声明:本文章中所有内容仅供学习交流使用,不用于其他任何目的,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

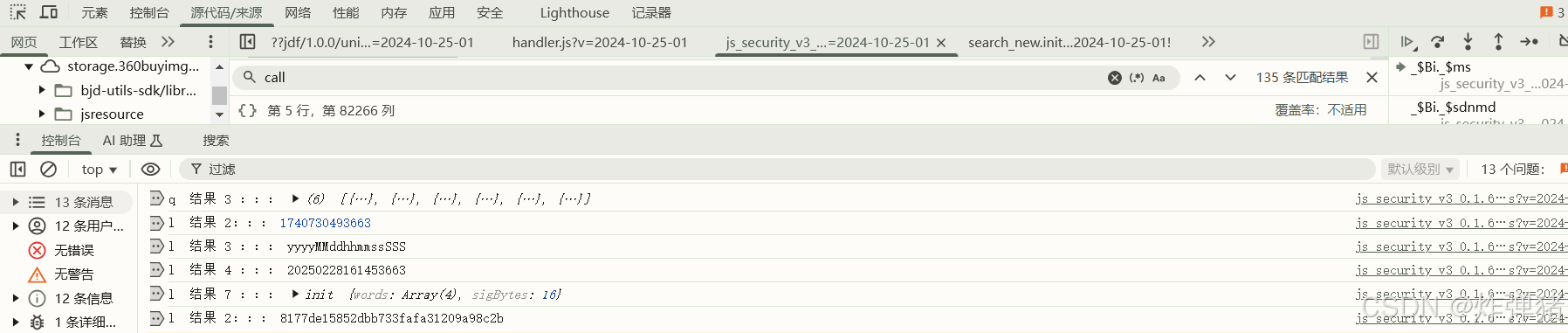

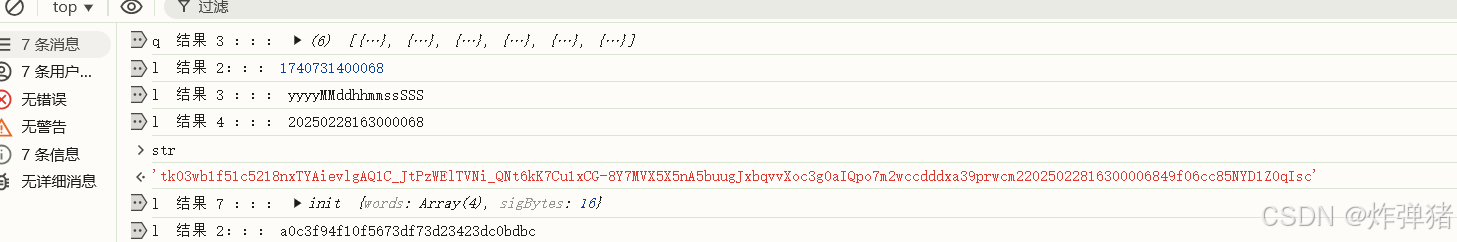

上次我们讲到了日志生成了32位密文,看到32位密文我们就要想到md5加密了,这是md5的一个特征

我们从结果7这里进去,看看具体加密

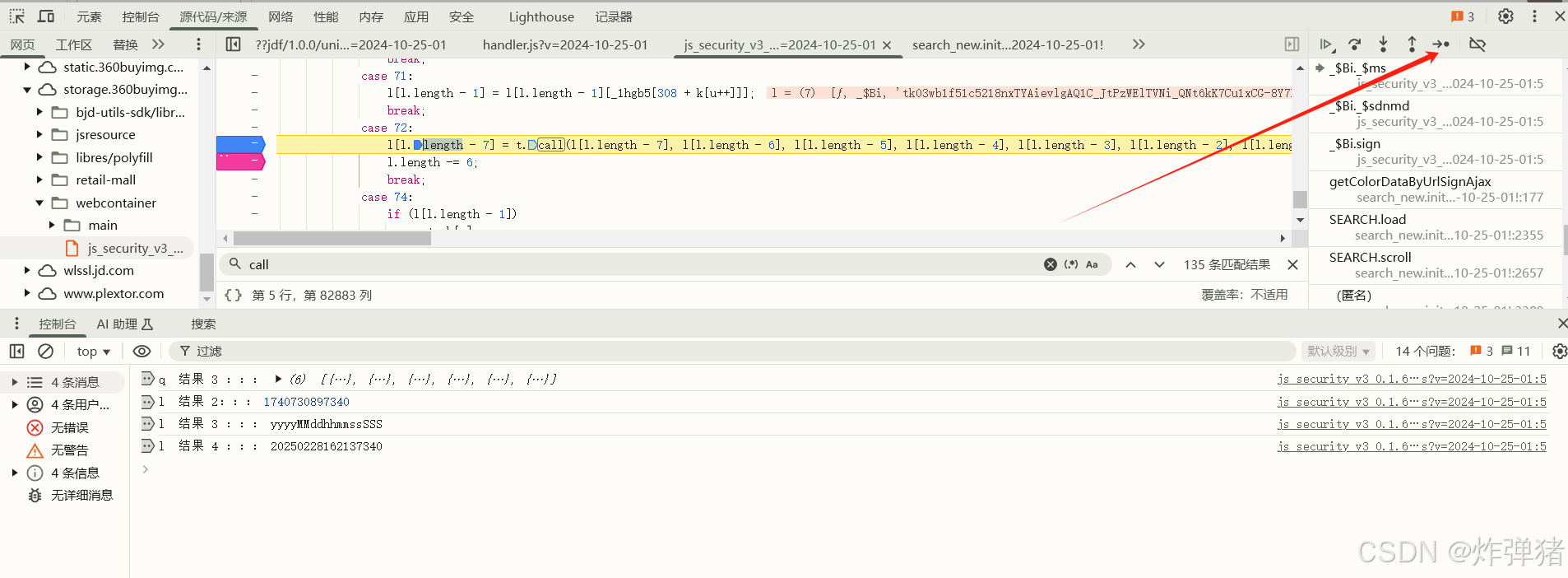

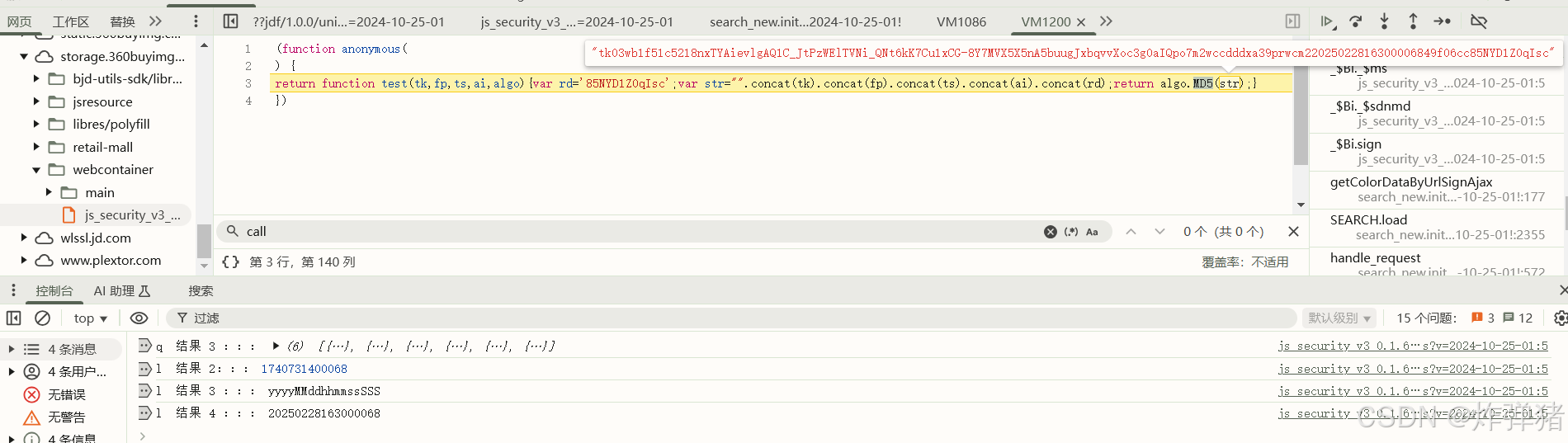

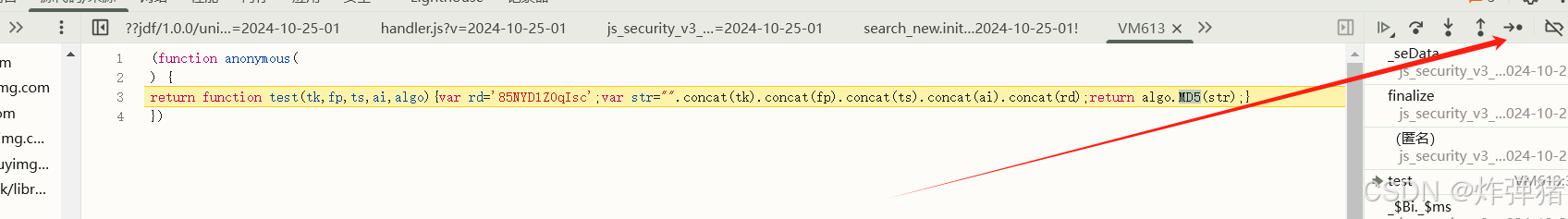

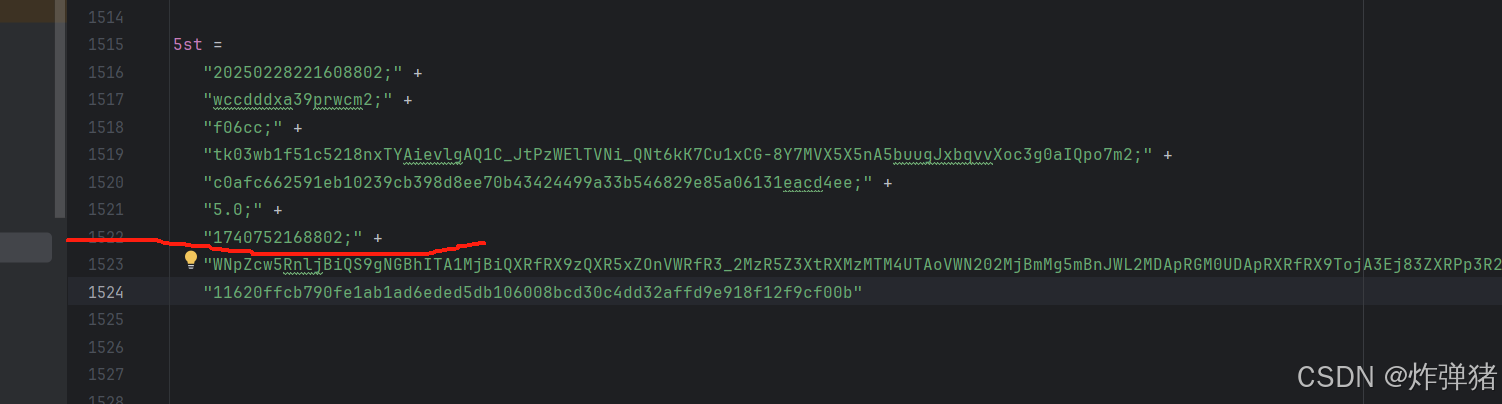

然后发现进入了VM,可以看到在拼接字符串,最后生成要加密的明文。拼了五个数,ts就是前面的时间戳成的了,fp和ai好像没变过,其他的就没怎么注意了

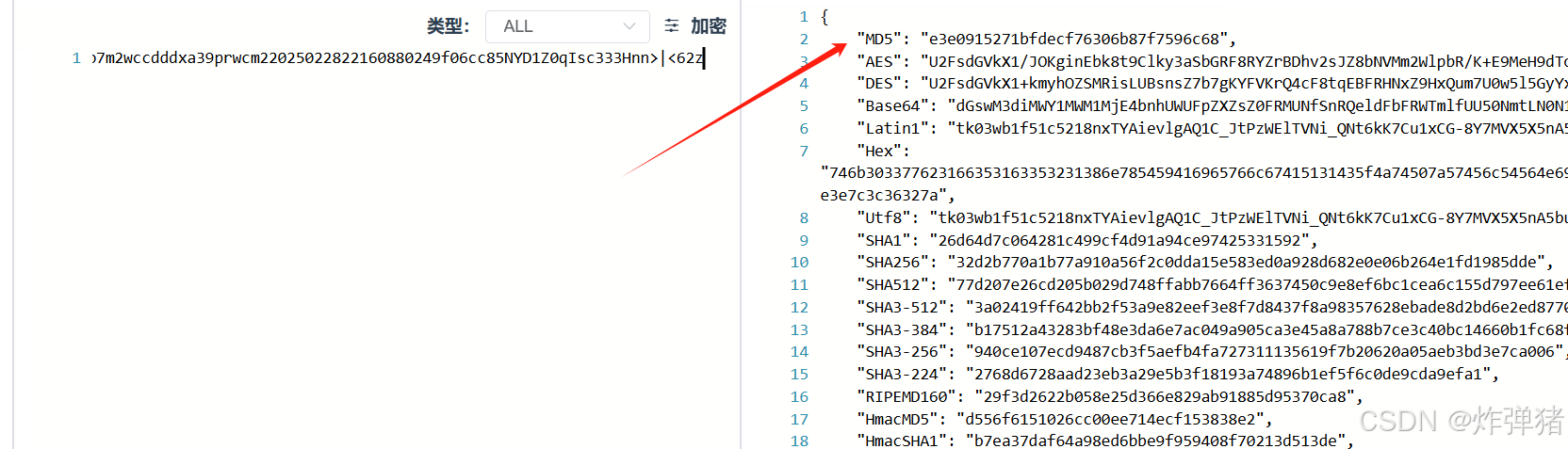

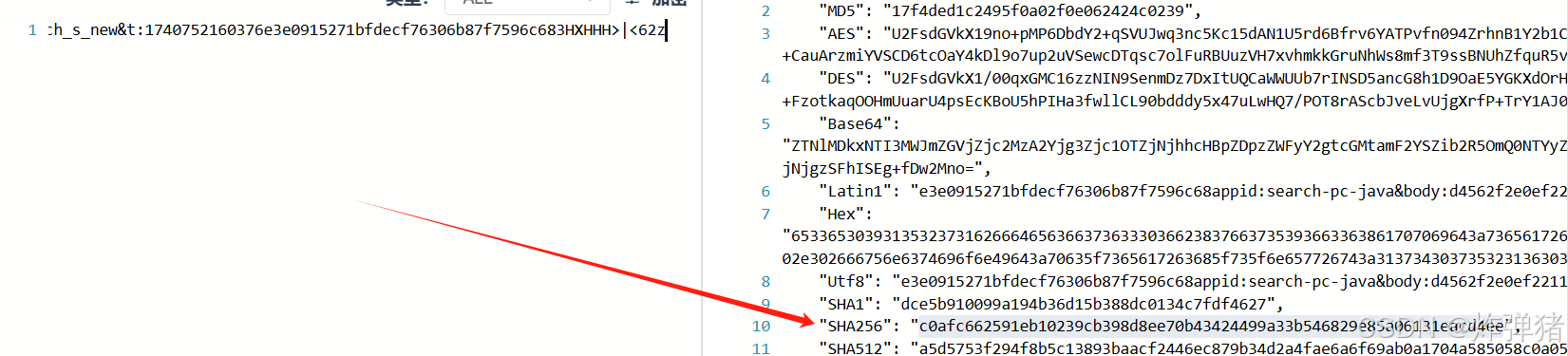

拿着这个值我们随便去一个加密网址看看或者直接js调加密库

发现和网址的加密不一样,可能是魔改md5了,那我们得进去看看细节了,重新断到

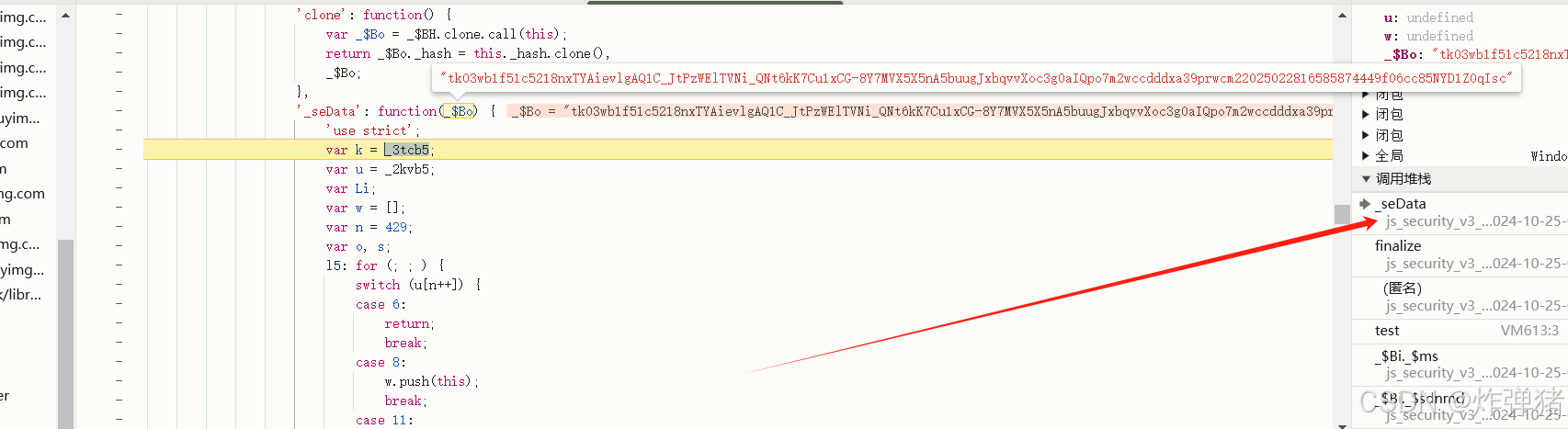

然后一步一步走,走到一个_setData的控制流,看这个名字还拿了明文,我们分析分析,找call

发现在call3这里要进入_setData1跟进去

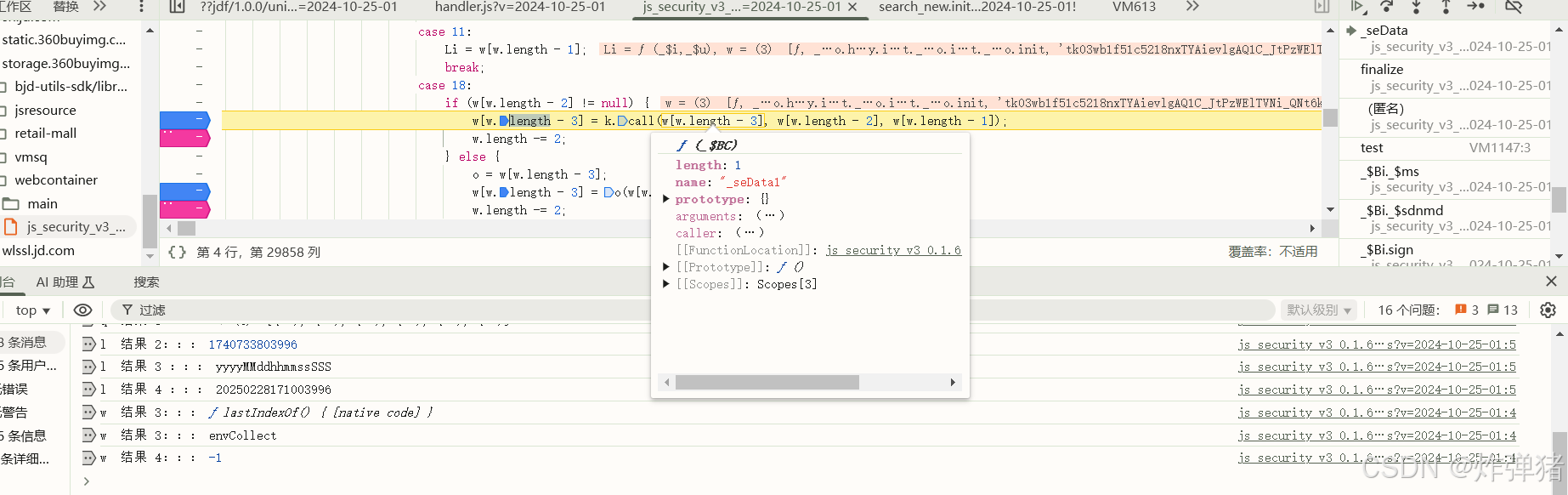

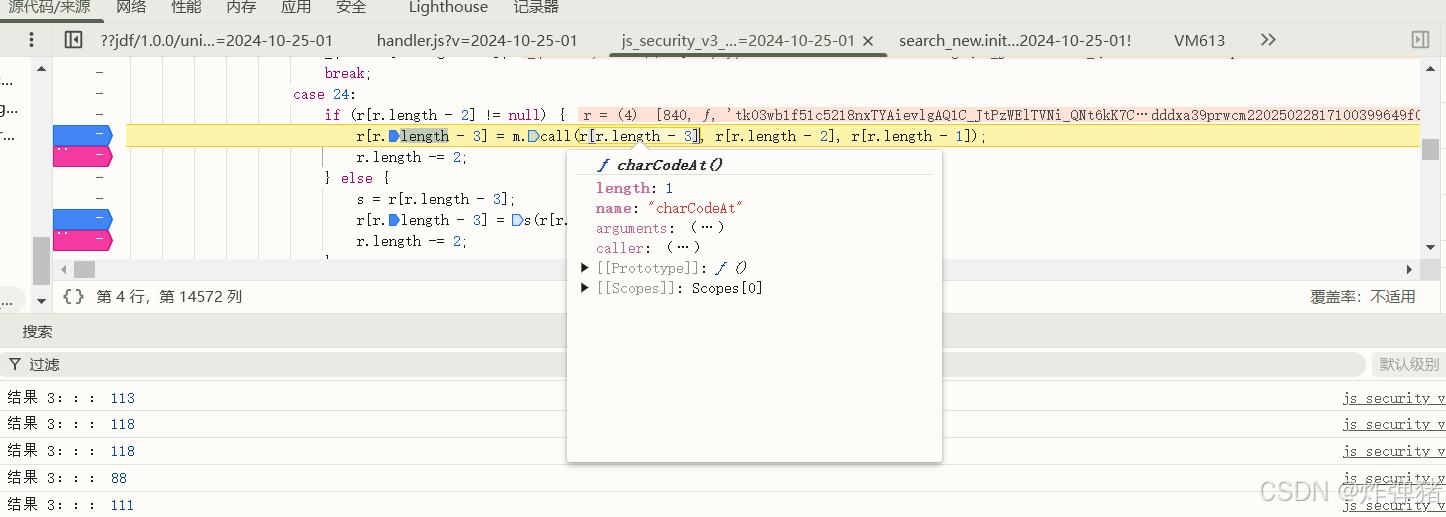

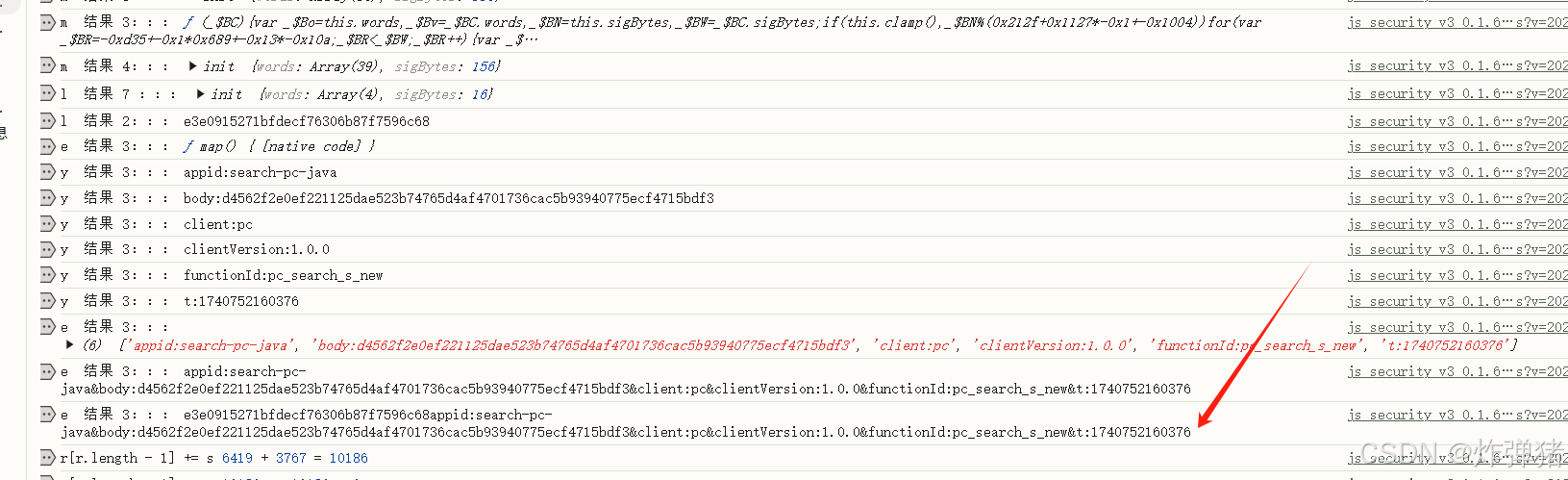

找call下断点,发现在对字符串 charCodeAt,得到了一些数字,看到数字,我们就要想到符号操作

给有+ - * &%等地方下上断点

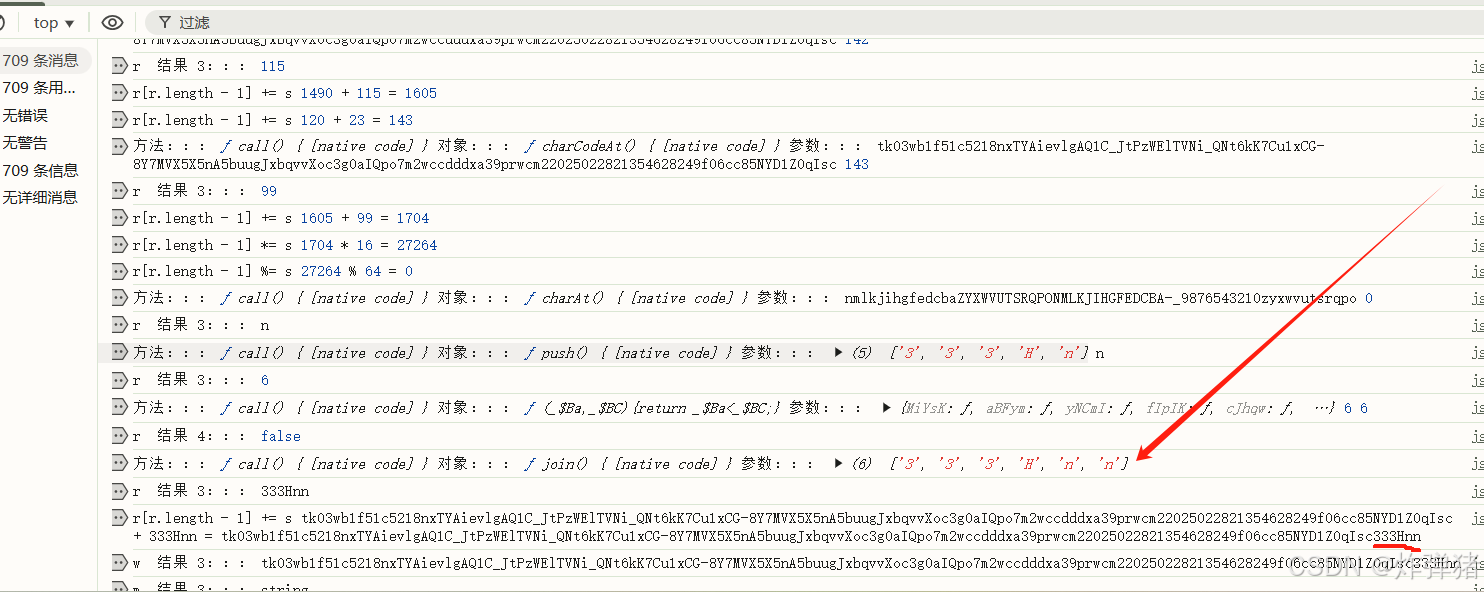

看日志发现就是对要加密的字符串进行charCodeAt,然后对进行计算的结果再从nmlkjihgfedcbaZYXWVUTSRQPONMLKJIHGFEDCBA-_9876543210zyxwvutsrqpo字符串取出对应的值,得到一个盐,然后和明文拼接

这里盐怎么算出来的各位就自己下断点找规律了

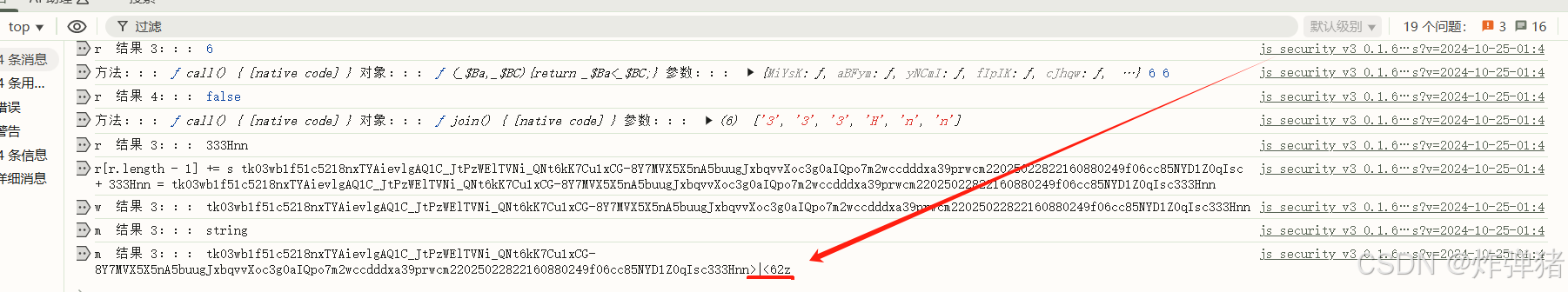

然后我们出来发现又加盐了,这回直接固定死

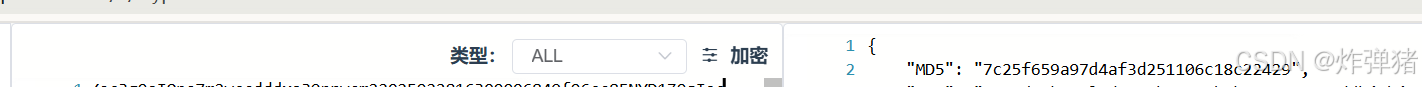

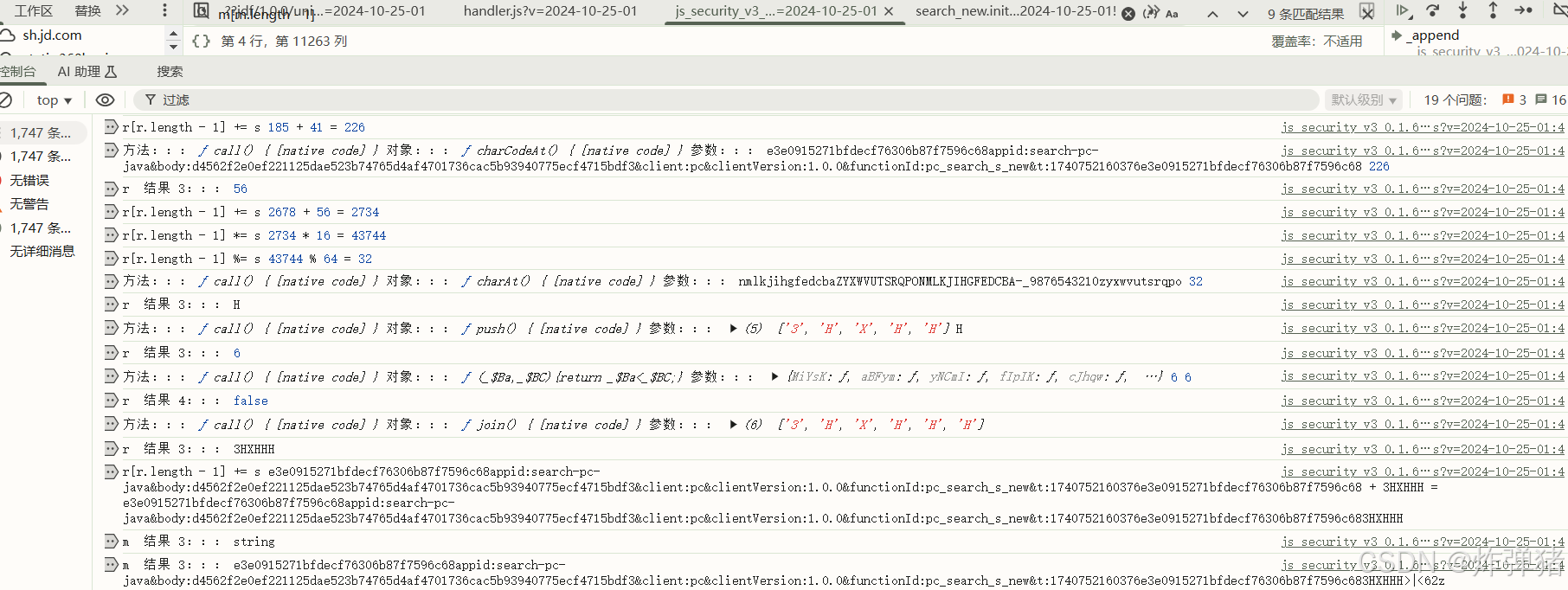

往下走,得到了md5的加密结果,因为可能是加盐导致前面的md5不正确,所以我们用加盐后的值进行md5加密看看有没有魔改

md5加密

发现没有魔改

于是我们第一步就完成了

往下走我们发现开始拼接字符串了用我们的md5和请求参数里面的内容

然后出现了跟上面md5加密一样的加盐方式

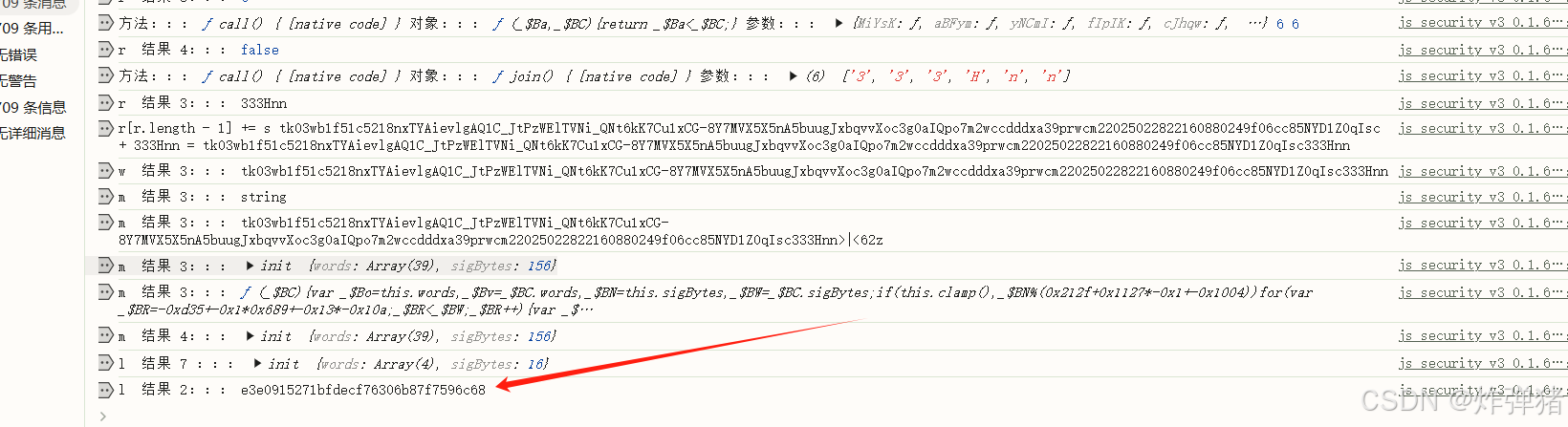

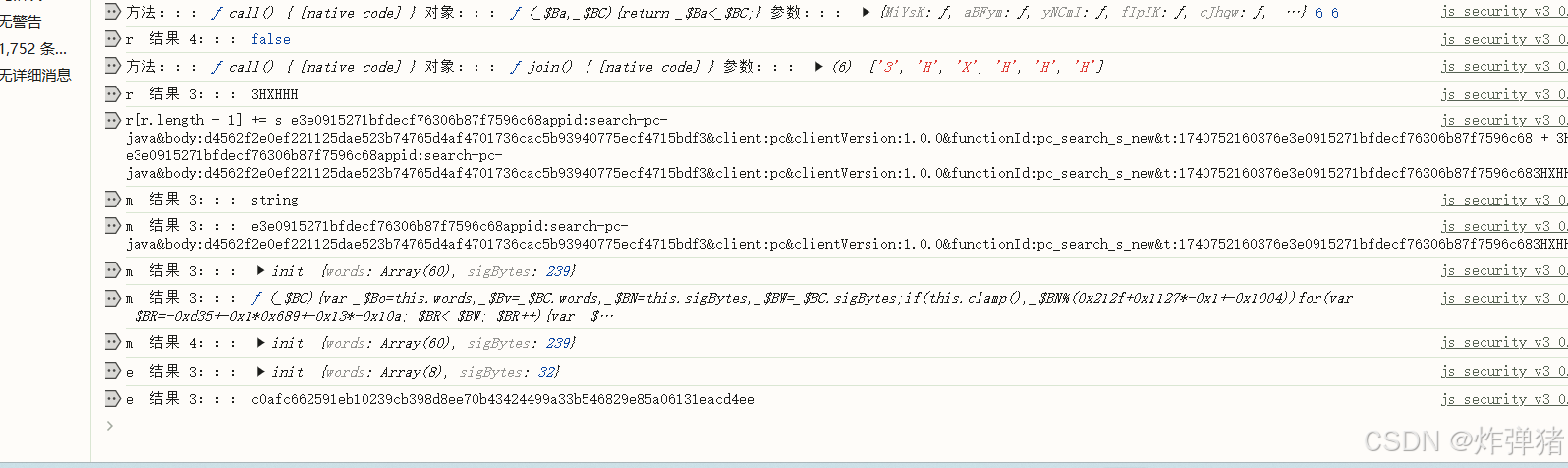

然后得到了64位密文,64位,可能是sha256,去加密网址试试

发现确实一样

到现在为止,划红线上面的部分我们都得到了,今天我们就先发现到这里

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?