菜狗杯

杂项签到

记事本打开,搜索flag(ctfshow的flag开头为ctfshow别搜错了)

ctfshow{a62b0b55682d81f7f652b26147c49040}

损坏的压缩包

010打开发现是png文件

修改后缀打开

谜之栅栏

图片名字叫找不同,题目看起来又和栅栏密码有关,所以用010找不同

发现两串可疑字符串

栅栏密码解密

ctfshow{f0a6a0b721cfb949a7fb55ab5d8d210a}

你会数数吗

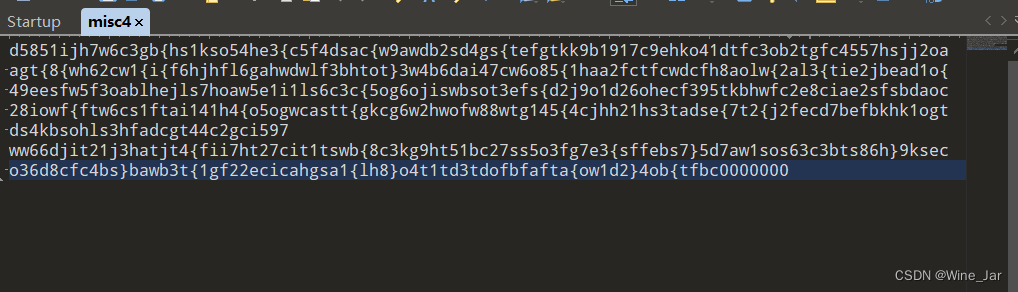

010打开是一堆无规则字符

联想题目,猜测是频率分析,可以用010editor自带的直方图分析

或者用在线工具

https://uutool.cn/str-statistics/

ctfshow{a1b2d3e4g56i7j8k9l0}

你会异或吗

010打开图片

看不出是什么文件,结合题目猜测将每位都异或0x50

f=open('../misc5.png','rb')

d=f.read() #d就是文件内容,d是bytes类型

with open('flag.png','wb') as ff:

for dd in d:

ff.write(bytes([dd^0x50]))

最后结果

ctfshow{030d0f5073ab4681d30866d1fdf10ab1}

文章描述了一次CTF挑战中的解密过程,涉及记事本搜索flag、损坏压缩包的png文件处理、栅栏密码破解、字符频率分析以及异或操作,最终揭示了ctfshow加密字符串。

文章描述了一次CTF挑战中的解密过程,涉及记事本搜索flag、损坏压缩包的png文件处理、栅栏密码破解、字符频率分析以及异或操作,最终揭示了ctfshow加密字符串。

5762

5762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?