一:信息收集

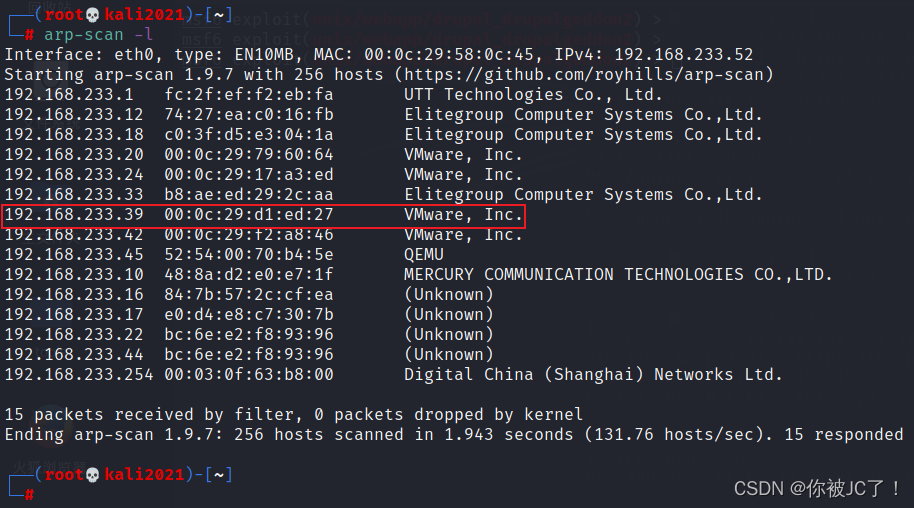

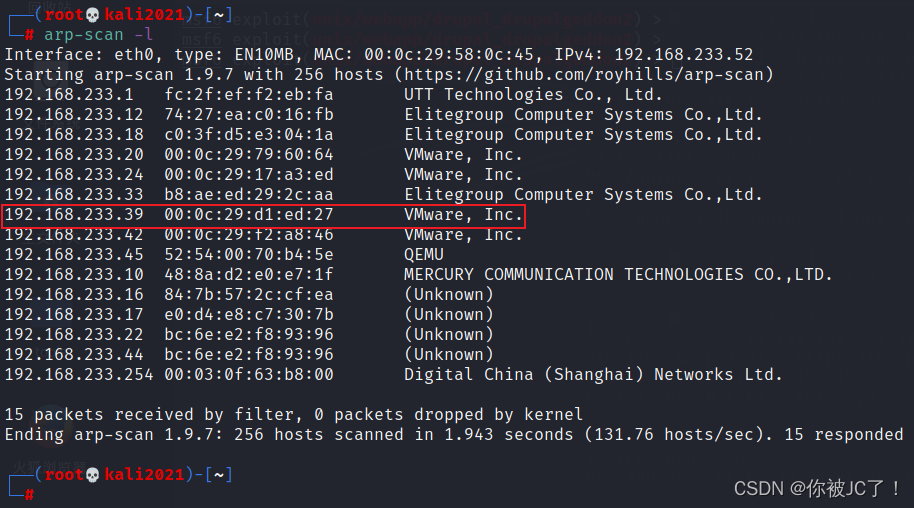

主机扫描,扫描主机IP

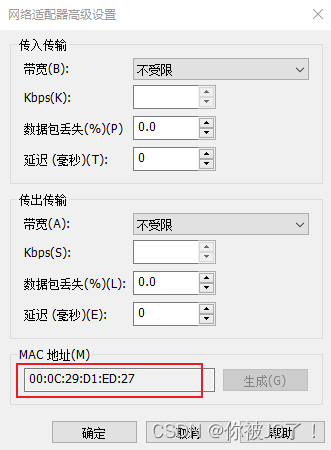

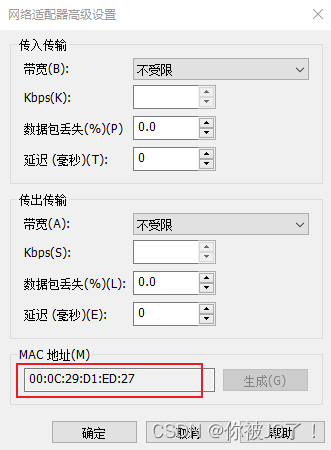

查看靶机mac地址,从而查询IP

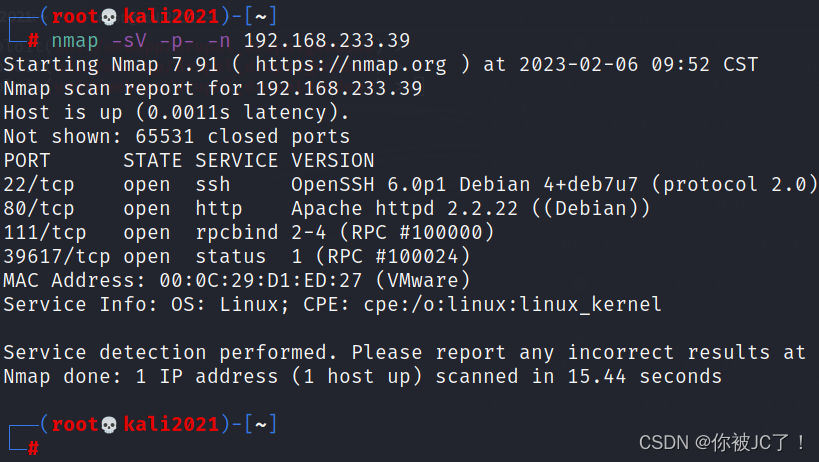

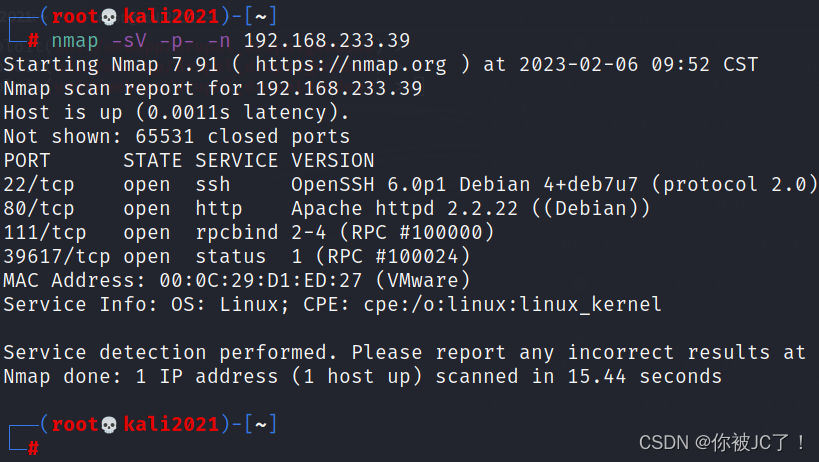

端口扫描,寻找漏洞

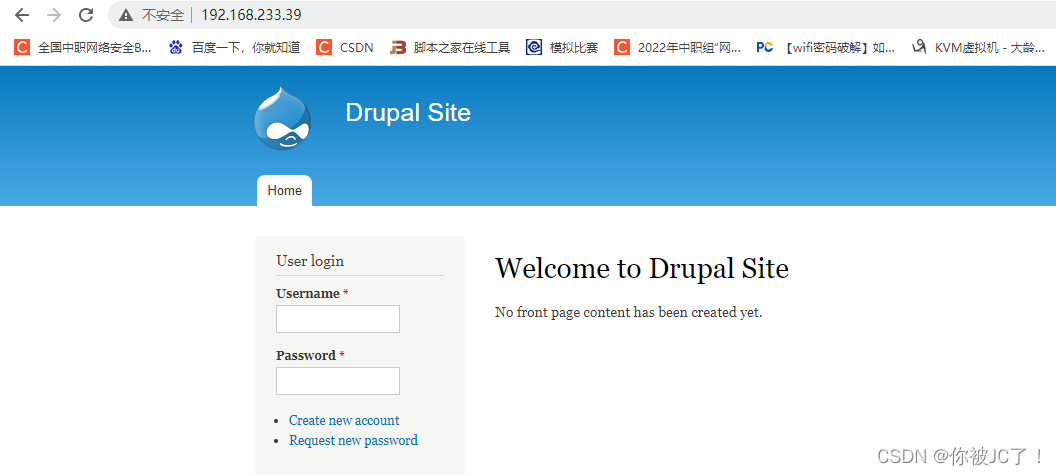

22端口和80端口是我们的突破口,访问网页

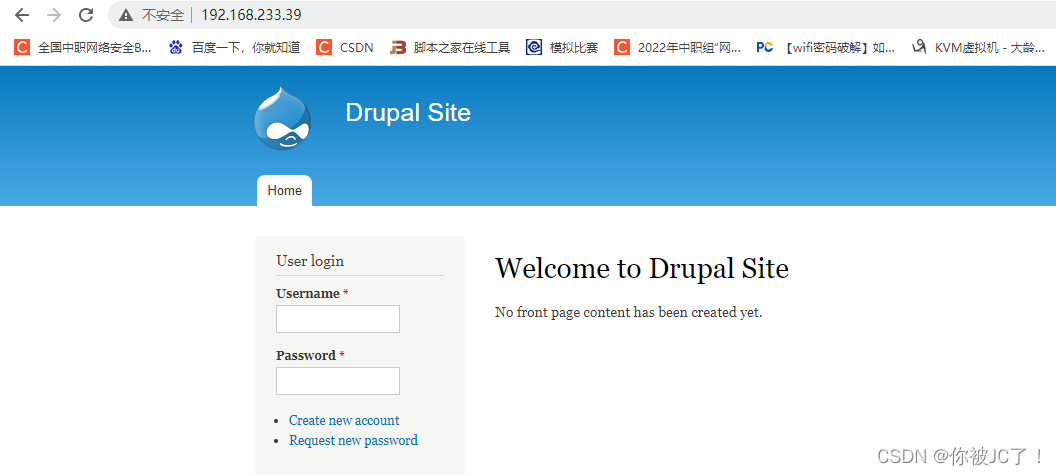

网页信息收集

查看站点信息,也可以自行判断,网页一看就是cms就是drupal

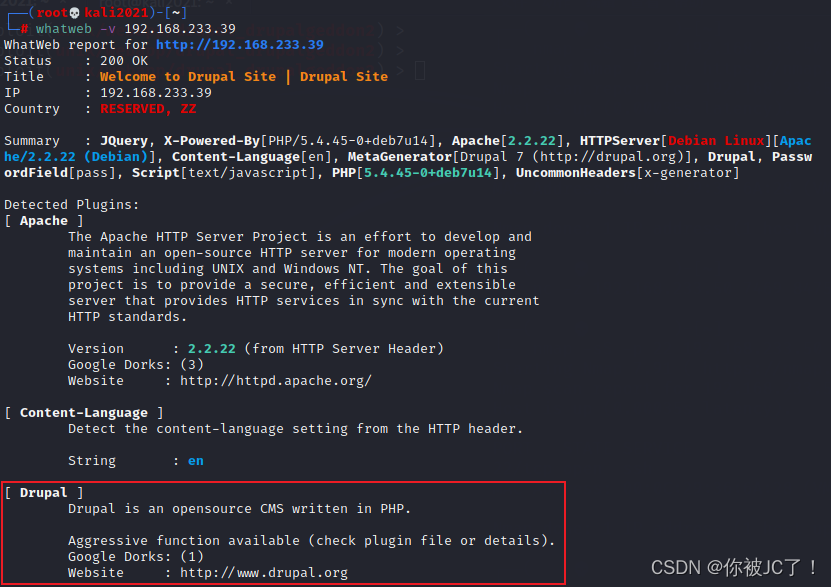

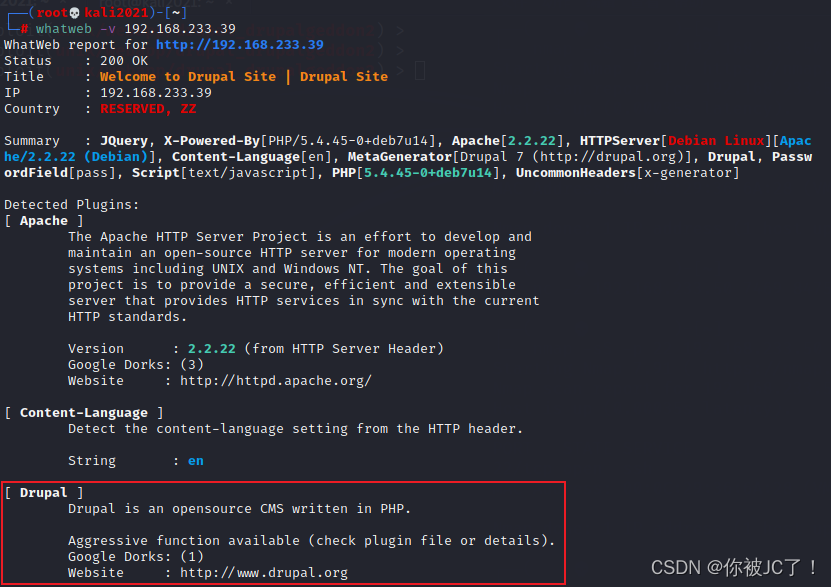

也可以用kalli自带的工whatweb扫描

可以扫出cms,然后再用dirb工具扫一下网站目录

本文详细介绍了对一个使用Drupal CMS的靶机进行渗透测试的过程,包括信息收集、端口扫描、漏洞查找与利用、GetShell、用户权限提升以及Linux系统的提权操作。通过发现的Drupal漏洞,成功获取了管理员权限,并最终提权至root,完成了靶机的渗透。

本文详细介绍了对一个使用Drupal CMS的靶机进行渗透测试的过程,包括信息收集、端口扫描、漏洞查找与利用、GetShell、用户权限提升以及Linux系统的提权操作。通过发现的Drupal漏洞,成功获取了管理员权限,并最终提权至root,完成了靶机的渗透。

主机扫描,扫描主机IP

查看靶机mac地址,从而查询IP

22端口和80端口是我们的突破口,访问网页

查看站点信息,也可以自行判断,网页一看就是cms就是drupal

也可以用kalli自带的工whatweb扫描

可以扫出cms,然后再用dirb工具扫一下网站目录

812

812

1036

1036

308

308

775

775

6945

6945

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?