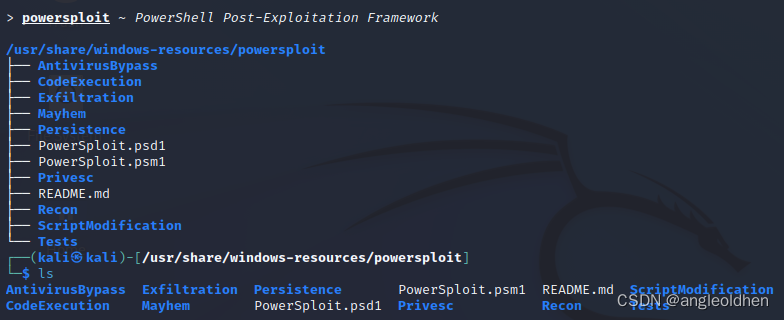

在kali菜单项里的Post Exploitation(后渗透)里的OS Backdoors可以找到该工具

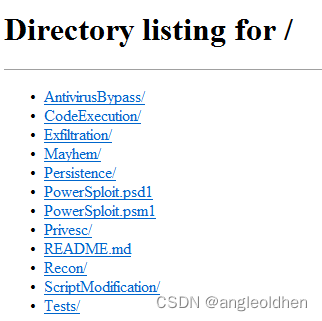

点击后其实是进入一个目录

然后利用python启动一个WEB服务器

在win测试机上启动power shell,同时打开一个浏览器,输入http://kali的IP:8000

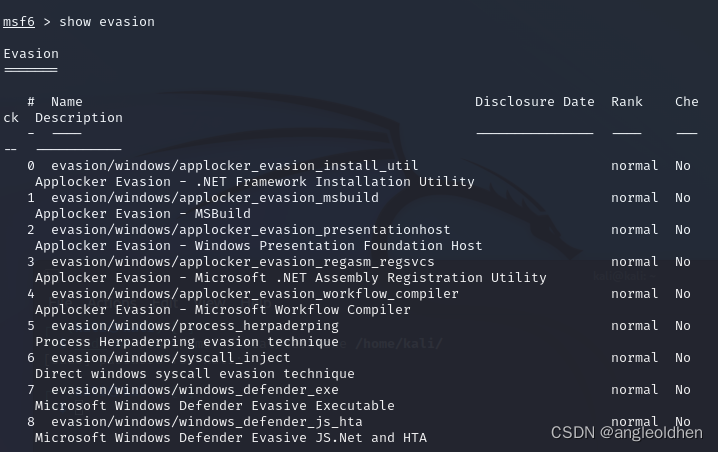

msf框架里的evasion

- msfconsole

- show evasion // 查看免杀模块

- use evasion/windows/windows_defender_exe

- show options // 查看参数

这篇博客介绍了如何在Kali Linux中使用PostExploitation工具,特别是OSBackdoors,启动Python Web服务器,并在Windows测试机上利用Powershell进行免杀攻击。通过Metasploit框架展示如何选择免杀模块,设置参数并执行payload。此外,还讲解了如何创建并使用PHP网页木马Weevely,以及如何在靶机上上传和激活。博客还提到了文件隐藏和远程操作命令的使用。

这篇博客介绍了如何在Kali Linux中使用PostExploitation工具,特别是OSBackdoors,启动Python Web服务器,并在Windows测试机上利用Powershell进行免杀攻击。通过Metasploit框架展示如何选择免杀模块,设置参数并执行payload。此外,还讲解了如何创建并使用PHP网页木马Weevely,以及如何在靶机上上传和激活。博客还提到了文件隐藏和远程操作命令的使用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2615

2615

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?