你做的事有价值:维护产品生态、保护真实用户、保证结算与推荐机制的公平。与此同时,攻击者的手段也在升级——自动化浏览器、混合人工/脚本池、逆向客户端拿密钥、群体操控社交图谱。本文不是教你“怎么做黑产”,而是从工程实操角度,把“防止被逆向、被养号/刷粉滥用,以及检测协议脚本制造虚假互动”做成一套可执行的防护蓝图,适合产品/后端/安全/数据/运营团队快速落地。

本文结构

-

威胁建模(先把边界画清楚)

-

抗逆向与凭证保护(核心原则)

-

反养号/反刷粉策略(多信号、多层防线)

-

检测架构与模型(实时 + 离线 + 图谱)

-

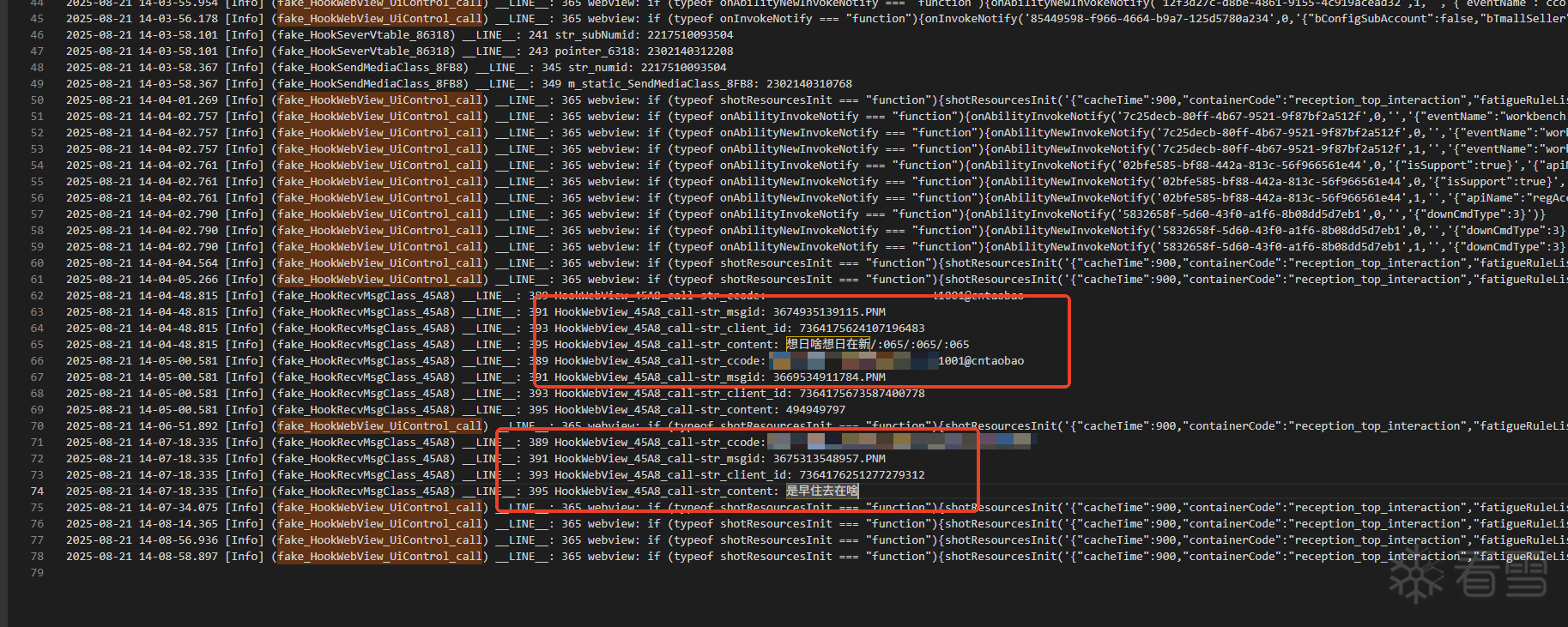

运维与审计流程(蜜罐、日志、申诉)

-

隐私与合规考量

-

优先级清单(可直接落地)

-

示例流程与伪代码(高层,不含规避细节)

结尾与行动呼吁

1. 威胁建模(必做)

在动手前先把问题定义清楚——这是工程第一步。

-

资产:账号体系、推荐/计费/结算接口、广告转化、内容分发、用户数据。

-

攻击者能力:单台脚本、分布式机房(大量 IP)、真机混合(人工+脚本)、逆向本地 App 得到密钥或签名逻辑。

-

攻击目标:刷粉、伪造互动、篡改计费、破坏内容生态、骗取稿费/奖励。

-

成本曲线:把目标从“低成本即可达成”提升到“代价太高不划算”。防守目标不是 100% 不可破,而是把成功门槛提高(时间、人力、资金)。

把这些写成文档、列入产品风险矩阵,作为后续设计权重依据。

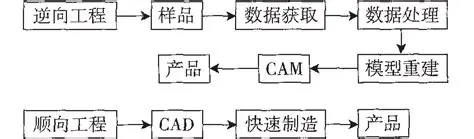

2. 抗逆向与凭证保护(把价值逻辑移出客户端)

原则:不要把关键逻辑或长期凭证放在客户端。客户端只负责展示与轻量交互,重要逻辑在后端执行并校验。

要点(工程落地):

-

服务端为王:计费、结算、关键评分、投流权重等逻辑仅在服务端决策。

-

短期凭证:使用短期签名(短期 JWT / 短时 HMAC),并包含 nonce + timestamp,过期很短(几分钟或更短)并且防重放。

-

Nonce/序号机制:请求携带一次性

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?