去年夏天,格蠹在日常开发中发现了Linux内核代码的一个严重溢出漏洞,时过一年,这个漏洞怎么样了呢?

根据几位专业从事安全的朋友建议,先是在国内上报。

特别值得一提的是,工信部的安全研究中心工作积极,约我们做视频会议。

国内报告后,格蠹也向谷歌的Chrome OS报告过这个问题,谷歌态度积极,还给了一个小的奖励。

同时,我们也向Linux基金会的安全官方小组security.linux.org做了报告。回邮件的居然是Linux内核的二掌门Greg Kroah-Hartman(https://people.kernel.org/gregkh/)。

On Fri, Sep 13, 2024 at 08:59:35PM +0800, 张银奎 wrote:

> Hi Greg,

>

>

> Please see the attached doc for details.

For obvious reasons, we can't open random word files. Can you turn this

into just a normal text file and send it in the email so that we can

read and comment on it that way?

thanks,

greg k-h

经过几轮邮件后,Greg把这个问题分给了Kees Cook. Kees是Linux基金会里从事安全工作的,在LWN网站有一张他在《2016年Linux安全峰会》上的照片(https://lwn.net/Articles/698825/)。

Kees向我要了重现步骤,我把本来中文写的重现步骤翻译为英文后发给了他,他回复说,他会把这件事加到他的计划里。

> [ 33.918234] BUG: KASAN: slab-out-of-bounds in __memcpy_fromio+0x8c/0x100

Thanks for the reproducer! I will add this to my todo list.

--

Kees Cook

Kees多半没有ARM环境的硬件,更没有可以很简单复现漏洞的幽兰代码本,所以Kees可能是被x86上的冗长步骤吓倒了,至今也没有回复他是否重现了这个问题。

在著名的CVE数据库中搜索linux kernel:

https://www.cve.org/CVERecord/SearchResults?query=linux+kernel可以得到11,535个记录,分作25页。

Showing 1 - 25 of 11,535 results for linux kernel

最近两三年,Linux内核的漏洞报告如井喷一样喷涌到CVE数据库中。Kees可能是忙不过来了。

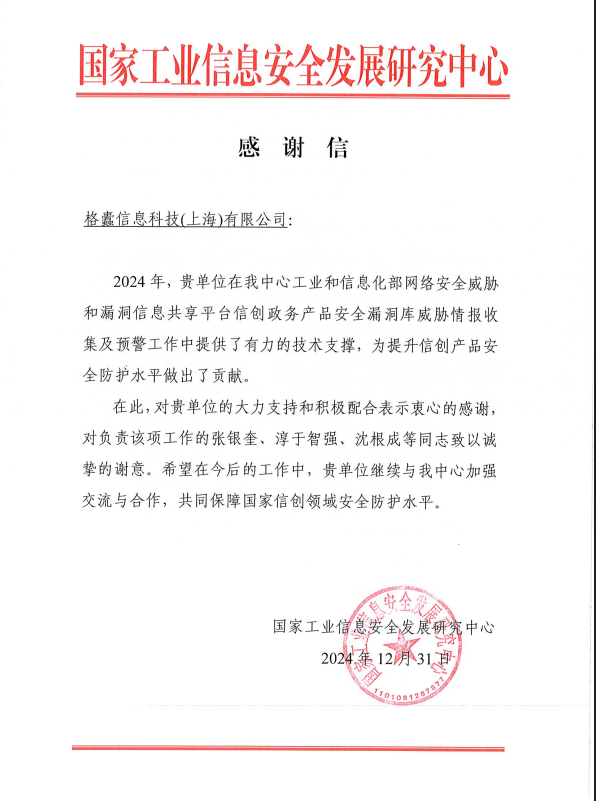

去年年底,工信部的工作人员给格蠹发了一封表扬信。

在写这篇文章时,我再次看了一下Linux内核的主线代码,目前的版本是v6.17-rc4,这个漏洞依然还在。

概括一下,Indler漏洞已经报告,某些内核已经修正这个问题,比如幽兰代码本使用的内核是修正了这个问题的,但是内核的主线代码还没有修正。也正因为此,本文仍然不能详细描述漏洞的具体位置。

关于这个漏洞的危害,至今没有已知的RCE(远程执行代码)利用方法,但是DoS攻击的方法是比较多的。

这个漏洞的另外一个危害就是会导致内核不稳定,一旦触发,那么内核数据被意外覆盖,导致莫名其妙的BUG,这也正是格蠹当初注意到它的原因。

(写文章很辛苦,恳请各位读者点击“在看”,也欢迎转发)

*************************************************

正心诚意,格物致知,以人文情怀审视软件,以软件技术改变人生

扫描下方二维码或者在微信中搜索“盛格塾”小程序,可以阅读更多文章和有声读物

也欢迎关注格友公众号

703

703

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?