文章目录

项目技术介绍

Python版本:python3.7+

前端:vue.js+elementui

框架:django/flask都有,都支持

后端:python

数据库:mysql

数据库工具:Navicat

开发软件:PyCharm

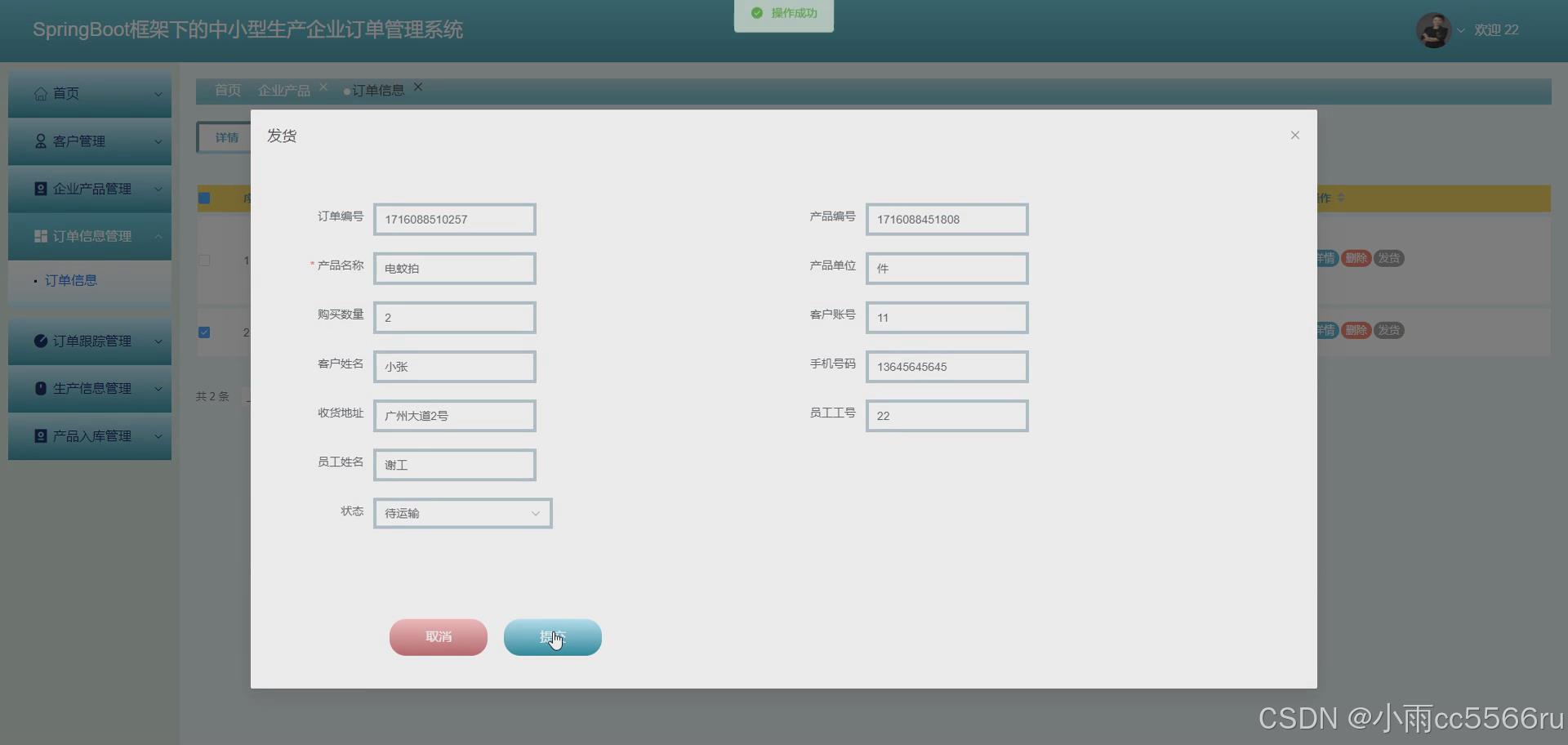

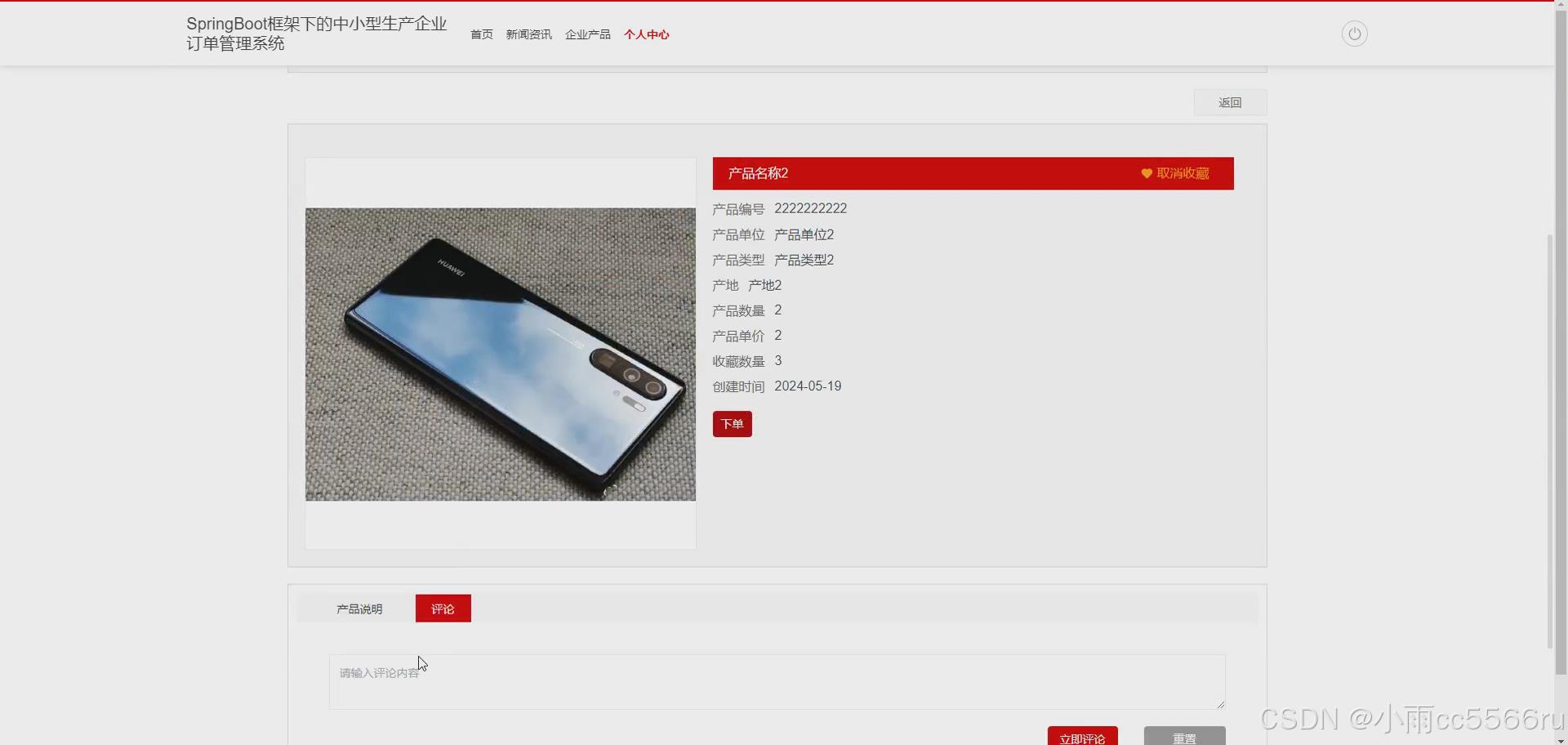

具体实现截图

系统设计

(1)数据库设计:设计一个高效的数据库结构,包括用户信息、车辆信息、订单信息等数据表的设计,以及数据表之间的关联关系。

(2)系统架构设计:设计系统的整体架构,包括前端页面设计、后端设计、接口设计等。

(3)用户体验设计:设计用户友好的界面,提高用户体验,包括用户注册等操作的流程设计。

(4)前端页面设计:使用Python的Web框架,如Django或Flask,可以快速开发用户友好的前端页面。

随着数据科学的迅速发展,诸如机器学习,人工智能等新兴技术极大地方便了人们的生活。来越多的应用涉及到大数据,而这些大数据的属性、包括数量、速度、多样性等等都是呈现了大数据不断增长的复杂性。本项目旨在解决数据科学所依赖的数据来源的问题,帮助数据科学工作者获取更多更有价值的数据。

1、学习系统开发和设计的技术相关知识和工作流程;

2、学习使用 PYCHARM 工具编辑前后台代码;

3、学习使用DJANGO/flask框架实现系统的开发;

4、掌握使用 MySQL 创建和编辑数据库的方法;

核心代码部分展示

from flask import Flask, render_template, redirect, url_for

from database import db, User # 导入db和User模型

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5313

5313

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?