一、配置DHCP服务

1、全局ip dhcp pool 名字(定义地址池)

2、network 192.168.1.0 255.255.255.0(动态分配IP地址段)

3、default-router 192.168.1.254(动态分配的网关地址)

4、dns-server 202.106.0.20(动态分配的DNS服务器地址)

5、全局:ip dhcp excluded-address 192.168.1.1(预留已静态分配的IP地址)

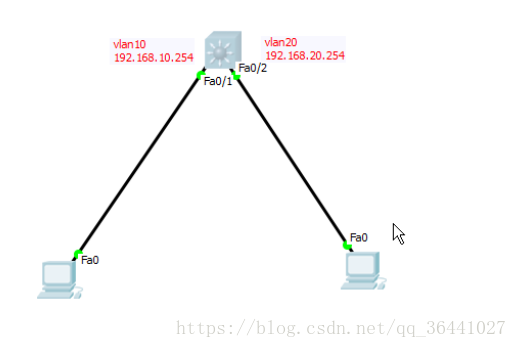

附:1.给三层交换机创建vlan n

2.给vlan配置ip地址,子网掩码

3.把端口加入到vlan中

4.配置DHCP

二、 访问控制列表概述

1、访问控制列表(ACL):

读取第三层、第四层包头信息

根据预先定义好的规则对包进行过滤

2、 访问控制列表的处理过程

如果匹配第一条规则,则不再往下检查,路由器将决定该数据包允许通过或拒绝通过。

如果不匹配第一条规则,则依次往下检查,直到有任何一条规则匹配。

如果最后没有任何一条规则匹配,则路由器根据默认的规则将丢弃该数据包。

3、访问控制列表的类型:

1) 标准访问控制列表

基于源IP地址过滤数据包

列表号是1~99

2) 扩展访问控制列表

基于源IP地址、目的IP地址、指定协议、端口等来过滤数据包

列表号是100~199

标准访问控制列表

1、标准访问控制列表的创建

全局:access-list 1 deny 192.168.1.1 0.0.0.0

全局:access-list 1 permit 192.168.1.0 0.0.0.255

通配符掩码:也叫做反码。用二进制数0和1表示,如果某位为1,表明这一位不需要进行匹配操作,如果为0表明需要严格匹配。如果所有的规则都没匹配上,思科的设备默认是拒绝的。华为设备默认是允许的。

隐含拒绝语句:

access-list 1 deny 0.0.0.0 255.255.255.255

2、 将ACL应用于接口

接口模式:ip access-group 列表号 in或out

注:access-list 1 deny 192.168.1.1 0.0.0.0或写为

access-list 1 deny host 192.168.1.1

access-list 1 deny 0.0.0.0 255.255.255.255或写为

access-list 1 deny any

3、 删除已建立的访问控制列表

全局:no access-list 列表号

4、 接口上取消ACL

接口模式:no ip access-group 列表号in 或out

5、 查看访问控制列表

特权:show access-lists

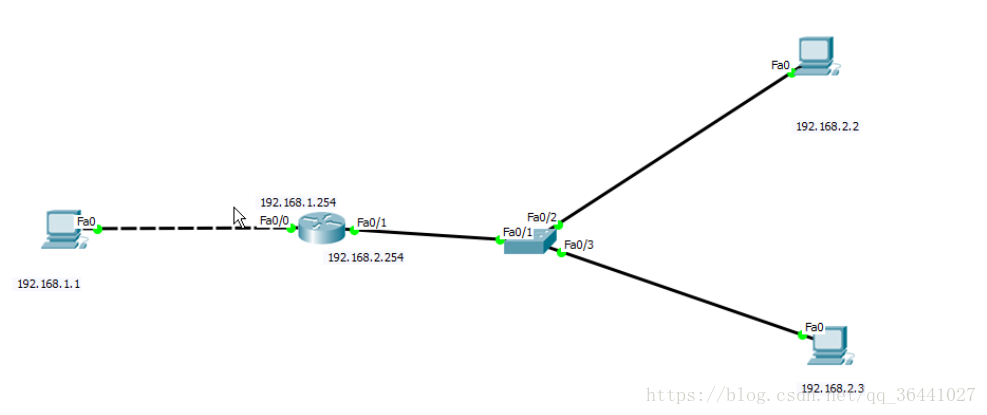

附:192.168.1.1能访问192.168.2.2不能访问192.168.2.3.设置标准访问列表,并将这个列表加入路由的f0/0端口的in方向

扩展访问控制列表

1、作用

可以根据源IP地址,目的IP地址,指定协议,端口等过滤数据包。

2.扩展访问控制列表号:100-199

3、 eq等于、lt小于、gt大于

4、扩展访问控制列表案例:

例1:全局: access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

(允许192.168.1.0网络访问192.168.2.0网络的所有服务)

全局: access-list 101 deny ip any any

(拒绝所有)

例2:全局: access-list 101 deny tcp 192.168.1.0 0.0.0.255 host 192.168.2.2 eq 80

(拒绝192.168.1.0网段访问192.168.2.2的TCP的80端口)

全局:access-list 101 permit ip any any(允许访问所有)

5、删除扩展ACL

全局:no access-list 列表号

注:扩展与标准ACL不能删除单条ACL语句,只能删除整个ACL。

6、扩展ACL应该应用在离源地址最近的路由器上。

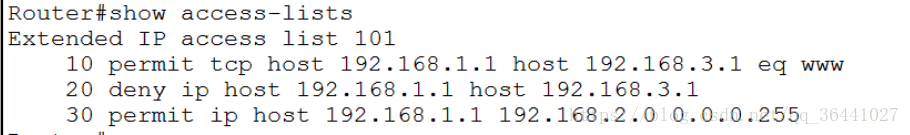

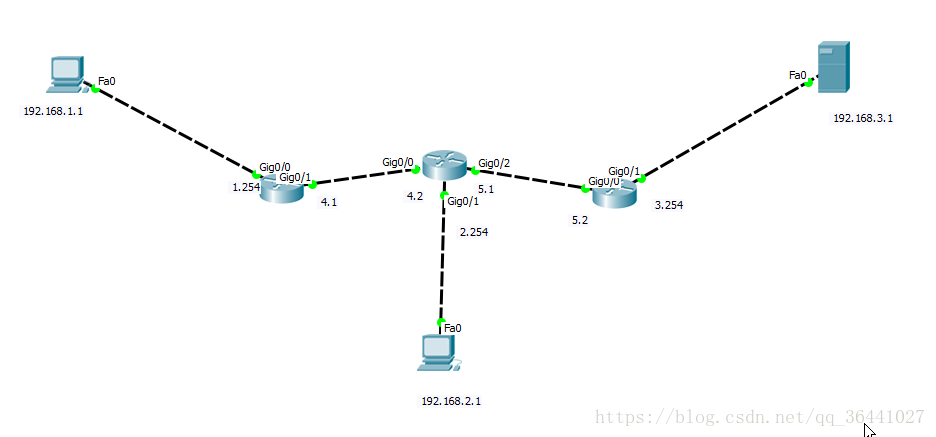

附:在1.254对应的端口有扩展控制协议,里面有三条数据。

1.允许192.168.1.1访问192.168.3.1的www(80) 的服务。[ftp:21 talent:23]

2.拒绝192.168.1.1访问192.168.3.1的非www服务

2.允许192.168.1.1访问192.168.2.0这台主机

三、 NAT(网络地址转换)

1、 作用:通过将内部网络的私有IP地址翻译成全球唯一的公网IP地址,使内部网络可以连接到互联网等外部网络上。

2、 优点:

节省公有合法IP地址

处理地址重叠

安全性

3、NAT的缺点

延迟增大

配置和维护的复杂性

不支持某些应用,可以通过静态NAT映射来避免

4、NAT实现方式

1) 静态转换

IP地址的对应关系是一对一,而且是不变的,借助静态转换,能实现外部网络对内部网络中某些特设定服务器的访问。

静态NAT配置:

配置接口IP及路由

全局:

Ip nat inside source static 192.168.1.1 61.159.62.131

在内外接口上启用NAT:

进入出口配置:接口模式:ip nat outside

进入入口配置:接口模式:ip nat inside

端口映射:

ip nat inside source static tcp 192.168.1.6 80 61.159.62.133 80

2) 端口多路复用(PAT)

通过改变外出数据包的源IP地址和源端口并进行端口转换,内部网络的所有主机均可共享一个合法IP地址实现互联网的访问,节约IP

PAT的配置:

进入入口配置:ip nat inside

进入出口配置:ip nat outside

全局:access-list 1 permit any

全局:ip nat inside source list 1 interface f0/1 overload

附:公司常用架构图

192.168.0.1和192.168.0.2这两台服务器都共享路由器的f0/0端口上的共有IP 100.0.0.1,通过这个端口的共有IP访问到外部网络。

5、NAT两种实现方式的区别:

静态转换的对应关系一对一且不变,并且没有节约公用IP,只隐藏了主机的真实地址。

端口多路复用可以使所有内部网络主机共享一个合法的外部IP地址,从而最大限度地节约IP地址资源。

NAT的查看命令

查看NAT转换条目

特权:show ip nat translations 显示当前存在的转换

清除NAT转换条目

1、特权: clear ip nat translation * 清除NAT转换条目中的所有所条目

注:静态NAT条目不会被清除

显示每个转换的数据包

特权:debug ip nat

S表示源地址

D表示目的地址

192.168.1.2->61.159.62.130表示将192.168.1.2转换为61.159.62.130

————————————————————————————————————————

练习1

1,为路由器g0/0接口配置ip192.168.1.254

Router(config)#interfacegigabitEthernet 0/0

Router(config-if)#ipaddress 192.168.1.254 255.255.255.0

Router(config-if)#no shutdown

为路由器g0/1接口配置ip192.168.2.254

Router(config)#interfacegigabitEthernet 0/1

Router(config-if)#ipaddress 192.168.2.254 255.255.255.0

Router(config-if)#no shutdown

2,为每台pc配置ip与网关

3,使用标准acl限制pc2

Router(config)#access-list1 deny 192.168.2.1 0.0.0.0

或

Router(config)#access-list1 deny host 192.168.2.1

以上两条配置其中一条即可,效果相同。

4,放行其他数据

Router(config)#access-list1 permit any

5,在接口中应用acl

Router(config)#interfacegigabitEthernet 0/1

Router(config-if)#ipaccess-group 1 in

练习2

注:此配置需要在练习1的基础上完成

Router(config)#noaccess-list 1

Router(config)#access-list1 permit192.168.2.1 0.0.0.0

或

Router(config)#access-list1 permit host 192.168.2.1

以上两条配置其中一条即可,效果相同。

练习3

注:此配置需要在练习2的基础上完成

Router(config)#no access-list 1

Router(config)#access-list 100 deny tcp host 192.168.2.1 host 192.168.1.1 eq 21

Router(config)#access-list 100 deny tcp host 192.168.2.2 host 192.168.1.1 eq 80

Router(config)#access-list 100 permit ip any any

在接口中应用acl

Router(config)#interfacegigabitEthernet 0/1

Router(config-if)#ipaccess-group 100 in

练习4

1,首先配置路由器的接口地址

Router(config)#interfaceg0/1

Router(config-if)#ipaddress 100.0.0.1 255.0.0.0

Router(config-if)#noshut

Router(config)#interfaceg0/0

Router(config-if)#ipaddress 192.168.1.254 255.255.255.0

Router(config-if)#noshut

2,配置静态nat转换

Router(config)#ipnat inside source static 192.168.1.1 100.0.0.2

Router(config)#ipnat inside source static 192.168.1.2 100.0.0.3

3,在内部和外部端口上启用NAT

Router(config)#interfaceg0/1

Router(config-if)#ipnat outside

Router(config)#interfaceg0/0

Router(config-if)#ipnat inside

4,为pc配置ip地址与网关,pc3无需配置网关

练习5

注:此配置需要在练习4的基础上完成

Router(config)#noip nat inside source static 192.168.1.1 100.0.0.2

Router(config)#noip nat inside source static 192.168.1.2 100.0.0.3

Router(config)#ipnat inside source static tcp 192.168.1.1 80 100.0.0.2 80

练习6

注:此配置需要在练习5的基础上完成

Router(config)#noip nat inside source static tcp 192.168.1.1 80 100.0.0.2 80

使用acl定义内部ip地址

Router(config)#access-list1 permit 192.168.1.00.0.0.255

使用pat复用外网接口地址

Router(config)#ipnat inside source list 1 interface g0/1 overload

本文介绍如何配置DHCP服务及访问控制列表(ACL),包括基本配置步骤、不同类型的ACL及其应用,同时涵盖网络地址转换(NAT)的概念与配置。

本文介绍如何配置DHCP服务及访问控制列表(ACL),包括基本配置步骤、不同类型的ACL及其应用,同时涵盖网络地址转换(NAT)的概念与配置。

5729

5729

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?