吐槽:去年没写出的题,现在终于可以上手了,昂哥nb

-

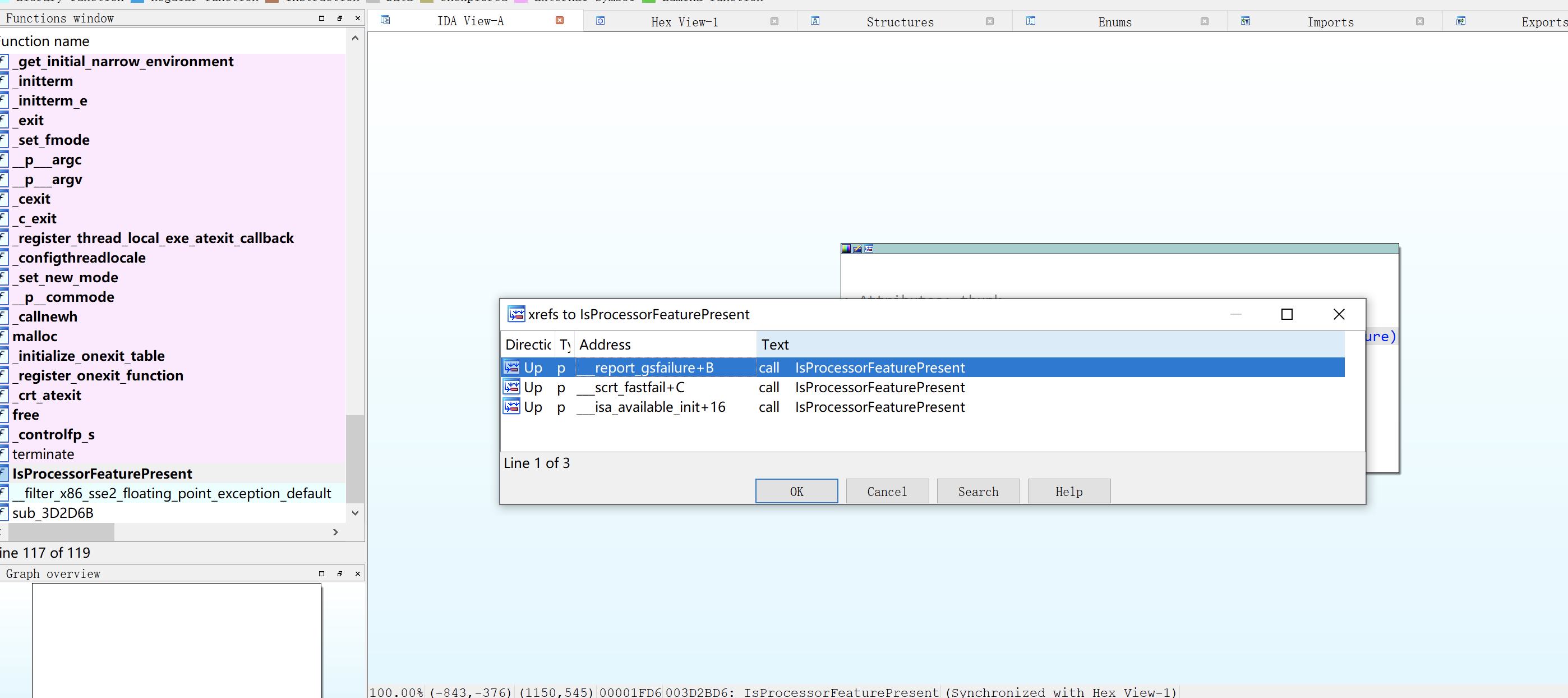

动调发现直接卡着不动了,怀疑是反调试,果然有好几处反调试

-

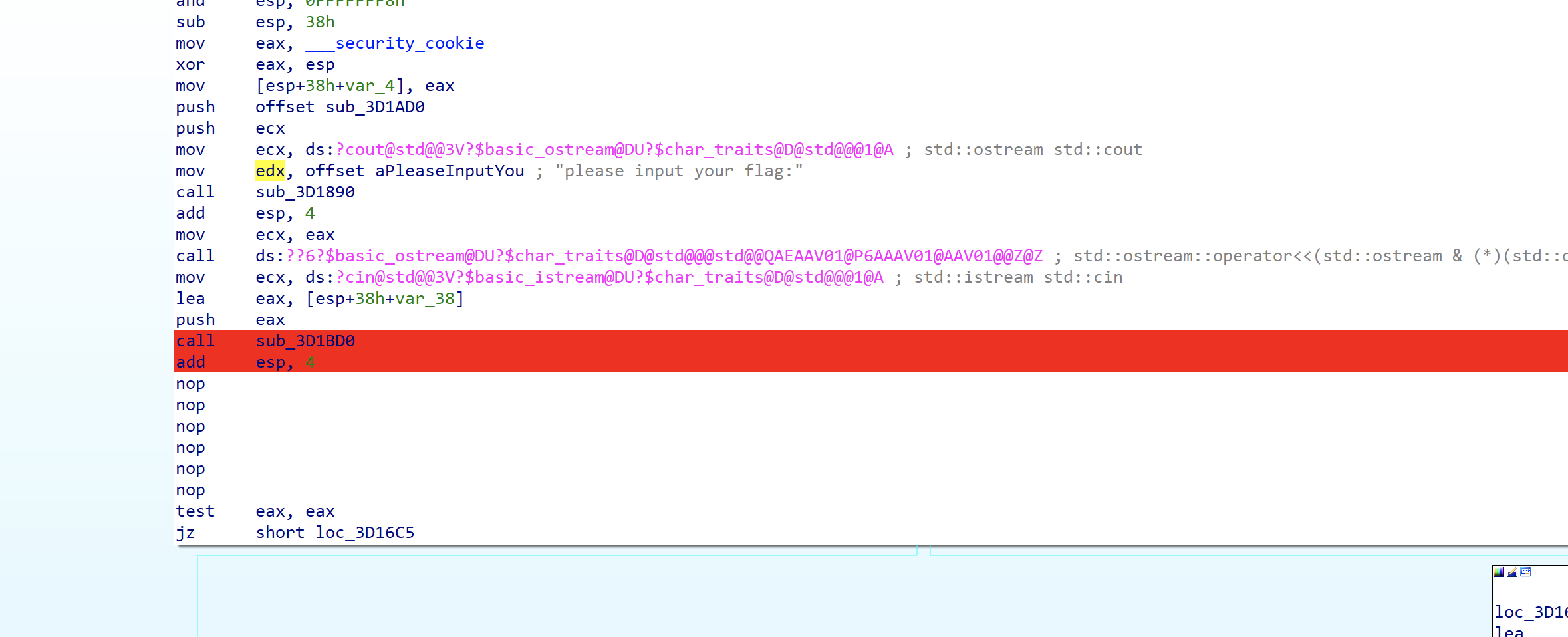

这里选择就不先nop了,先让程序跑起来,然后attach,在输入函数下面下个断点,attach可以理解成接管了程序的运行,个人理解

所以eip会停在输入函数的里面,我们需要在输入函数下面下断就ok了。

emmm,下面的反调试已经被我nop掉了,并且发现这个函数已经被hook掉了,然后会陷入死循环,好家伙 -

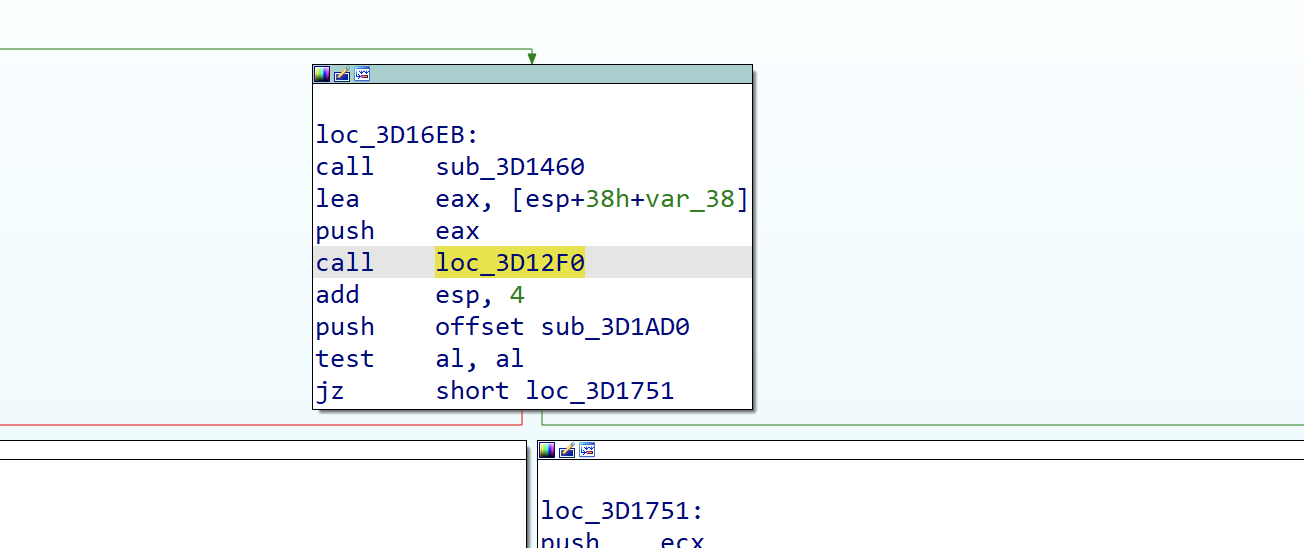

然后开始动调,花指令动调的话,就不用去了,我尝试去,发现挺麻烦的,尤其是这个自修改的eip,还是动调方便

来到这两个函数,第一个函数跟进去,f7半天,不要f8,f8会直接退出,毕竟这个和常规栈帧还是有区别的!,没啥用,第二个才是重点 -

f7进去第二个函数进行分析,纯看汇编,苦力活

本文讲述了作者在遇到反调试挑战时,如何通过接管程序、下断点和动调技巧,逐步解析一个加密函数的工作原理,涉及输入函数定位、自修改EIP处理和复杂数据操作。

本文讲述了作者在遇到反调试挑战时,如何通过接管程序、下断点和动调技巧,逐步解析一个加密函数的工作原理,涉及输入函数定位、自修改EIP处理和复杂数据操作。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

624

624

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?