-

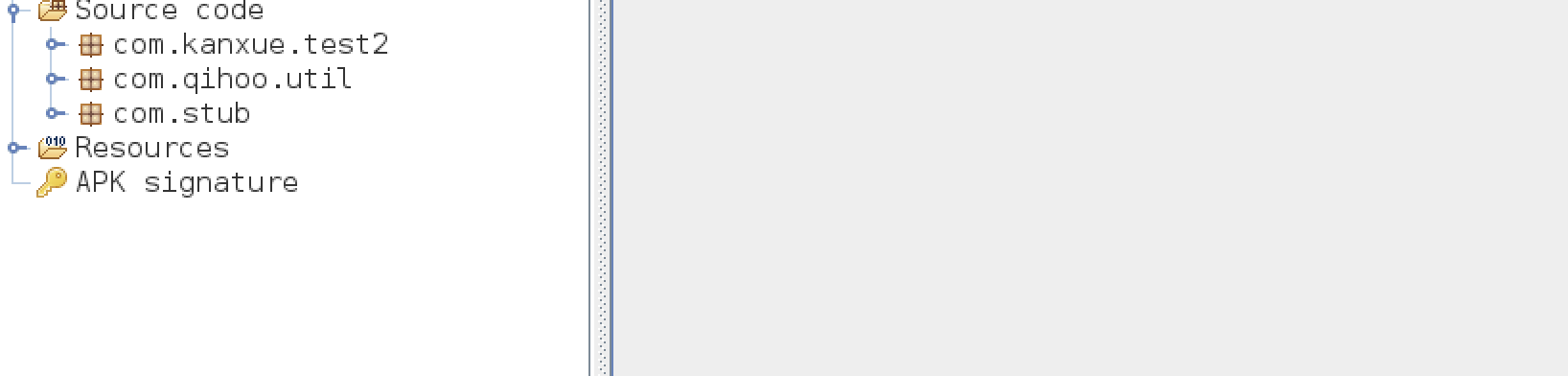

打开jadx,就发现了我们的老朋友数字壳

-

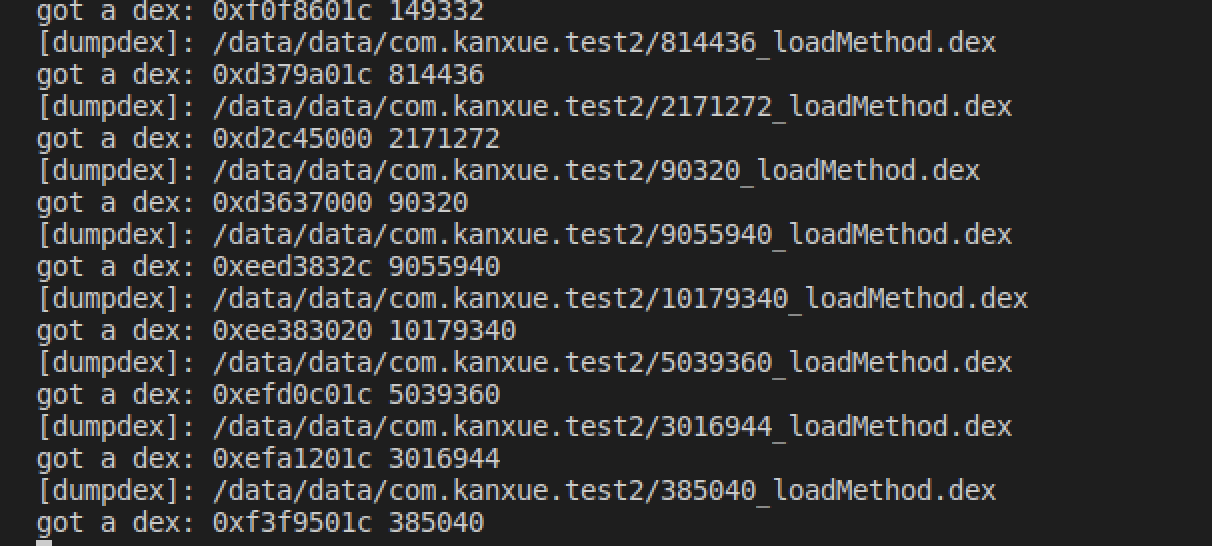

典型的类抽取壳,直接上fart脱就完事了,我这里使用的是fart的frida脚本,省去了刷机的步骤

这里的脱壳脚本,自行去github的寒冰大佬那边clone 一份下来,注意一点,就是fart.so和fart64.so copy在/data/local/tmp

下,或者sdcard下,直接拷到/data/data下面,没权限,所以先做个过渡,先把文件放到我们能控制的地方,再adb shell进入机子,su切换成root,再cp过去

-

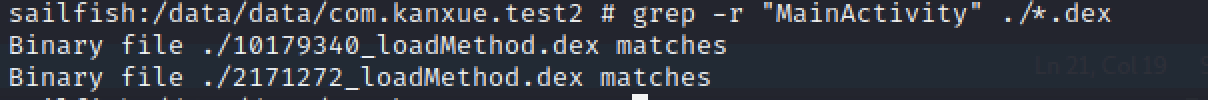

筛选出dex

-

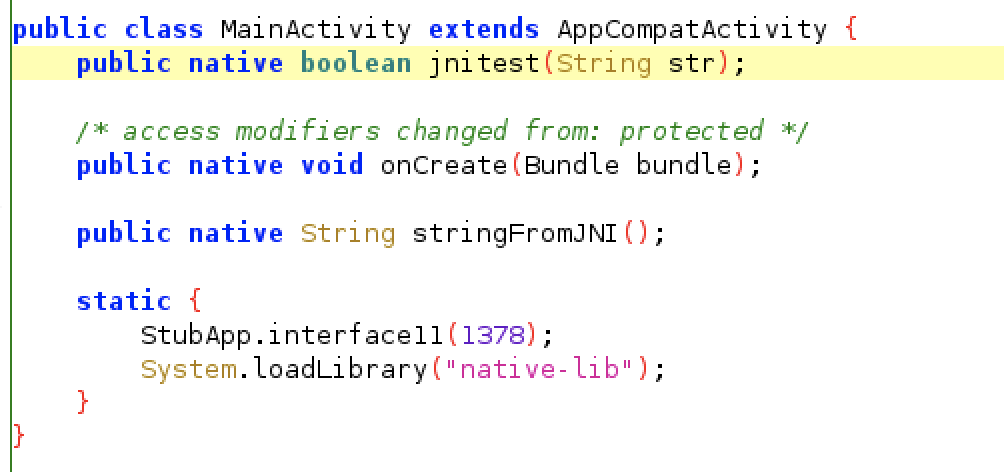

jadx打开dex,查看逻辑

native的函数对我们传入的字符串进行校验,ida直接安排上 -

发现是静态注册,继续跟进去

ollvm混淆的某apk题目的逆向分析

最新推荐文章于 2025-02-23 16:15:36 发布

本文介绍了如何对Android应用进行逆向分析,包括使用jadx和fart脱壳,通过ida分析函数逻辑,识别加密算法(MD5、Base64、AES)的过程,并展示了hook strcmp函数来获取关键信息的脚本。

本文介绍了如何对Android应用进行逆向分析,包括使用jadx和fart脱壳,通过ida分析函数逻辑,识别加密算法(MD5、Base64、AES)的过程,并展示了hook strcmp函数来获取关键信息的脚本。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?