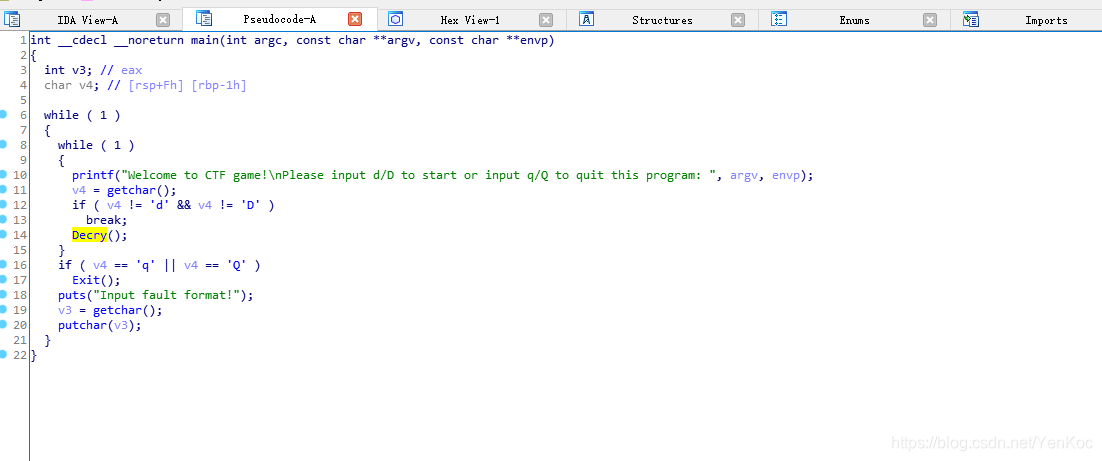

一.发现是elf文件,拖入ida,然后直接找到了关键函数

点击那个Decry()函数

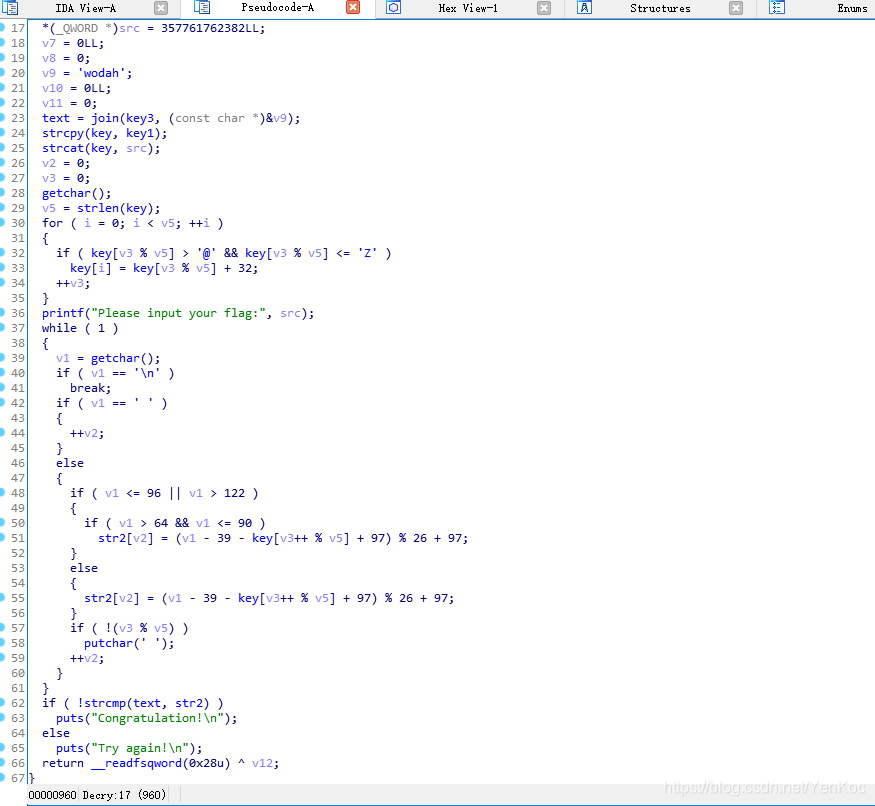

二.逻辑还是很清晰的,而我是卡在这里v1的逆算法,感觉学到了很多,其实爆破就足够了

这里大小写可以一起写上

text="killshadow"

key="ADSFKNDCLS"

It="QWERTYUIOPASDFGHJKLZXCVBNM"

v5=len(key)

flag=""

v3=0

for i in range(v5):

if key[v3%v5]>='@' and key[v3%v5]<='Z':

flag+=chr(ord(key[v3%v5])+32)

else:

flag+=key[v3%v5]

v3+=1

key=flag

flag=""

for i in text:

for j in It:

if ord(i)==(ord(j)-39-ord(key[v3%v5])+97)%26+97:

flag+=j

v3+=1

print(flag)

本文详细介绍了使用IDA逆向分析ELF文件的过程,通过具体实例展示了如何找到并理解关键函数Decry(),并解析了其内部的字符串解密算法。文章深入探讨了逆向工程中遇到的难点,如v1变量的逆向算法,并分享了解决方案,为读者提供了宝贵的学习资料。

本文详细介绍了使用IDA逆向分析ELF文件的过程,通过具体实例展示了如何找到并理解关键函数Decry(),并解析了其内部的字符串解密算法。文章深入探讨了逆向工程中遇到的难点,如v1变量的逆向算法,并分享了解决方案,为读者提供了宝贵的学习资料。

702

702

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?