作者:@奶权师傅

插件功能简单介绍

应key⼦哥要求,来分享点yakit的小小小姿势

⽤Yakit写mitm插件真的是比burp简单太太太多了,简化了很多繁琐的内容,⽐如画ui,可以真正做到让⽤户专注于插件的逻辑,⽽不是想着怎么画ui等⼀些与功能⽆关的东⻄。

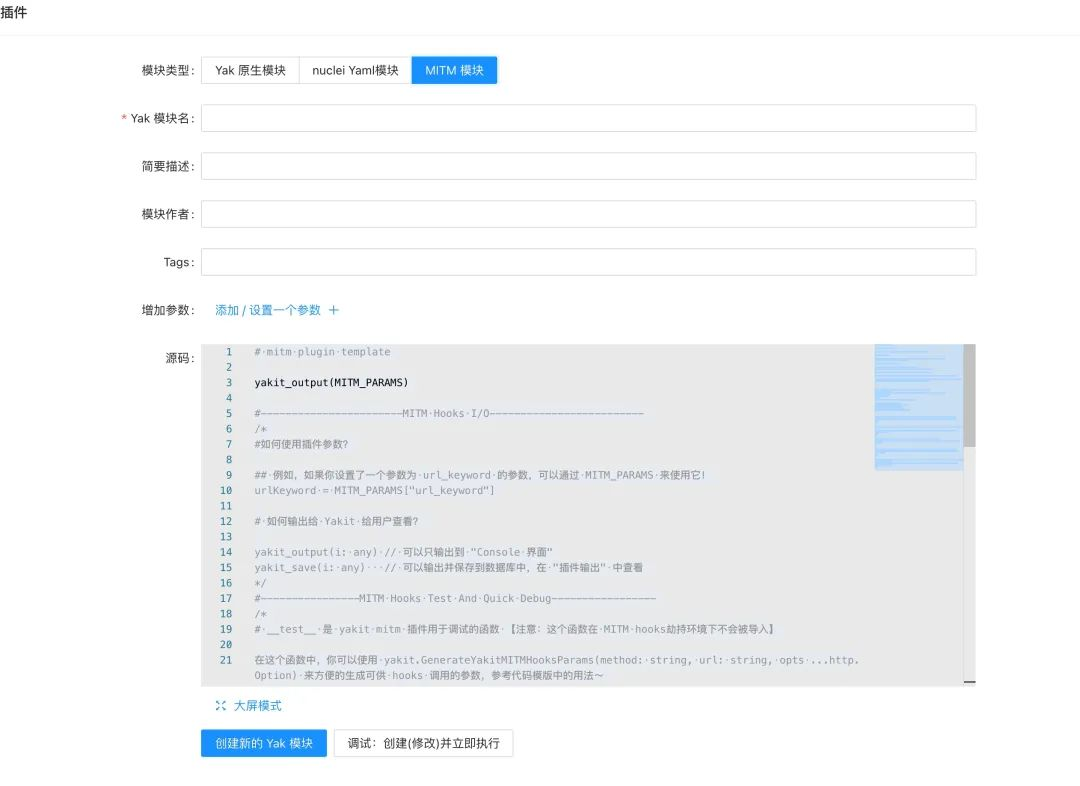

⼀步⼀步来吧,⾸先我们创建⼀个新插件,依次点击插件商城->新插件

接着选择MITM模块

填好相关的表单后,点击创建新的Yak模块,因为我们这⾥是XSS盲打插件,需要⼀个盲打的 Payload,所以需要用户设置⼀个参数,可以在增加参数⾥⾯找到

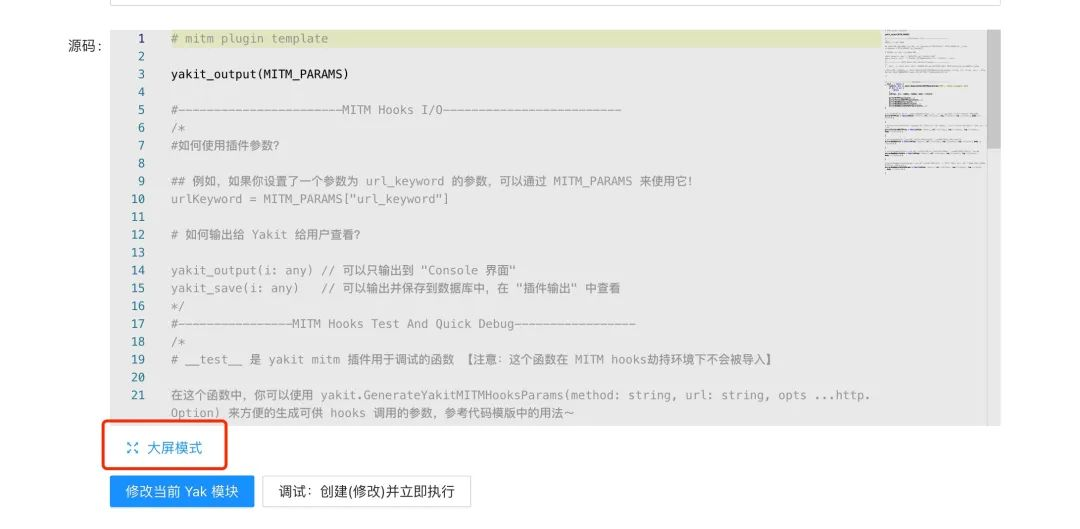

点击完创建新的Yak模块后到插件商店⻚⾯就可以看到新加的这个插件了,点击修改插件,然后再 点击⼤屏模式就可以开始开始写插件相关的代码逻辑了

接下来就是本⽂的重点了。进入到内置的编辑器后可以看到作者给出了⼀个模板,其中yakit_output(MITM_PARAMS)代表打印插件参数,可以点右上角的调试按钮进行调试。

本文介绍了如何使用Yakit创建一个简单的MITM插件,重点讲解了如何利用内置编辑器、钩子函数和Fuzz模块实现XSS盲打功能,以及Yakit的自动化处理能力,如解析JSON参数。

本文介绍了如何使用Yakit创建一个简单的MITM插件,重点讲解了如何利用内置编辑器、钩子函数和Fuzz模块实现XSS盲打功能,以及Yakit的自动化处理能力,如解析JSON参数。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1406

1406

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?