安全工具的介绍

1 Burp Suite 1.1 工具的简介: Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。 所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。 Burp Suite是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们自动化地或手工地能更好的完成对web应用的渗透测试和攻击。在渗透测试中,我们使用Burp Suite将使得测试工作变得更加容易和方便,即使在不需要娴熟的技巧的情况下,只有我们熟悉Burp Suite的使用,也使得渗透测试工作变得轻松和高效。1.2 Burp Suite工具所包含的模块:

proxy:代理,默认地址是127.0.0.1,端口是8080

target:站点目标,地图

spider:爬虫

scanner:漏洞扫描

repeater:http请求消息与响应消息修改重放

intruder:暴力破解

sequencer:随机数分析

decoder:各种编码格式和散列转换

comparer:可视化差异对比功能

1.3 Burp Suite的基本配置

- burp suite是用Java语言编写的,所以要想运行burp suite,要首先在电脑中安装Java运行环境,安装JRE或者JDK都行。

- 然后就是下载和安装burp suite,这里是官网下载地址,下载直接安装即可https://portswigger.net/burp。

- 打开之后,使用时需要和浏览器结合起来使用,这中间就需要为浏览器配置代理服务。我以谷歌浏览器为例

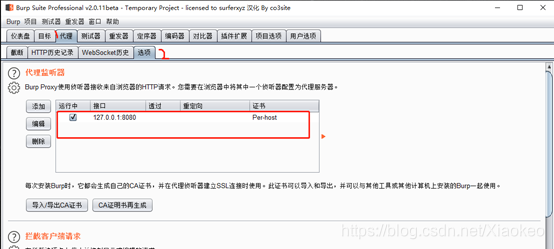

一、 打开burp suite软件(为了更快的学习工具,我这里的截图结合中文版),点击菜单栏中的proxy(代理)——在子菜单中点击optlons(选项),截图如下:

源软件界面(图1.1)

汉话版软件界面(图1.2)

二、 打开谷歌浏览器,先为谷歌浏览器安装证书,登陆官网http://burp,下载burp suite的证书。然后将下载的证书导入至浏览器。

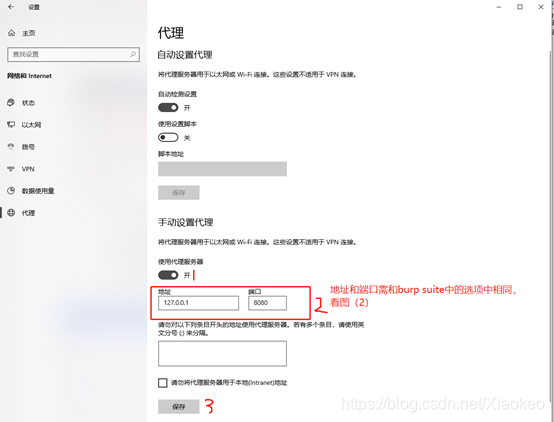

三、 然后配置谷歌浏览器代理,点击谷歌浏览器设置——高级——打开您计算机代理,然后配置代理。

打开谷歌浏览器设置(图1.3):

打开计算及代理(图1.4):

四、 保存之后,就可以开始抓包,进行操作了,打开谷歌浏览器随便输入地址,然后打开burp suite,点击菜单栏proxy(代理)——点击子菜单intercept(截断)——点击intercept is on(拦截请求)然后刷新浏览器,就可以看到所抓的包了,图片操作如下:

源软件界面(图1.5):

汉化软件界面(图1.6):

1.4 Burp Suite简单的用例

- 为了练习使用burp suite。特意找到了一个练习的靶机:http://www.fj543.com/hack/?level=3login

如图(1.7):

此图是一个靶机所呈现的网页,经抓包查看,他的cookie中的login=no;很明显存在安全漏洞,我们可以使用burp suite进行横向越权,操作很简单,使用burp suite抓包,修改cookie中的值,当然方法很多此处为了熟悉burp suite。具体操作如下:

首先打开burp suite——proxy(代理)——点击子菜单intercept(截断)——点击intercept is on(拦截请求) ,然后设置好代理,然后给浏览器输入地址,用burp suite抓包,如图(1.8):

右击发送数据至重发器如图(1.9):

选择重发器菜单栏,然后修改login数据,如下图(1.10):

然后将修改后的结果进行发送图(1.11):

最后查看修改后的数据,有此靶机禁止登录,因此返回的结果为登录后的网址,可以直接复制网址到浏览器进行下一关图(1.12):

如需burp suite工具以及汉化版工具请前往https://download.youkuaiyun.com/download/Xiaokeo/18412770下载

本文详细介绍了BurpSuite,一款强大的web应用程序渗透测试工具,涵盖了其组成部分、配置流程及实战案例,帮助读者掌握如何利用BurpSuite进行漏洞检测和攻击。

本文详细介绍了BurpSuite,一款强大的web应用程序渗透测试工具,涵盖了其组成部分、配置流程及实战案例,帮助读者掌握如何利用BurpSuite进行漏洞检测和攻击。

2403

2403

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?