SA-Token 是一个轻量级的 Java 权限认证框架,旨在解决 Java Web 应用程序中的权限控制和身份验证问题。以下是 SA-Token 的详细作用介绍:

1. 身份验证

SA-Token 提供了一套简单而有效的身份验证机制,用于验证用户的登录状态。通过 Token 机制,SA-Token 可以实现用户身份的唯一标识和持久化,确保用户在访问系统资源时的合法性。

2. 权限管理

SA-Token 允许对系统中的不同资源设置权限控制。通过定义角色和权限,开发者可以轻松地控制哪些用户可以访问哪些资源。权限检查可以通过注解方式实现,简洁明了。

3. Session 管理

SA-Token 提供了强大的 Session 管理功能,可以管理用户的会话信息。每个用户的会话信息都可以独立存储和访问,支持在线用户查询、踢出用户、设置会话过期时间等功能。

4. 分布式认证

SA-Token 支持分布式系统的认证需求,可以在多节点部署环境下共享用户的认证状态。通过配置一致性存储(如 Redis),SA-Token 可以实现跨服务的 Token 验证和 Session 共享。

5. 注解支持

SA-Token 提供了一套丰富的注解,用于简化权限控制的代码实现。常用注解包括 @SaCheckLogin、@SaCheckRole、@SaCheckPermission 等,可以直接在方法上标注,实现对方法调用的权限检查。

6. 多登录体系支持

SA-Token 支持多种登录模式,可以针对不同的登录场景(如管理员、普通用户等)使用不同的 Token 认证方式。每种登录模式下的 Token 和 Session 可以独立管理,不会相互干扰。

7. 安全防护

SA-Token 内置了一些安全防护机制,如防止 Token 重放攻击、XSS 攻击、CSRF 攻击等。通过配置和编码规范,开发者可以有效提高系统的安全性。

8. 扩展性强

SA-Token 设计灵活,易于扩展。开发者可以根据项目需求自定义 Token 的生成和验证方式、Session 的存储方式等,以满足不同场景的需求。

9. 支持多种客户端

SA-Token 支持多种客户端环境,包括 Web、移动端、小程序等。通过统一的认证机制,不同终端的用户都可以享受一致的权限控制体验。

总结

SA-Token 是一个功能强大且灵活的权限认证框架,适用于各种 Java Web 应用程序。它简化了身份验证和权限管理的复杂性,为开发者提供了一套易于使用且安全可靠的解决方案。通过使用 SA-Token,开发者可以专注于业务逻辑的实现,而无需担心复杂的权限控制问题。

Sa-Token 功能一览

Sa-Token 目前主要五大功能模块:登录认证、权限认证、单点登录、OAuth2.0、微服务鉴权。

- 登录认证 —— 单端登录、多端登录、同端互斥登录、七天内免登录。

- 权限认证 —— 权限认证、角色认证、会话二级认证。

- 踢人下线 —— 根据账号id踢人下线、根据Token值踢人下线。

- 注解式鉴权 —— 优雅的将鉴权与业务代码分离。

- 路由拦截式鉴权 —— 根据路由拦截鉴权,可适配 restful 模式。

- Session会话 —— 全端共享Session,单端独享Session,自定义Session,方便的存取值。

- 持久层扩展 —— 可集成 Redis,重启数据不丢失。

- 前后台分离 —— APP、小程序等不支持 Cookie 的终端也可以轻松鉴权。

- Token风格定制 —— 内置六种 Token 风格,还可:自定义 Token 生成策略。

- 记住我模式 —— 适配 [记住我] 模式,重启浏览器免验证。

- 二级认证 —— 在已登录的基础上再次认证,保证安全性。

- 模拟他人账号 —— 实时操作任意用户状态数据。

- 临时身份切换 —— 将会话身份临时切换为其它账号。

- 同端互斥登录 —— 像QQ一样手机电脑同时在线,但是两个手机上互斥登录。

- 账号封禁 —— 登录封禁、按照业务分类封禁、按照处罚阶梯封禁。

- 密码加密 —— 提供基础加密算法,可快速 MD5、SHA1、SHA256、AES 加密。

- 会话查询 —— 提供方便灵活的会话查询接口。

- Http Basic认证 —— 一行代码接入 Http Basic、Digest 认证。

- 全局侦听器 —— 在用户登陆、注销、被踢下线等关键性操作时进行一些AOP操作。

- 全局过滤器 —— 方便的处理跨域,全局设置安全响应头等操作。

- 多账号体系认证 —— 一个系统多套账号分开鉴权(比如商城的 User 表和 Admin 表)

- 单点登录 —— 内置三种单点登录模式:同域、跨域、同Redis、跨Redis、前后端分离等架构都可以搞定。

- 单点注销 —— 任意子系统内发起注销,即可全端下线。

- OAuth2.0认证 —— 轻松搭建 OAuth2.0 服务,支持openid模式 。

- 分布式会话 —— 提供共享数据中心分布式会话方案。

- 微服务网关鉴权 —— 适配Gateway、ShenYu、Zuul等常见网关的路由拦截认证。

- RPC调用鉴权 —— 网关转发鉴权,RPC调用鉴权,让服务调用不再裸奔

- 临时Token认证 —— 解决短时间的 Token 授权问题。

- 独立Redis —— 将权限缓存与业务缓存分离。

- Quick快速登录认证 —— 为项目零代码注入一个登录页面。

- 标签方言 —— 提供 Thymeleaf 标签方言集成包,提供 beetl 集成示例。

- jwt集成 —— 提供三种模式的 jwt 集成方案,提供 token 扩展参数能力。

- RPC调用状态传递 —— 提供 dubbo、grpc 等集成包,在RPC调用时登录状态不丢失。

- 参数签名 —— 提供跨系统API调用签名校验模块,防参数篡改,防请求重放。

- 自动续签 —— 提供两种Token过期策略,灵活搭配使用,还可自动续签。

- 开箱即用 —— 提供SpringMVC、WebFlux、Solon 等常见框架集成包,开箱即用。

- 最新技术栈 —— 适配最新技术栈:支持 SpringBoot 3.x,jdk 17。

功能结构图:

本篇带你从零开始集成 Sa-Token,从而快速熟悉框架的使用姿势

1、创建项目

在 IDE 中新建一个 SpringBoot 项目,例如:sa-token-demo-springboot(不会的同学请自行百度或者参考:SpringBoot-Pure)

2、添加依赖

在项目中添加依赖:

注:如果你使用的是 SpringBoot 3.x,只需要将 sa-token-spring-boot-starter 修改为 sa-token-spring-boot3-starter 即可。

<!-- Sa-Token 权限认证,在线文档:https://sa-token.cc -->

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-spring-boot-starter</artifactId>

<version>1.38.0</version>

</dependency>Maven依赖一直无法加载成功?参考解决方案

更多内测版本了解:Sa-Token最新版本

3、设置配置文件

你可以零配置启动项目 ,但同时你也可以在 application.yml 中增加如下配置,定制性使用框架:

server:

# 端口

port: 8081

############## Sa-Token 配置 (文档: https://sa-token.cc) ##############

sa-token:

# token 名称(同时也是 cookie 名称)

token-name: satoken

# token 有效期(单位:秒) 默认30天,-1 代表永久有效

timeout: 2592000

# token 最低活跃频率(单位:秒),如果 token 超过此时间没有访问系统就会被冻结,默认-1 代表不限制,永不冻结

active-timeout: -1

# 是否允许同一账号多地同时登录 (为 true 时允许一起登录, 为 false 时新登录挤掉旧登录)

is-concurrent: true

# 在多人登录同一账号时,是否共用一个 token (为 true 时所有登录共用一个 token, 为 false 时每次登录新建一个 token)

is-share: true

# token 风格(默认可取值:uuid、simple-uuid、random-32、random-64、random-128、tik)

token-style: uuid

# 是否输出操作日志

is-log: true4、创建启动类

在项目中新建包 com.pj ,在此包内新建主类 SaTokenDemoApplication.java,复制以下代码:

@SpringBootApplication

public class SaTokenDemoApplication {

public static void main(String[] args) throws JsonProcessingException {

SpringApplication.run(SaTokenDemoApplication.class, args);

System.out.println("启动成功,Sa-Token 配置如下:" + SaManager.getConfig());

}

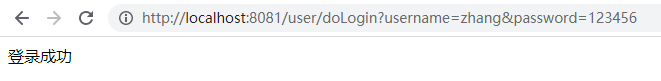

}5、创建测试Controller

@RestController

@RequestMapping("/user/")

public class UserController {

// 测试登录,浏览器访问: http://localhost:8081/user/doLogin?username=zhang&password=123456

@RequestMapping("doLogin")

public String doLogin(String username, String password) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("zhang".equals(username) && "123456".equals(password)) {

StpUtil.login(10001);

return "登录成功";

}

return "登录失败";

}

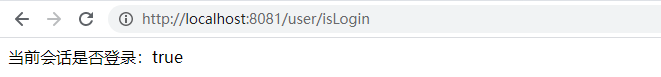

// 查询登录状态,浏览器访问: http://localhost:8081/user/isLogin

@RequestMapping("isLogin")

public String isLogin() {

return "当前会话是否登录:" + StpUtil.isLogin();

}

}6、运行

启动代码,从浏览器依次访问上述测试接口:

出发

通过这个示例,你已经对 Sa-Token 有了初步的了解。

官网地址::Sa-Token

2100

2100

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?