七、访问控制列表ACL

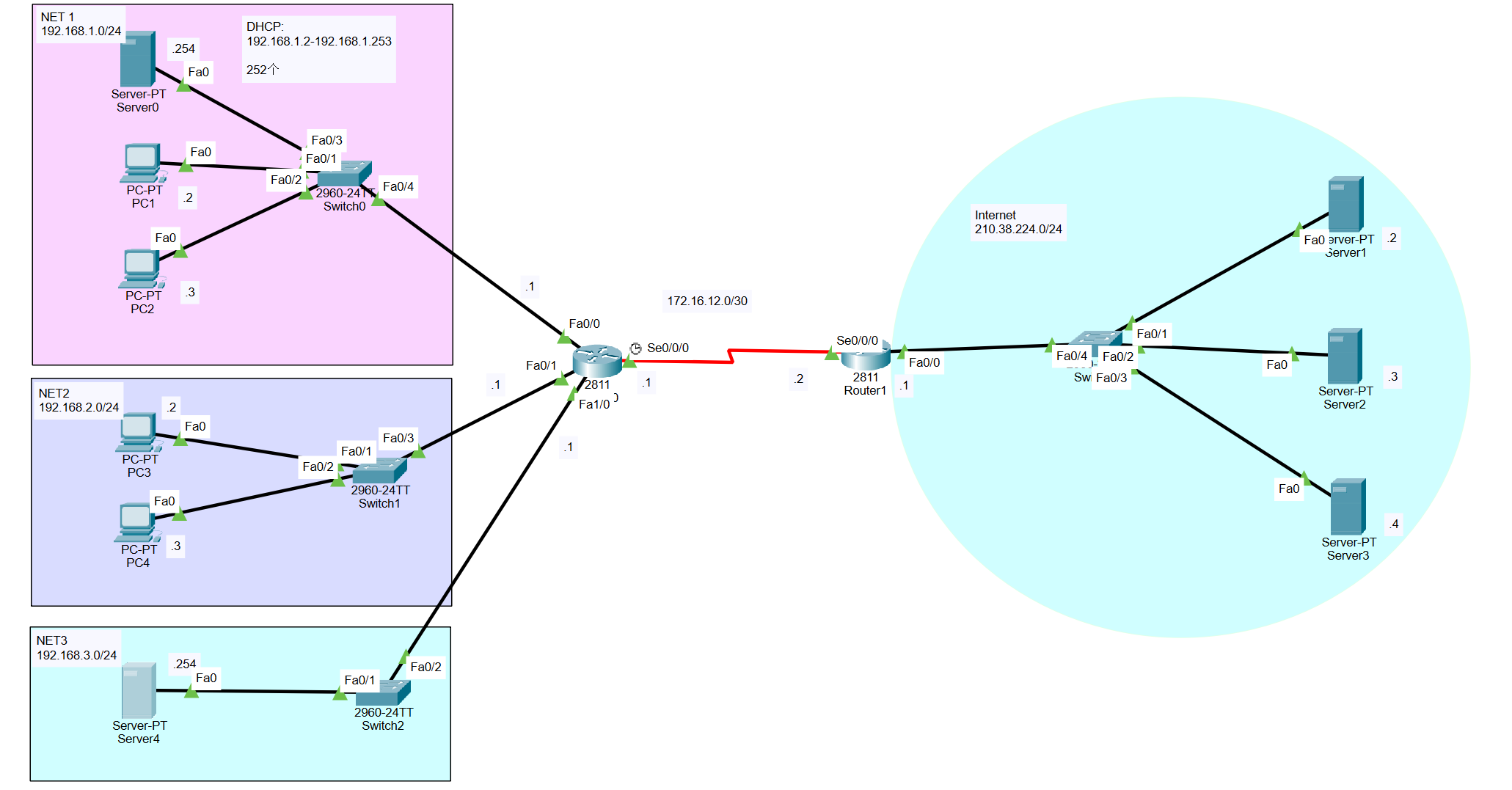

1、首先建立拓扑结构。

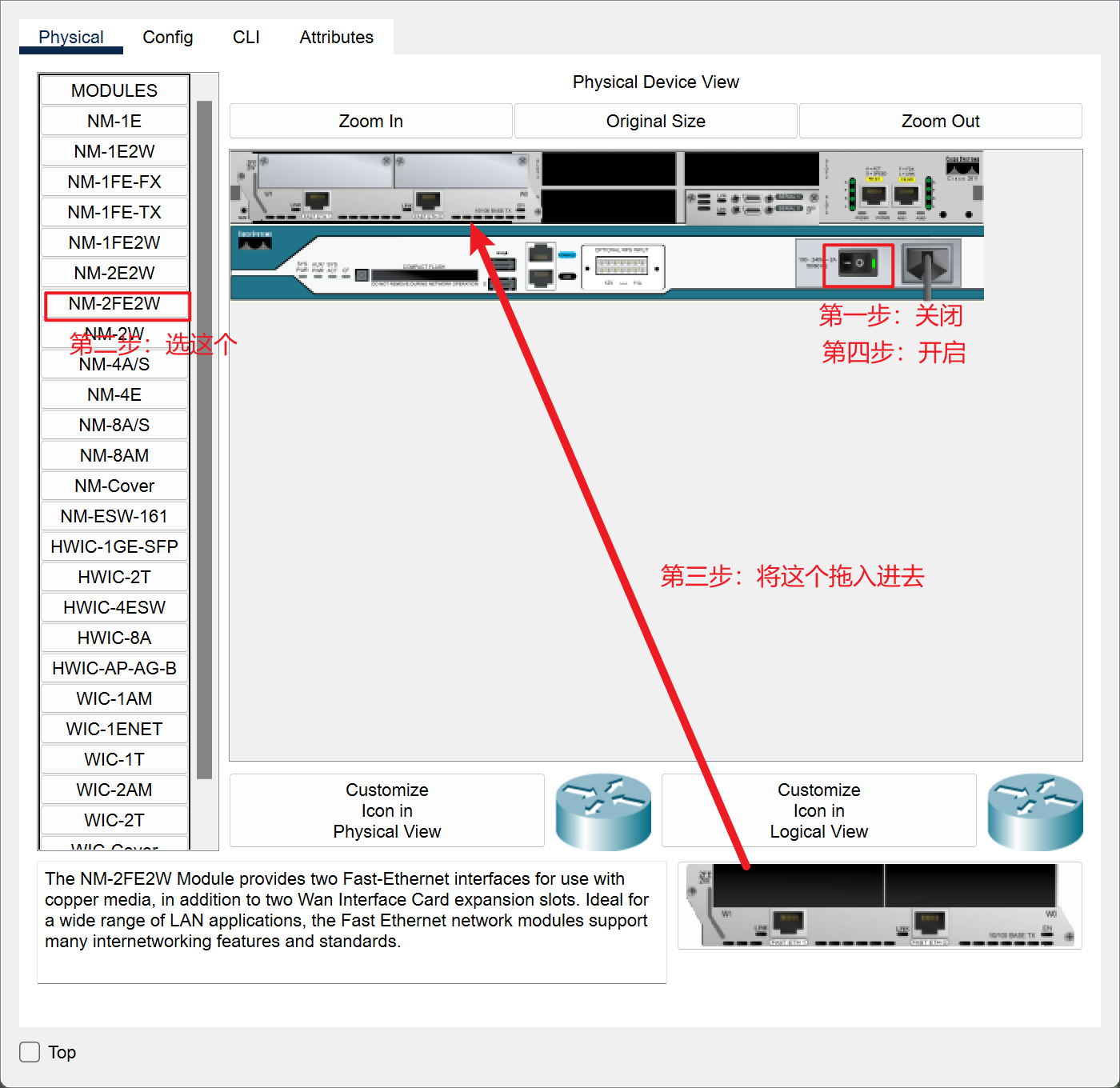

有一个小bug,在连接的时候你会发现路由器的f接口不够用了,因此我们要为路由器添加f口,具体操作如图所示。

2、配置DHCP服务

参考三:配置DNS和DHCP服务

3、在Company和ISP路由器上配置RIPV2路由协议

Company:

router rip---->version 2--->no auto-summary---->network 192.168.1.0---->network 192.168.2.0---->network 192.168.3.0---->network 172.16.0.0--->passive-interface f0/0--->passive-interface f0/1--->passive-interface f1/0

SIP:

router rip--->version 2--->no auto-summary-->network 210.38.224.0-->network 172.16.0.0-->passive-interface f0/0

4、Web Server1是游戏站点,IP:210.38.224.2,域名:www.game.com;

Web Server2是搜索引擎站点,IP:210.38.224.3,域名:www.baidu,com;

DNS Server是域名服务器,IP:210.38.224.4

配置DNS解析1,2.

5、NET3为公司内部服务器子网,里面只有一台FTP服务器,只允许公司内部访问;FTP服务器默认开启,已经包含用户Cisco,我们可以添加其他用户,如:test。

NET1为内部涉密员工子网,不允许访问到外部网络;

NET2为普通员工子网,允许访问外部网络,但不允许访问Web Server1 游戏站点。请配置ACL!

首先,利用标准访问控制列表ACL实现只允许公司内部访问NET3中的FTP服务器,公司内部网络指的是NET1和NET2经过分析,我们需要在Company的f1/0口的出方向应用ACL,限制数据包的源。

标准ACL的配置:

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.2.0 0.0.0.255

接下来将访问控制列表1 应用到f1/0接口的出口方向

inter f1/0 --->ip access-group 1 out

测试:在PC1和PC3上访问ftp都成功,而外部网络无法访问ftp服务器。

接下来,我们需要实现不允许NET1涉密员工访问外网,允许NET2普通员工访问外网,但不允许访问游戏站点。经过分析,我们利用扩展ACL来实现。需要在Company的s0/0/0的出口方向应用扩展AVL/

扩展 ACL的配置:

access-list 101 deny tcp 192.168.2.0 0.0.0.255 host 210.38.224.2 eq www

access-list 101 deny ip 192.168.1.0 0.0.0.255 any

access-list 101 permit ip any any

将ACL 101 应用到s0/0/0口的出口方向即可。

inter s0/0/0 --->ip access-group 101 out

测试:最后记得给PC3、4加上DNS解析地址

从NET1访问外网,应该是拒绝的

从NET2访问外网是允许的,但不能访问游戏网站

① 标准访问控制列表的编号范围是多少?扩展访问控制列表的编号范围是多少?

答:标准访问控制列表(ACL)的编号范围是1-99和1300-1999,扩展访问控制列表(ACL)的编号范围是100-199和2000-2699。

② 标准控制列表应该应用在尽量靠近源地址的接口,还是目的地址的接口?

答:标准控制列表(ACL)应尽量应用在靠近目的地址的接口,以减少网络负载和提高安全性。

③ 标准访问控制列表和扩展访问控制列表各有什么特点?

答:标准访问控制列表(ACL)只能基于源IP地址进行过滤,而扩展访问控制列表(ACL)不仅可以基于源和目的IP地址,还可以基于协议类型、源和目的端口号等进行更加精细的控制。

3208

3208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?