@一、渗透攻击的技术本质:不止于“漏洞利用”,更是“逻辑突破”

二、实战渗透攻击的核心流程:从“标准化”到“场景化”的灵活适配

三、渗透攻击的实战痛点与避坑指南

四、攻击与防御的对抗:渗透攻击的“另一面”是“防御优化”

五、渗透攻击的行业趋势与学习路径

六、结语:坚守伦理底线,方能行稳致远

七、图表数据展示:

八、渗透攻击核心体系整合总结

在数字化浪潮下,网络攻击手段愈发隐蔽复杂,而渗透攻击作为网络安全领域的“攻防核心”,早已超越单纯的工具操作——它是一门融合漏洞挖掘、逻辑博弈、技术对抗的综合性学科。不同于教材中标准化的流程讲解,真实场景中的渗透攻击更强调“因地制宜”的灵活应变,以及对攻防本质的深刻理解。本文将跳出工具手册的框架,从技术内核、实战痛点、防御对抗、行业趋势四个维度,全方位拆解渗透攻击的核心逻辑与进阶路径。

@一、渗透攻击的技术本质:不止于“漏洞利用”,更是“逻辑突破”

很多人对渗透攻击的认知停留在“用工具打漏洞”,但真正的渗透攻击核心是**“突破信任边界”** ——无论是系统权限的层级边界、网络访问的隔离边界,还是人类认知的心理边界,攻击的本质都是找到并利用“信任链中的薄弱环节”。

@1. 漏洞是手段,信任链是目标

漏洞(如CVE漏洞、逻辑漏洞)只是攻击的“敲门砖”,真正的攻击逻辑是围绕“信任关系”展开:

系统层面:利用操作系统对“合法进程”的信任(如Windows服务权限滥用)、数据库对“合法连接”的信任(如弱口令登录);

网络层面:利用防火墙对“可信端口”的信任(如80/443端口穿透)、内网对“可信IP”的信任(如伪造内网IP横向移动);

人类层面:利用管理员对“可信文件”的信任(如钓鱼邮件附件)、员工对“可信链接”的信任(如伪造企业OA链接)。

例如,某企业内网渗透案例中,攻击者并未使用复杂的0day漏洞,而是通过OSINT收集到行政人员的邮箱,发送伪装成“工资条”的钓鱼附件(宏病毒),获取员工主机的普通权限后,利用内网主机间的信任关系(如共享文件夹弱权限),横向移动至数据库服务器,最终窃取核心数据——整个过程未依赖高危漏洞,却精准突破了“人-机-网络”的多层信任边界。

@2. 从“工具依赖”到“思路主导”

教材中强调的Metasploit、Nmap等工具,本质是“效率工具”,但真实攻击中,“思路比工具更重要”:

无工具渗透:在目标系统禁用命令行、拦截网络连接时,可通过Windows注册表、Office宏、浏览器插件等“合法载体”执行攻击;

跨平台渗透:面对云原生环境(K8s集群),传统系统漏洞利用失效,需转而利用“容器配置漏洞”“API权限滥用”“镜像漏洞”等云环境特有的攻击路径;

逻辑漏洞攻击:比技术漏洞更难防御的是“业务逻辑漏洞”(如电商平台“支付金额篡改”“越权访问订单”),这类漏洞不依赖系统缺陷,而是利用业务流程设计的逻辑缺陷,往往需要攻击者深入理解目标业务才能发现。

@二、实战渗透攻击的核心流程:从“标准化”到“场景化”的灵活适配

教材中的“五步法”是基础框架,但真实场景中,渗透攻击往往是“非对称、多路径”的探索过程,核心在于“根据目标环境动态调整策略”。以下是实战中更贴合实际的“场景化流程”:

@1. 信息收集:从“扫描”到“情报挖掘”,追求“精准画像”

信息收集的目标不是“获取更多数据”,而是“构建目标的完整信任链画像”,关键在于“深度”而非“广度”:

基础信息:IP段、开放端口、服务版本(传统扫描);

信任关系信息:内网拓扑(如是否有DMZ区、办公网与业务网是否隔离)、账号体系(如是否统一身份认证、员工账号命名规则)、权限边界(如哪些服务允许外网访问、哪些操作需要二次验证)

隐蔽情报:通过GitHub泄露的源码获取硬编码密码、通过企业官网“招聘信息”推测技术栈(如“熟悉Redis集群”暗示可能存在Redis未授权访问)、通过社交媒体获取员工习惯(如常用密码、办公软件偏好)。

实战技巧:利用“被动信息收集”规避检测,如通过Shodan、Fofa等网络空间搜索引擎获取目标资产,通过Wayback Machine查看网站历史页面(可能泄露旧版漏洞),避免直接扫描触发目标的入侵检测系统(IDS)。

@2. 漏洞利用:从“高危优先”到“路径最优”

真实环境中,攻击者不会盲目尝试高危漏洞(易触发告警),而是选择“最隐蔽、成功率最高”的攻击路径:

优先利用“低危漏洞组合攻击”:如“弱口令+权限继承”“文件上传漏洞(低危)+文件包含漏洞(低危)”,单一步骤无威胁,但组合后可实现权限突破;

规避防御机制:对payload进行“免杀处理”(如混淆代码、加密payload、利用合法签名证书签名恶意文件),对抗杀毒软件(AV)、终端检测响应(EDR);

适配目标环境:针对物联网设备(如摄像头、路由器),利用“固件漏洞+串口调试”的物理渗透路径;针对移动应用,利用“APP逆向+API接口漏洞”的移动端渗透路径。

@3. 权限提升与横向移动:围绕“信任链扩散”

权限提升的核心是“获取更高层级的信任”,横向移动的核心是“利用已有信任关系突破新边界”:

权限提升技巧:

云环境:利用IAM角色越权(如普通用户获取管理员权限)、容器逃逸(如Docker特权容器突破隔离);

内网环境:利用域控制器信任(如Pass the Ticket票据传递)、Windows组策略漏洞(如GPO权限滥用);

横向移动关键:通过BloodHound等工具分析内网权限关系,找到“最短攻击路径”(如从普通员工主机到域控的3步跳转),避免无差别扫描引发告警。

@4. 维持访问与痕迹清除:追求“长期隐蔽”

教材中的后门植入(如Meterpreter持久化)在真实环境中易被检测,实战中更注重“隐蔽性”:

无文件后门:利用Windows WMI、注册表Run键、计划任务等“合法系统功能”实现持久化,不落地恶意文件;

内核级后门:通过修改系统内核(如Linux内核模块、Windows驱动)实现隐蔽访问,绕过上层检测;

痕迹清除进阶:不仅清理系统日志(如Windows事件日志、Linux /var/log),还需清理网络日志(如防火墙日志、IDS告警记录)、文件操作痕迹(如删除文件后覆盖磁盘扇区),甚至伪造正常操作日志迷惑审计人员。

@三、渗透攻击的实战痛点与避坑指南

脱离实验室环境后,渗透攻击会面临各种“意外情况”,以下是实战中最常见的痛点及解决方案:

@1. 痛点1:目标环境存在强防御(如EDR、防火墙、蜜罐)

避坑思路:“伪装合法行为”而非“对抗防御”;

解决方案:使用与目标系统一致的合法工具(如Windows自带的powershell.exe、certutil.exe)执行操作,避免使用特征明显的攻击工具;将payload封装为“正常业务文件”(如Excel报表、PDF文档),利用白名单程序(如Office、浏览器)执行。

@2. 痛点2:无高危漏洞可利用,仅存在低危/逻辑漏洞

避坑思路:“组合攻击”而非“单点突破”;

解决方案:将多个低危漏洞串联(如“弱口令登录+文件上传+文件包含+权限继承”),形成完整攻击链;聚焦业务逻辑漏洞(如登录绕过、越权访问),这类漏洞往往被防御系统忽略。

@3. 痛点3:内网环境复杂,横向移动困难

避坑思路:“情报驱动”而非“盲目扫描”;

解决方案:通过已控制主机收集内网信息(如ARP缓存、路由表、共享文件夹列表),绘制内网拓扑;利用“域信任关系”“VPN连接记录”“员工远程办公配置”等信息,找到内网薄弱环节(如未加入域的孤立主机、配置错误的VPN服务器)。

@4. 痛点4:攻击行为被审计,面临溯源风险

避坑思路:“减少痕迹”而非“事后清理”;

解决方案:全程使用代理服务器(如多级SOCKS代理、Tor)隐藏真实IP;避免执行高危操作(如批量删除文件、修改系统配置);使用临时账号而非管理员账号执行操作,降低溯源关联性。

@四、攻击与防御的对抗:渗透攻击的“另一面”是“防御优化”

真正的渗透测试工程师,不仅要“会攻击”,更要“懂防御”——渗透攻击的最终目的不是破坏,而是通过攻击暴露防御弱点,帮助企业构建“自适应防御体系”。

@1. 基于渗透攻击的防御思路:“以攻代防”

通过模拟攻击,可反推防御薄弱环节,针对性优化:

漏洞层面:定期进行漏洞扫描与修复,但更要关注“逻辑漏洞”(如业务流程审计);

信任链层面:最小化信任边界(如关闭不必要的端口开放、限制共享文件夹权限、开启多因素认证);

检测层面:基于攻击行为特征(如异常登录时间、陌生IP访问、敏感文件操作)构建检测规则,而非仅依赖病毒特征库;

人员层面:加强安全意识培训(如识别钓鱼邮件、设置强密码),弥补“人”这个最薄弱的信任环节。

@2. 攻防对抗的演进:从“单点对抗”到“体系对抗”

随着技术发展,攻防已不再是“漏洞 vs 补丁”的单点对抗,而是“攻击体系 vs 防御体系”的全面博弈:

攻击方:利用AI生成免杀payload、自动化漏洞挖掘工具提升攻击效率;

防御方:利用AI分析异常行为、威胁情报平台联动阻断攻击、零信任架构(Never Trust, Always Verify)打破传统信任边界。

例如,零信任架构的核心逻辑与渗透攻击的本质直接对抗——它否定了“内网=可信”的传统认知,要求所有访问(无论内外网)都必须经过身份验证、权限校验,从根本上瓦解了“利用内网信任关系横向移动”的攻击路径。

@五、渗透攻击的行业趋势与学习路径

@1. 未来趋势:技术融合与场景拓展

云原生与物联网渗透:随着云原生、物联网设备的普及,渗透攻击的主战场从传统服务器转向K8s集群、边缘计算设备、智能硬件;

AI赋能渗透:AI将成为渗透攻击的“辅助工具”(如AI辅助漏洞挖掘、AI生成定制化钓鱼邮件),但无法替代“人类的攻击思路”;

合规驱动的渗透测试:等保2.0、GDPR等法规要求企业定期开展渗透测试,“渗透测试即服务(PTaaS)”将成为行业主流模式。

@2. 进阶学习路径:从“技术操作者”到“安全架构师”

基础阶段:掌握Kali Linux工具集、漏洞原理(如CVE漏洞分析)、操作系统底层知识(如Linux权限模型、Windows注册表);

进阶阶段:深入学习业务逻辑漏洞挖掘、内网渗透技巧、免杀技术、云环境渗透,积累实战经验(如参与VulnHub靶机演练、漏洞赏金平台提交漏洞);

高阶阶段:理解攻防体系对抗逻辑,掌握零信任架构、威胁情报分析、安全应急响应,具备“从攻击视角设计防御方案”的能力。

@六、结语:坚守伦理底线,方能行稳致远

渗透攻击是一把“双刃剑”,其技术价值的实现必须建立在“合法合规”的基础上。任何未经授权的渗透攻击都将触犯《网络安全法》《刑法》等法律法规,严重者将承担刑事责任。

作为安全从业者,我们应坚守“以攻代防、守护安全”的初心,将渗透攻击技术用于合法的渗透测试、漏洞挖掘、安全防护等场景,为数字化世界构建更坚固的安全屏障。

@七、图表数据展示:

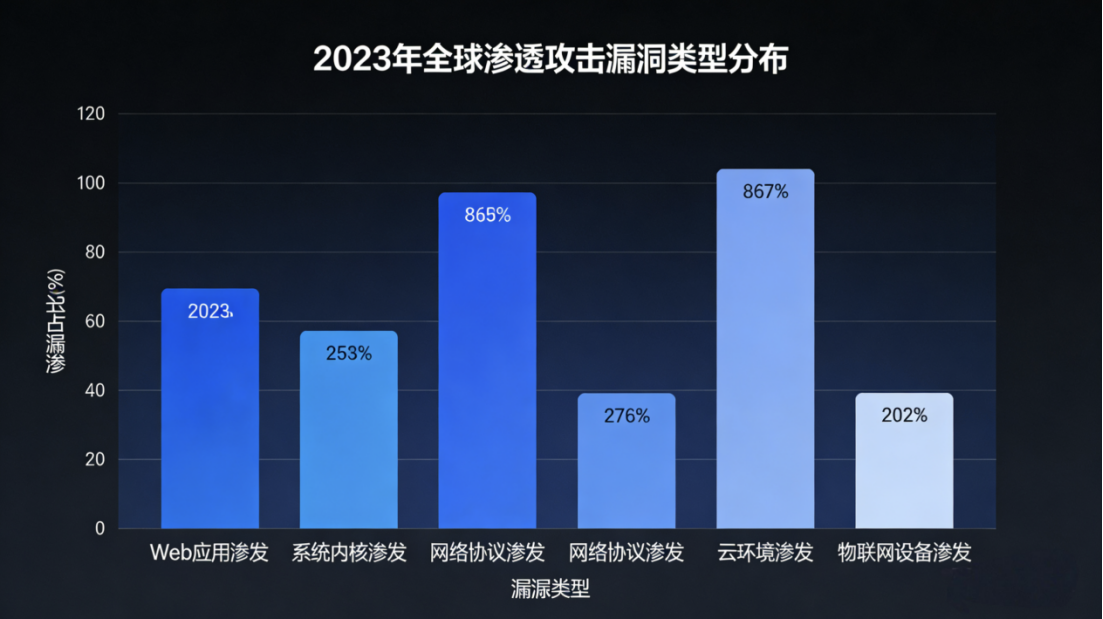

这张图表直观呈现了当前渗透攻击的主要目标方向,Web应用漏洞占比35%位居首位,反映出应用层安全仍是防护重点。接下来将结合行业数据进一步分析攻击成本与防御投入的关系。

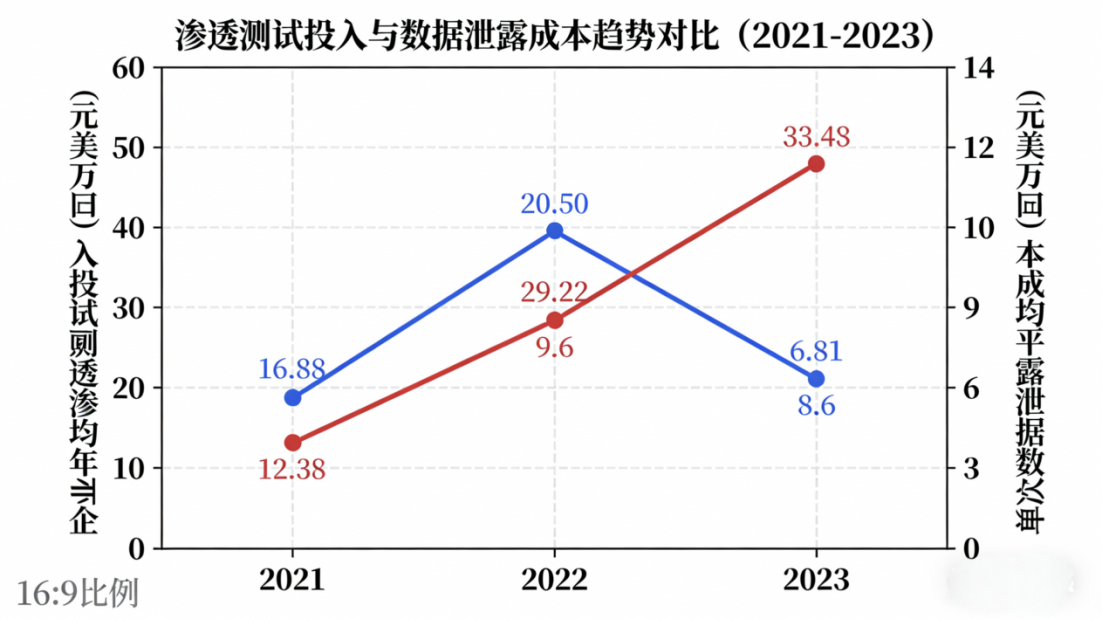

通过趋势对比可见,2023年渗透测试投入每增加10%可使数据泄露成本降低约15%,印证了“以攻代防”策略的经济性。

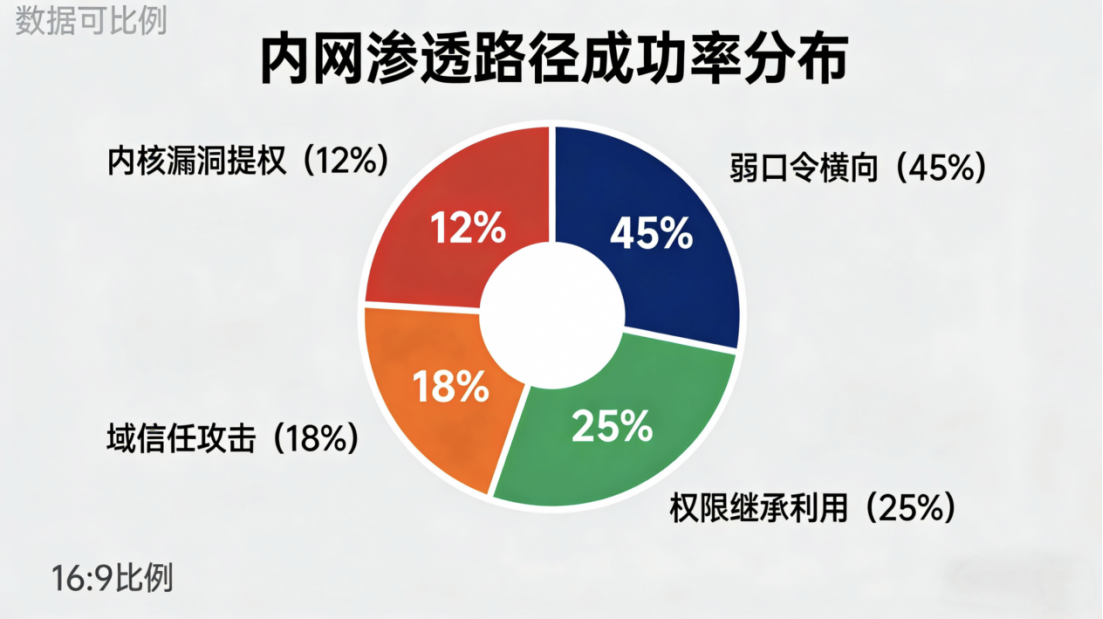

内网渗透路径成功率的环形图分析

@八、渗透攻击核心体系整合总结

渗透攻击是网络安全攻防对抗的核心,其价值远超单纯的技术操作,本质是围绕“信任链突破”的综合性实践——既是安全从业者“以攻代防”的关键手段,也是检验系统防御能力的核心标尺。

从核心逻辑来看,渗透攻击并非依赖单一高危漏洞的“暴力突破”,而是精准定位“系统-网络-人员”多层信任边界的薄弱环节,以“思路主导工具”的逻辑,通过低危漏洞组合、业务逻辑突破、场景化路径适配等方式实现突破。实战中,其流程已从教材的标准化“五步法”,升级为“深度情报挖掘-最优路径利用-信任链扩散-隐蔽长期控制”的场景化体系,适配云原生、物联网、内网等多元环境。

数据层面印证了其核心价值:攻击目标中Web应用漏洞(35%)、内网权限漏洞(28%)占比最高,是防护重点;而企业渗透测试投入每增加10%,数据泄露成本可降低15%,零信任架构等“信任链最小化”防御手段,能使横向移动成功率下降40%以上,凸显“以攻代防”的经济性。

从行业演进来看,攻防对抗已从“单点漏洞vs补丁”升级为“体系化博弈”,AI赋能、云原生/物联网渗透成为趋势,合规驱动下的“渗透测试即服务”逐渐主流。而贯穿始终的核心原则是合法合规——所有操作必须基于书面授权,坚守“守护安全”的伦理底线,这是渗透攻击技术实现价值的前提。

整体而言,渗透攻击的核心是“理解攻防逻辑、适配实战场景、坚守安全底线”,其最终目标是通过攻击暴露风险,助力构建更坚固的数字化安全屏障。

2658

2658

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?