什么是网络安全攻防平台

网络安全攻防平台是一种为提高网络安全防御能力而设计的训练平台。该平台的主要目的是模拟和训练各种网络攻击事件,并提供相应的攻防策略和实践。

网络安全攻防平台通常包括虚拟网络环境,其中包含了各种网络设备、服务和应用程序,以及模拟的攻击场景。用户可以通过这个平台学习和实践如何检测、防御和应对各种网络攻击,以增强网络安全意识和技能。

此外,网络安全攻防平台还提供多种不同级别和类型的训练模式,以适应不同用户的需求。例如,初级模式提供基本的网络安全知识和技能培训,而高级模式则更加贴近实际网络安全威胁,提供更复杂的攻击和应对策略,以及网络安全事件的响应和处置。

因此,网络安全攻防平台不仅是企业网络安全防护体系中网络安全人才培养、安全检测和验证的平台,也是帮助用户提高网络安全防御能力的有用工具。

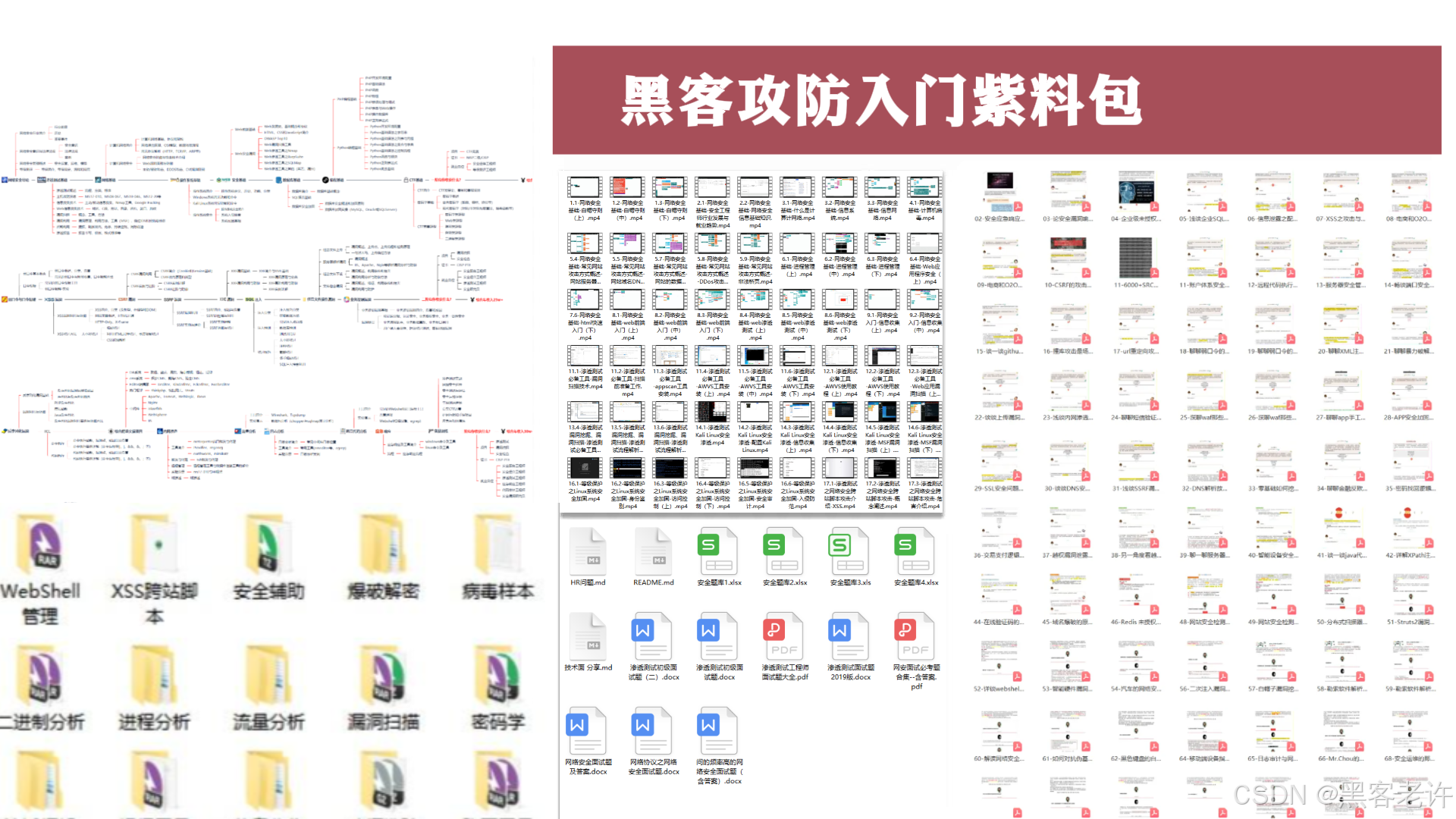

下面这份完整版的网络安全学习资料已经上传网盘,朋友们如果需要可以微信扫描下方二维码 即可自动领取↓↓↓

系统架构

前端界面:

- 提供用户友好的图形用户界面(GUI),包括红队和蓝队的操作界面,以及攻击态势的大屏展示界面。

- 实现用户认证和权限管理,确保只有授权用户可以访问平台。

后端服务:

- 包括红队和蓝队的攻击/防御模块,用于执行各种攻击和检测活动。

- 提供数据存储和管理功能,包括存储攻击日志、事件数据和系统配置信息等。

- 实现与前端界面的交互,接收用户操作指令并返回相应的结果。

攻击态势展示:

- 利用大屏幕或者仪表盘展示实时的攻击态势,包括攻击流量、受影响系统、攻击类型等信息。

功能特点:

红队功能:

- 提供各种攻击工具和框架,例如Metasploit、Cobalt Strike等,用于执行渗透测试和攻击行动。

- 支持定时任务和自动化脚本,以执行常规的攻击活动,并记录结果和进展。

- 提供报告生成功能,以总结渗透测试结果和发现的漏洞。

蓝队功能:

- 实现各种安全监测和检测工具,例如Snort、Suricata等,用于监控网络流量和检测异常行为。

- 提供漏洞管理和修复功能,包括漏洞扫描、漏洞评估和漏洞修复的流程管理。

- 提供实时警报和通知功能,及时响应安全事件并采取必要的防御措施。

攻防对抗功能:

- 支持模拟攻击和防御场景,例如DDoS攻击、SQL注入、XSS攻击等,以及相应的防御措施。

- 提供攻击成功率和防御成功率的统计分析,以评估系统的安全性和有效性。

其他功能:

- 提供用户管理和权限管理功能,包括用户注册、登录、密码重置等。

- 实现系统配置和日志管理功能,以便管理员进行系统管理和维护。

技术实现:

前端技术:

使用HTML、CSS、JavaScript等前端技术实现用户界面,并选择合适的框架(如React、Vue.js)提高开发效率和用户体验。

后端技术:

使用Python、Java、Node.js等后端技术实现后端服务,并选择合适的框架(如Django、Spring Boot、Express.js)提供必要的功能和性能。

数据库:

使用关系型数据库(如MySQL、PostgreSQL)或者NoSQL数据库(如MongoDB、Redis)存储数据,并根据需求设计合适的数据模型。

安全保障:

在开发过程中要注意系统安全性,包括对用户输入进行验证和过滤、使用加密算法保护敏感数据、及时更新和修补系统漏洞等。

部署方案:

考虑采用容器化技术(如Docker、Kubernetes)实现系统的部署和扩展,以提高系统的灵活性和可维护性。

通用源码

前端界面(React)

说明:

前端界面使用React框架,通过React Router实现页面导航。使用Axios库发送HTTP请求到后端API,并使用JWT Token来进行用户身份验证。

示例代码:

jsxCopy code

jsimport React from 'react';import { BrowserRouter as Router, Route, Switch } from 'react-router-dom';import Login from './components/Login';import Dashboard from './components/Dashboard';import AttackDashboard from './components/AttackDashboard';

function App() {

return (

<Router>

<Switch>

<Route exact path="/" component={Login} />

<Route path="/dashboard" component={Dashboard} />

<Route path="/attack-dashboard" component={AttackDashboard} />

</Switch>

</Router>

);

}

export default App;

jsxCopy code

n.jsimport React, { useState } from 'react';import axios from 'axios';

function Login() {

const [username, setUsername] = useState('');

const [password, setPassword] = useState('');

const handleSubmit = async (e) => {

e.preventDefault();

try {

const response = await axios.post('/api/auth/login', { username, password });

localStorage.setItem('token', response.data.token);

// Redirect to dashboard

window.location.href = '/dashboard';

} catch (error) {

console.error('Login failed:', error);

}

};

return (

<div>

<h1>Login</h1>

<form onSubmit={handleSubmit}>

<input type="text" placeholder="Username" value={username} onChange={(e) => setUsername(e.target.value)} />

<input type="password" placeholder="Password" value={password} onChange={(e) => setPassword(e.target.value)} />

<button type="submit">Login</button>

</form>

</div>

);

}

export default Login;

后端服务(Node.js + Express.js)

说明:

后端服务使用Node.js和Express.js框架,使用MongoDB数据库存储用户信息和攻击日志。通过JWT Token对API进行身份验证和授权。

示例代码:

.jsconst express = require('express');const mongoose = require('mongoose');const bodyParser = require('body-parser');const jwt = require('jsonwebtoken');const authRoutes = require('./routes/authRoutes');const attackRoutes = require('./routes/attackRoutes');

const app = express();const PORT = process.env.PORT || 5000;const DB_URI = process.env.MONGODB_URI || 'mongodb://localhost:27017/security_platform';

app.use(bodyParser.json());

mongoose.connect(DB_URI, { useNewUrlParser: true, useUnifiedTopology: true })

.then(() => {

console.log('Connected to MongoDB');

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

})

.catch(err => console.error('Error connecting to MongoDB:', err));

// Authentication routes

app.use('/api/auth', authRoutes);

// Attack routes

app.use('/api/attack', attackRoutes);

tes.jsconst express = require('express');const router = express.Router();const jwt = require('jsonwebtoken');const User = require('../models/User');

// Login route

router.post('/login', async (req, res) => {

try {

const { username, password } = req.body;

const user = await User.findOne({ username });

if (!user || !user.comparePassword(password)) {

return res.status(401).json({ message: 'Invalid username or password' });

}

const token = jwt.sign({ username }, process.env.JWT_SECRET);

res.json({ token });

} catch (error) {

console.error('Login error:', error);

res.status(500).json({ message: 'Internal server error' });

}

});

module.e

s.jsconst express = require('express');const router = express.Router();const jwt = require('jsonwebtoken');const AttackLog = require('../models/AttackLog');

// Middleware to verify JWT tokenconst verifyToken = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.status(401).json({ message: 'Unauthorized' });

}

try {

const decoded = jwt.verify(token, process.env.JWT_SECRET);

req.username = decoded.username;

next();

} catch (error) {

console.error('Token verification error:', error);

return res.status(403).json({ message: 'Token verification failed' });

}

};

// Example protected route

router.get('/logs', verifyToken, async (req, res) => {

try {

const logs = await AttackLog.find({ username: req.username });

res.json(logs);

} catch (error) {

console.error('Error fetching logs:', error);

res.status(500).json({ message: 'Internal server error' });

}

});

module.

数据库模型(MongoDB)

示例代码:

User.jsconst mongoose = require('mongoose');const bcrypt = require('bcrypt');

const userSchema = new mongoose.Schema({

username: { type: String, required: true, unique: true },

password: { type: String, required: true }

});

userSchema.methods.comparePassword = function (password) {

return bcrypt.compareSync(password, this.password);

};

const User = mongoose.model('User', userSchema);

module.exports = User;

ackLog.jsconst mongoose = require('mongoose');

const attackLogSchema = new mongoose.Schema({

username: { type: String, required: true },

timestamp: { type: Date, default: Date.now },

message: { type: String, required: true }

});

const AttackLog = mongoose.model('AttackLog', attackLogSchema);

module.exports = AttackLog;

文件结构:

客户端代码(client/ 目录下):

jsxCopy code

// client/src/components/Login.jsimport React, { useState } from 'react';import axios from 'axios';

function Login() {

const [username, setUsername] = useState('');

const [password, setPassword] = useState('');

const handleSubmit = async (e) => {

e.preventDefault();

try {

const response = await axios.post('/api/auth/login', { username, password });

localStorage.setItem('token', response.data.token);

window.location.href = '/dashboard';

} catch (error) {

console.error('Login failed:', error);

}

};

return (

<div>

<h1>Login</h1>

<form onSubmit={handleSubmit}>

<input type="text" placeholder="Username" value={username} onChange={(e) => setUsername(e.target.value)} />

<input type="password" placeholder="Password" value={password} onChange={(e) => setPassword(e.target.value)} />

<button type="submit">Login</button>

</form>

</div>

);

}

export default Login;

jsxCopy code

// client/src/components/Dashboard.jsimport React from 'react';

function Dashboard() {

return (

<div>

<h1>Dashboard</h1>

{/* Add your dashboard content here */}

</div>

);

}

export default Dashboard;

jsxCopy code

// client/src/components/AttackDashboard.jsimport React from 'react';

function AttackDashboard() {

return (

<div>

<h1>Attack Dashboard</h1>

{/* Add your attack dashboard content here */}

</div>

);

}

export default AttackDashboard;

jsxCopy code

// client/src/App.jsimport React from 'react';import { BrowserRouter as Router, Route, Switch } from 'react-router-dom';import Login from './components/Login';import Dashboard from './components/Dashboard';import AttackDashboard from './components/AttackDashboard';

function App() {

return (

<Router>

<Switch>

<Route exact path="/" component={Login} />

<Route path="/dashboard" component={Dashboard} />

<Route path="/attack-dashboard" component={AttackDashboard} />

</Switch>

</Router>

);

}

export default App;

服务器端代码(server/ 目录下):

javascriptCopy code

// server/server.jsconst express = require('express');const mongoose = require('mongoose');const bodyParser = require('body-parser');const authRoutes = require('./routes/authRoutes');const attackRoutes = require('./routes/attackRoutes');

const app = express();const PORT = process.env.PORT || 5000;const DB_URI = process.env.MONGODB_URI || 'mongodb://localhost:27017/security_platform';

app.use(bodyParser.json());

mongoose.connect(DB_URI, { useNewUrlParser: true, useUnifiedTopology: true })

.then(() => {

console.log('Connected to MongoDB');

app.listen(PORT, () => {

console.log(`Server is running on port ${PORT}`);

});

})

.catch(err => console.error('Error connecting to MongoDB:', err));

app.use('/api/auth', authRoutes);

app.use('/api/attack', attackRoutes);

module.exports = app;

javascriptCopy code

// server/routes/authRoutes.jsconst express = require('express');const router = express.Router();const jwt = require('jsonwebtoken');const User = require('../models/User');

router.post('/login', async (req, res) => {

try {

const { username, password } = req.body;

const user = await User.findOne({ username });

if (!user || !user.comparePassword(password)) {

return res.status(401).json({ message: 'Invalid username or password' });

}

const token = jwt.sign({ username }, process.env.JWT_SECRET);

res.json({ token });

} catch (error) {

console.error('Login error:', error);

res.status(500).json({ message: 'Internal server error' });

}

});

module.exports = router;

javascriptCopy code

// server/routes/attackRoutes.jsconst express = require('express');const router = express.Router();const jwt = require('jsonwebtoken');const AttackLog = require('../models/AttackLog');

const verifyToken = (req, res, next) => {

const token = req.headers.authorization;

if (!token) {

return res.status(401).json({ message: 'Unauthorized' });

}

try {

const decoded = jwt.verify(token, process.env.JWT_SECRET);

req.username = decoded.username;

next();

} catch (error) {

console.error('Token verification error:', error);

return res.status(403).json({ message: 'Token verification failed' });

}

};

router.get('/logs', verifyToken, async (req, res) => {

try {

const logs = await AttackLog.find({ username: req.username });

res.json(logs);

} catch (error) {

console.error('Error fetching logs:', error);

res.status(500).json({ message: 'Internal server error' });

}

});

module.exports = router;

javascriptCopy code

// server/models/User.jsconst mongoose = require('mongoose');const bcrypt = require('bcrypt');

const userSchema = new mongoose.Schema({

username: { type: String, required: true, unique: true },

password: { type: String, required: true }

});

userSchema.methods.comparePassword = function (password) {

return bcrypt.compareSync(password, this.password);

};

const User = mongoose.model('User', userSchema);

module.exports = User;

javascriptCopy code

// server/models/AttackLog.jsconst mongoose = require('mongoose');

const attackLogSchema = new mongoose.Schema({

username: { type: String, required: true },

timestamp: { type: Date, default: Date.now },

message: { type: String, required: true }

});

const AttackLog = mongoose.model('AttackLog', attackLogSchema);

module.exports = AttackLog;

零基础入门黑客技术/网络安全

【----帮助网安学习,以下所有学习资料文末免费领取!----】

> ① 网安学习成长路径思维导图

> ② 60+网安经典常用工具包

> ③ 100+SRC漏洞分析报告

> ④ 150+网安攻防实战技术电子书

> ⑤ 最权威CISSP 认证考试指南+题库

> ⑥ 超1800页CTF实战技巧手册

> ⑦ 最新网安大厂面试题合集(含答案)

> ⑧ APP客户端安全检测指南(安卓+IOS)

大纲

首先要找一份详细的大纲。

学习教程

第一阶段:零基础入门系列教程

该阶段学完即可年薪15w+

第二阶段:技术入门

弱口令与口令爆破

XSS漏洞

CSRF漏洞

SSRF漏洞

XXE漏洞

SQL注入

任意文件操作漏洞

业务逻辑漏洞

该阶段学完年薪25w+

阶段三:高阶提升

反序列化漏洞

RCE

综合靶场实操项目

内网渗透

流量分析

日志分析

恶意代码分析

应急响应

实战训练

该阶段学完即可年薪30w+

面试刷题

最后,我其实要给部分人泼冷水,因为说实话,上面讲到的资料包获取没有任何的门槛。

但是,我觉得很多人拿到了却并不会去学习。

大部分人的问题看似是“如何行动”,其实是“无法开始”。

几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。

如果你真的确信自己喜欢网络安全/黑客技术,马上行动起来,比一切都重要。

资料领取

上述这份完整版的网络安全学习资料已经上传网盘,朋友们如果需要可以微信扫描下方二维码 即可自动领取↓↓↓

或者

【点此链接】领取

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?