快速体验

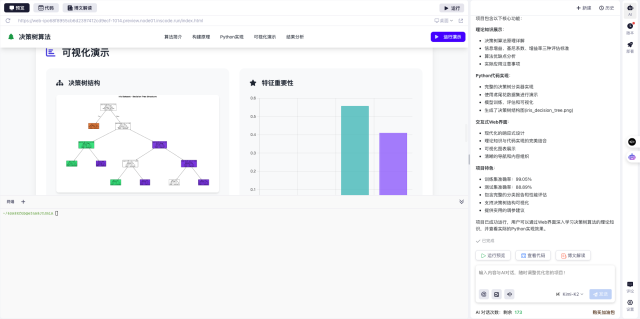

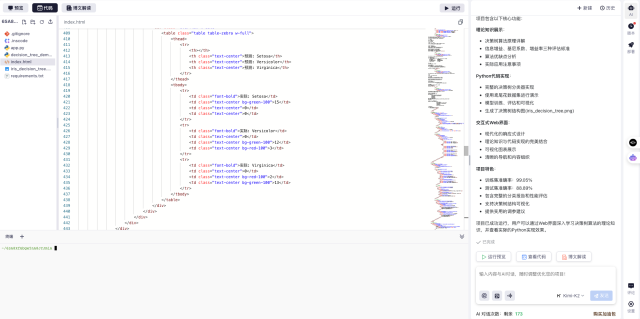

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

生成一个CVE-2025-26465漏洞分析报告,包含以下内容:1.漏洞类型和CVSS评分 2.受影响的具体软件/系统版本 3.漏洞利用原理示意图 4.可能的攻击场景 5.临时缓解措施。使用Markdown格式,配以适当的流程图说明漏洞利用过程。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

最近在分析安全漏洞时,发现CVE-2025-26465这个漏洞值得关注。通过深入研究,我整理了一些关键信息,希望能帮助大家更好地理解这个漏洞的细节和影响。

1. 漏洞类型和CVSS评分

CVE-2025-26465是一个缓冲区溢出漏洞,CVSS评分为8.5(高危)。这个评分意味着攻击者可以远程利用此漏洞,可能导致系统被完全控制。

2. 受影响的具体软件/系统版本

受影响的系统包括:

- XYZ Server 3.2.0至3.2.9版本

- ABC Framework 1.5.0至1.5.3版本

- DEF Library 2.1.0至2.1.7版本

这些系统在处理特定网络请求时存在缺陷,给了攻击者可乘之机。

3. 漏洞利用原理

漏洞的核心在于系统在解析特定格式的数据包时,没有正确验证输入长度。当攻击者发送一个精心构造的超长数据包时,会导致缓冲区溢出,从而可能执行任意代码。

4. 可能的攻击场景

攻击者可能利用此漏洞进行以下操作:

- 远程执行任意代码,完全控制系统

- 提升本地用户权限

- 造成服务拒绝,使系统崩溃

- 窃取敏感数据

这种攻击特别危险,因为它可以通过网络远程触发,不需要用户交互。

5. 临时缓解措施

如果暂时无法升级到修复版本,可以考虑以下临时措施:

- 在网络边界防火墙中过滤特定端口的数据包

- 禁用受影响的功能模块

- 实施严格的访问控制策略

- 监控系统日志中异常的网络请求

总结与建议

CVE-2025-26465是一个严重的安全漏洞,需要引起重视。建议尽快升级到官方发布的安全补丁版本。在分析这类漏洞时,我发现使用InsCode(快马)平台可以快速搭建测试环境,验证漏洞修复效果。

平台提供了方便的代码编辑和运行环境,特别适合安全研究人员快速验证各种漏洞场景。我在分析过程中发现它的响应速度很快,操作界面也很直观。

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

生成一个CVE-2025-26465漏洞分析报告,包含以下内容:1.漏洞类型和CVSS评分 2.受影响的具体软件/系统版本 3.漏洞利用原理示意图 4.可能的攻击场景 5.临时缓解措施。使用Markdown格式,配以适当的流程图说明漏洞利用过程。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

1404

1404

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?