此处附上下载链接RE50.exe

首先先打开它运行一下

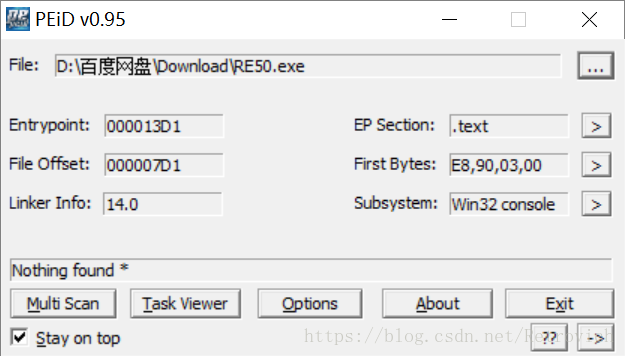

然后再放到PEiD exeinfo(反正都看看就对了 = =)中看看

win 32位

C++编写

随便输了一下 发现并没有什么结果 (゚⊿゚)ツ

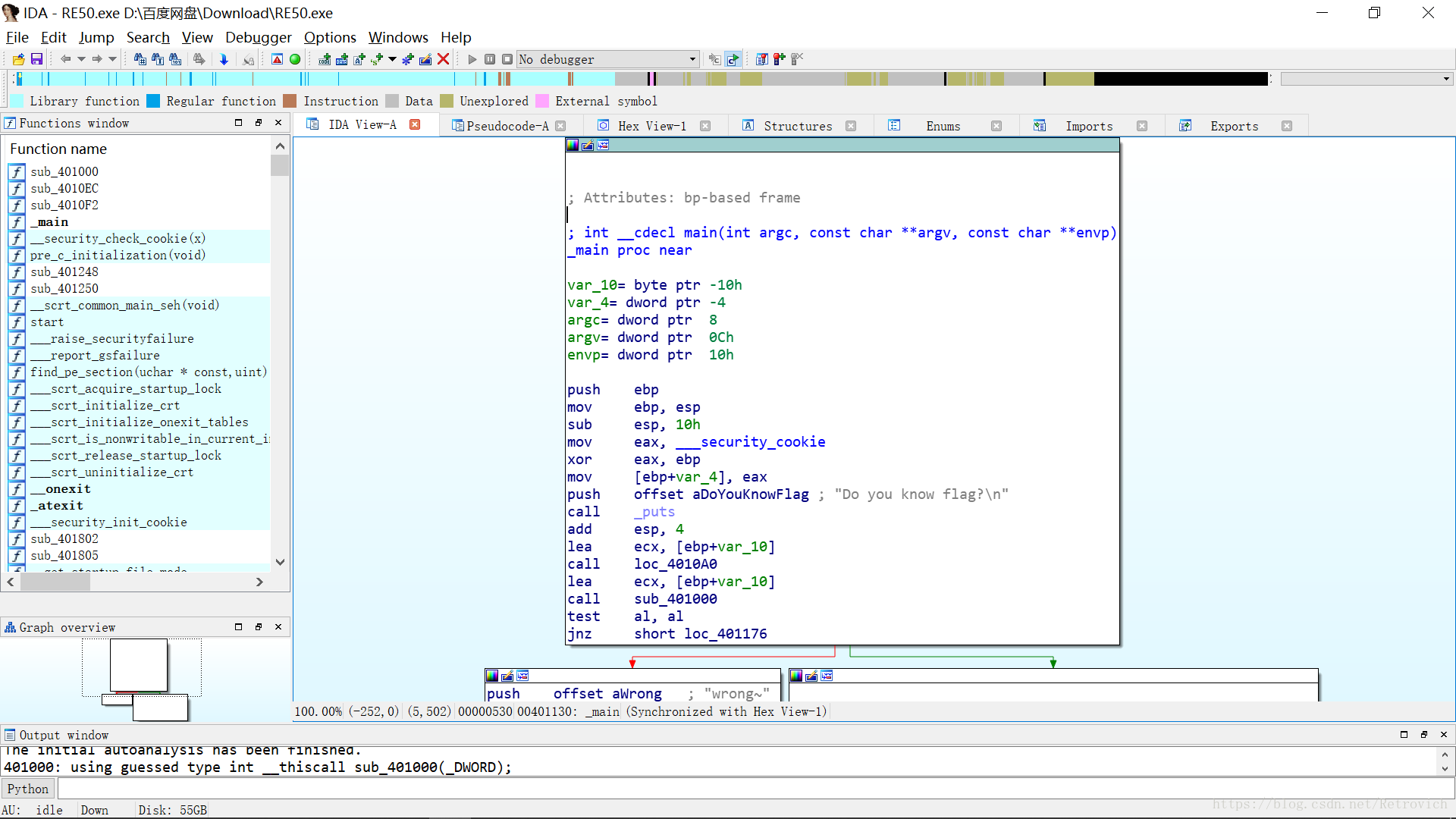

拖到IDA32里看看

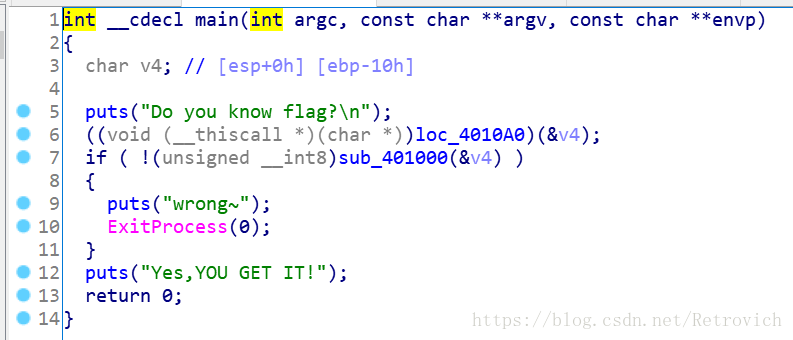

F5反编译找伪代码(要是没了F5该怎么办啊 啧啧|・ω・`)

看到主函数中的if判断语句 如果条件满足 则执行wrong 所以要使条件不满足

我们继续往sub_401000中看

v4是我们的输入 也就是我们要找的flag

(一开始的时候去put里看了一下 哇 看得我眼花缭乱)

通过对RE50.exe的逆向工程分析,使用PEiD、IDA32等工具,解析C++编写的Win32位程序。重点研究了主函数中的if判断逻辑,分析了sub_401000函数的伪代码,揭示了输入flag的验证机制,最终确定了可能的flag值。

通过对RE50.exe的逆向工程分析,使用PEiD、IDA32等工具,解析C++编写的Win32位程序。重点研究了主函数中的if判断逻辑,分析了sub_401000函数的伪代码,揭示了输入flag的验证机制,最终确定了可能的flag值。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1290

1290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?