访问管理是组织安全基础设施的一个重要方面,旨在保护和管理对信息和资源的访问。

其主要目标是确保只有授权人员才能访问特定数据、应用程序或系统。本文深入探讨了访问管理的复杂性、其组件、解决方案类型、实施策略及其带来的好处。

了解访问管理

访问管理涉及一套全面的程序和政策框架,用于控制和监控谁有权访问组织内的特定信息和系统。

它通过对个人进行身份验证和授权以及根据预定义的角色或属性授予或拒绝访问权限来运行。访问管理的实施至关重要,原因如下:

- 保护敏感信息:保护敏感数据和资源免遭未经授权的访问对于降低数据泄露风险至关重要。

- 提高运营效率:简化用户身份验证和授权流程,促进业务运营顺利进行。

- 法规遵从性:由于法律法规和行业的严格的监管要求,有效的访问管理可确保遵守合规标准,避免法律和财务影响。

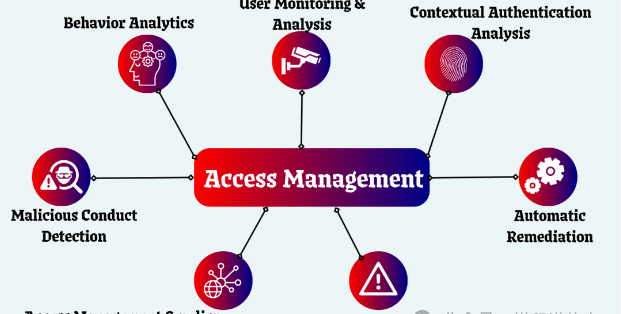

访问管理的关键组件

实施访问管理需要采取细致的方法来保护和协调对组织系统、应用程序和数据的访问。关键组件包括:

- 用户识别和分类:对用户进行分类,包括员工、承包商、客户和合作伙伴,并根据职责和所需的访问级别分配角色。

- 最小特权原则 (PoLP):确保个人仅具有履行其职责所需的最小访问权限。

- 身份验证机制:利用多因素身份验证(MFA)等强大的方法来加强安全性。

- 访问协议:实现基于角色的访问控制(RBAC)或基于属性的访问控制(ABAC)。

- 监控和审计:集成实时跟踪、分析和报告访问和活动,以检测和减轻未经授权的访问尝试。

- 用户帐户管理:主动管理用户帐户和访问权限,并定期审查和调整政策和权限。

访问管理解决方案的类型

访问管理解决方案包含各种旨在保护和管理组织内用户访问的框架。主要类型包括:

身份和访问管理 (IAM)

身份和访问管理 (IAM)

IAM 解决方案是用于保护和管理用户身份和访问的综合框架。它们包括:

- 用户配置和取消配置:根据角色创建、更新和删除用户帐户。

- 单点登录 (SSO):允许用户使用一组凭证访问多个应用程序。

- 审计和报告工具:监控用户活动并确保遵守政策和法规。

特权访问管理 (PAM)

PAM 解决方案旨在保护需要提升权限的敏感系统和数据的访问。功能包括:

- 特权帐户发现:识别具有提升访问权限的帐户。

- 会话管理:监控和控制特权会话。

- 凭证管理:保护和管理特权凭证。

- 活动监控和审计:跟踪和审计特权活动。

客户身份和访问管理 (CIAM)

CIAM 解决方案可管理和保护外部用户的身份和访问权限,这些权限是针对面向客户的应用程序量身定制的。功能包括:

- 注册和身份验证:促进用户注册和登录过程。

- 自助账户管理:允许用户独立管理自己的账户。

- 同意和隐私管理:处理用户同意和隐私偏好。

- 客户分析和分析:分析客户数据以获得见解和个性化。

身份治理和管理 (IGA)

IGA 解决方案专注于治理、合规性和访问管理。它们为执行访问策略提供了结构化的框架。组件包括:

- 角色管理:定义和管理用户角色以及相关的访问权限。

- 访问请求和批准工作流程:简化请求和批准访问的过程。

- 访问认证和证明:定期审查和证明访问权限。

- 合规与风险管理:确保遵守监管要求并管理相关风险。

什么是访问管理系统?

访问管理系统或安全访问管理系统在访问生命周期内为每个用户(无论是个人还是设备)创建并维护数字身份。

通过持续监控用户及其访问级别和权限,系统可保护组织免受可能导致数据泄露或网络攻击的未经授权的访问。访问管理涉及四个关键要素:

- 用于定义和识别授权用户的目录。

- 用于在用户整个生命周期内添加、修改和删除用户数据的工具。

- 监视和控制用户访问的功能。

- 审计访问和生成报告的功能。

最好的访问管理系统能够一致地管理整个 IT 基础架构的访问权限、跟踪用户活动和登录尝试、管理权限授权并高效处理用户入职和离职。

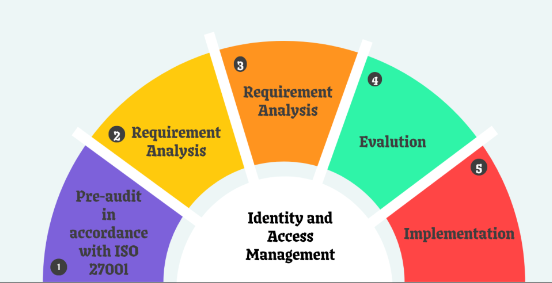

实施访问管理

实施访问管理涉及确保个人对技术资源有适当的访问权限。关键步骤包括:

- 规划和定义访问要求:确定访问需求并制定政策和程序。

- 应对挑战:解决用户访问权限的复杂性和不断演变的网络安全威胁。

- 持续改进:定期更新访问管理系统以应对新的挑战和威胁。

身份和访问管理的好处

采用 IAM 解决方案有以下几个好处:

增强安全性

IAM 解决方案通过防止数据泄露、网络攻击和未经授权的访问来增强安全性。通过实施适当的限制,组织可以保护敏感信息免受不必要的用户或系统的侵害。

资源效率

访问管理通过预定义规则和自动化流程来提高资源效率。它优化了访问权限并降低了资源滥用的风险。这种控制和可见性有助于有效地分配资源。

提高生产力

IAM 解决方案通过增强用户体验来提高工作效率。基于令牌的身份验证等功能提供了快速、无缝的登录流程,使用户无需重复输入凭证即可访问网络。

访问管理的工作原理

访问管理是组织安全基础设施的重要组成部分。它确保只有经过授权的个人才能访问特定数据、应用程序或系统。它主要由两个基本要素组成:身份验证和授权。

验证

身份验证是访问管理的第一步。它侧重于验证用户的身份,确保试图访问系统的人是他们所声称的人。

大多数组织都实施多因素身份验证 (MFA),这需要两个或更多身份验证因素来增加另一层安全性。

授权

身份验证完成后,下一步是授权。授权决定用户可以执行哪些操作以及他们可以访问哪些资源。此过程由组织内预定义的规则和策略控制。

访问管理对于组织的安全基础设施至关重要。它确保只有授权的个人才能访问特定的数据、应用程序或系统。

了解其组成部分、解决方案类型和实施策略可以帮助组织有效地保护其资源、提高运营效率并遵守监管要求。访问管理的好处包括增强安全性、资源效率和提高生产力,凸显了其在当今数字环境中的重要性。

黑客/网络安全学习包

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

黑客必读书单

-

面试题合集

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

**

**

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?