【全网最全】渗透测试与入侵的区别:小白到网络安全高手的收藏指南

本文详细阐述了渗透测试与入侵的本质区别,前者是以安全为目标的合法测试,后者则是恶意获取系统权限的行为。文章系统介绍了学习渗透测试的八个阶段:网络基础、网络拓扑、HTTP/HTTPS协议、网站构成、工具与编程语言、漏洞分析、绕过安全防护以及操作系统深度学习,为网络安全学习者提供了从入门到进阶的完整学习路径。

渗透测试与入侵的区别

渗透测试:以安全为基本原则,通过攻击者以及防御者的角度去分析目标所存在的安全隐患以及脆弱性,以保护系统安全为最终目标。

入侵:通过各种方法,甚至破坏性的操作,来获取系统权限以及各种敏感信息。

打个⽐⽅:⽐如电视剧《我是特种兵》⾥⾯的演习,特种部队(进攻⽅)渗透到蓝军(防守⽅)的指挥部进⾏斩⾸,如果斩⾸成功,那么就可以知道蓝⽅的防守能⼒不够好,需要改进,反之就是特种部队的特种作战能⼒不⾜,需要提升。

那么渗透测试⼯程师就相当于特种部队⾥⾯的特战队员,我们需要对我们的⽬标做⼀次渗透,以测试⽬标的防护能⼒。渗透测试⼯程师就相当于⽭,⽬标就相当于盾。

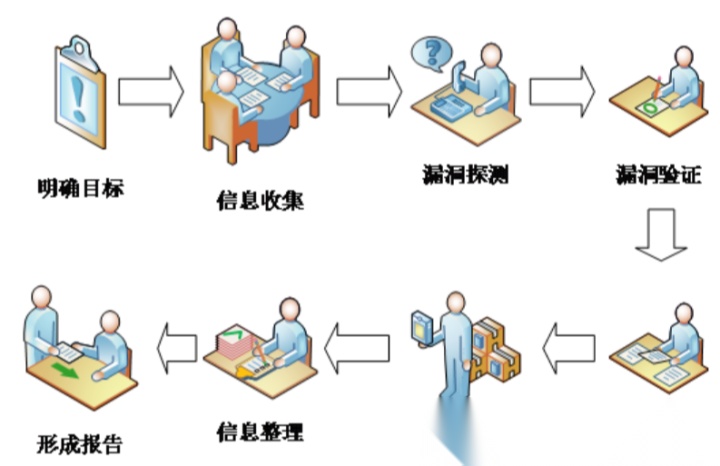

一般渗透测试流程

学习渗透测试的战略⽅针是什么?

第一阶段:网络基础

不要被"渗透测试"这个听起来很酷的词吓到。学习网络安全的第一步,其实是掌握扎实的计算机网络知识。让我们从TCP/IP五层简化模型开始:

-

物理层:负责比特流的传输。了解这一层可以帮你识别物理层面的安全威胁,如线路窃听。

-

数据链路层:确保相邻节点间的可靠通信。掌握这层知识是执行ARP欺骗等攻击的基础。

-

网络层:负责数据包的路由和转发。理解IP协议可以帮助你更好地进行网络扫描和路由操纵。

-

传输层:提供端到端的通信服务。TCP和UDP协议的知识对于利用各种网络漏洞至关重要。

-

应用层:为应用程序提供网络服务。这是HTTP、FTP等协议所在的层,也是Web应用渗透测试的主战场。

网络知识的深度直接决定了你在渗透测试中能达到的高度。当你精通网络协议,你就能更容易地识别和利用网络通信中的漏洞,从而设计出更高效的网络扫描策略。

第二阶段:网络拓扑结构

了解网络拓扑结构就像是在战前侦察敌情,这包括:

-

网关:网络的"守门员"。了解其工作原理可以帮你找到绕过网络边界防护的方法。

-

DNS:网络的"电话簿"。掌握DNS机制,你就能执行DNS劫持、域名劫持等高级攻击。

-

MAC地址:设备的"身份证"。这是进行ARP欺骗和中间人攻击的基础知识。

-

路由器和交换机:网络的"交通枢纽"。理解它们的工作原理,让你的网络嗅探和流量分析更加得心应手。

在实际渗透测试中,这些知识将让你如鱼得水。你可以更快地理解目标网络的结构,找出最佳的攻击路径,执行更隐蔽的网络攻击。

第三阶段:HTTP/HTTPS

HTTP和HTTPS是Web应用的基础,理解它们对于Web渗透测试至关重要:

-

GET请求:用于从服务器获取资源。了解其结构有助于设计更有效的参数污染攻击。

-

POST请求:用于向服务器提交数据。掌握POST请求格式是执行表单注入攻击的关键。

-

HTTP:包含请求和响应的元数据。了解各种HTTP头的作用可以帮你发现服务器配置错误。

-

HTTPS:HTTP的加密版本。理解HTTPS原理可以帮你执行SSL/TLS降级攻击。

这些知识是Web渗透测试的基石。深入理解HTTP请求结构,你就能更容易地发现和利用参数篡改、HTTP头注入等漏洞。掌握HTTPS原理,你就能更好地识别和利用SSL/TLS配置错误,甚至执行中间人攻击。

第四阶段:网站构成

一个完整的网站通常由以下几个部分构成:

-

操作系统:网站的"地基"。了解常见的服务器操作系统(如Linux、Windows Server)的特点和漏洞,是进行服务器渗透的基础。

-

中间件:连接应用程序和操作系统的"桥梁"。掌握Apache、Nginx等常见中间件的配置和漏洞,可以帮你发现更多攻击面。

-

数据库:网站的"数据中心"。精通SQL语言和常见数据库系统(如MySQL、MongoDB),可以让你的SQL注入攻击更加高效。

-

脚本语言:网站的"灵魂"。了解PHP、Python、Java等常用后端语言,可以帮助你更好地进行代码审计,发现逻辑漏洞。

前端技术虽然不是重点,但基本的HTML、CSS和JavaScript知识也是必不可少的。它们可以帮助你更好地理解和操纵网页结构,继而发现前端漏洞。

第五阶段:工具和编程语言

作为一名优秀的渗透测试工程师,你需要掌握各种工具和编程语言:

-

Python:自动化脚本的首选。从编写简单的扫描器到复杂的漏洞利用框架,Python都能胜任。

-

Java:理解Java有助于你更好地审计基于Java的Web应用。

-

PHP:很多网站都使用PHP,了解它可以帮你发现更多漏洞。

-

汇编语言:虽然较为底层,但在缓冲区溢出等漏洞利用中非常重要。

-

各种脚本语言:Bash、PowerShell等,在后渗透阶段非常有用。

除了编程语言,还要熟悉各种渗透测试工具,如Metasploit、Burp Suite、Nmap等。记住,工具只是辅助,关键在于你如何灵活运用它们。

第六阶段:漏洞分析与利用

-

框架和CMS:了解常见的Web框架(如Spring、Django)和CMS系统(如WordPress、Joomla),可以帮你快速识别潜在漏洞。

-

经典漏洞复现:学习并复现OWASP Top 10等经典漏洞,理解它们的原理和利用方法。

-

编写POC:最终,你应该能够自己编写概念验证(Proof of Concept)代码,这标志着你从"按图索骥"到"独立思考"的飞跃。

第七阶段:绕过安全防护

现代网站通常都有各种安全防护措施,学会绕过它们是成为高级渗透测试工程师的关键:

-

CDN(内容分发网络):了解CDN的工作原理,学会寻找真实IP。

-

WAF(Web应用防火墙):研究常见WAF的规则,开发绕过技术。

-

各种安全插件:如WordPress的安全插件,了解它们的防护机制和潜在弱点。

-

堡垒机:学习如何在受限的环境中执行命令,获取更高权限。

第八阶段:操作系统深度学习

深入学习主流操作系统:

-

Linux:作为许多服务器的首选系统,深入理解Linux是必须的。学习常用命令、系统结构、权限管理等。

-

Windows:同样重要,特别是在企业网络中。了解Active Directory、组策略等Windows特有的概念。

掌握这些知识后,你就可以熟练使用Kali Linux等专业工具,开始你的实战渗透之旅了。

为了帮助大家更好的学习渗透测试,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

👉1.成长路线图&学习规划👈

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

👉2.网安入门到进阶视频教程👈

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。(全套教程文末领取哈)

👉3.SRC&黑客文档👈

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!(全套教程文末领取哈)

👉4.护网行动资料👈

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

👉5.黑客必读书单👈

👉6.网络安全岗面试题合集👈

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | 优快云大礼包:《网络安全入门&进阶学习资源包》免费分享 (安全链接,放心点击)

!&spm=1001.2101.3001.5002&articleId=155521223&d=1&t=3&u=985619e529b74b45b3210ea2aad8832c)

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?