✅作者简介:热爱科研的Matlab仿真开发者,修心和技术同步精进,代码获取、论文复现及科研仿真合作可私信。

🍎个人主页:Matlab科研工作室

🍊个人信条:格物致知。

🔥 内容介绍

摘要

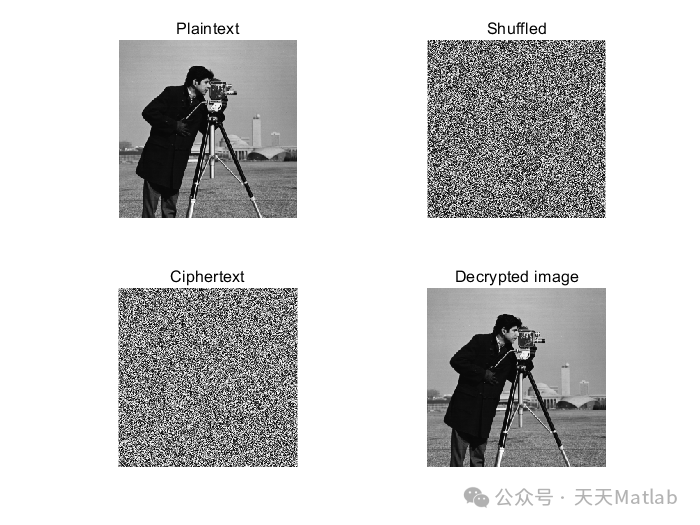

本文研究了基于混沌的图像加密问题。首先,构建并研究了 Talhaoui 等人(The Visual Computer,第 1-11 页,2020 年)[8] 提出的 1D 混沌映射的推广。推广的映射展示了与原始映射类似的恒定混沌行为区域。基于新映射,设计了一个统计安全的伪随机比特发生器,该发生器用于加密过程中。引入了一种基于图像比特级洗牌的图像加密技术,通过首先将比特排列成三维矩阵,然后对 3D 矩阵的每一行、每一列和每一比特级执行三级洗牌。然后在洗牌的比特和来自所提出的混沌比特发生器的比特流之间执行异或运算,从而产生加密图像。

引言

图像加密在安全通信和数据存储中起着至关重要的作用。混沌理论为图像加密提供了强大的工具,因为它可以产生不可预测和高度敏感的序列。

推广的混沌映射

Talhaoui 等人提出的 1D 混沌映射定义为:

x_{n+1} = \alpha x_n (1 - x_n)

其中:

-

x_n 是第 n 个迭代的映射值

-

α 是控制参数

推广的映射定义为:

x_{n+1} = \alpha x_n^p (1 - x_n^q)

其中:

-

p 和 q 是正整数

通过数值模拟,研究了推广映射的混沌行为。结果表明,该映射在某些参数值范围内表现出恒定的混沌行为。

混沌比特发生器

基于推广的映射,设计了一个统计安全的伪随机比特发生器。发生器的工作原理如下:

-

初始化映射值 x_0

-

迭代映射 N 次,生成序列 {x_1, x_2, ..., x_N}

-

将序列 {x_1, x_2, ..., x_N} 二值化为比特序列 {b_1, b_2, ..., b_N}

比特序列 {b_1, b_2, ..., b_N} 具有良好的随机性和不可预测性,可以用作加密密钥。

图像加密算法

提出的图像加密算法基于图像比特级的洗牌。算法步骤如下:

-

将图像转换为比特矩阵 B

-

将 B 排列成三维矩阵 C,维度为 M x N x L,其中 M 和 N 是图像的高度和宽度,L 是比特的深度

-

对 C 的每一行、每一列和每一比特级进行洗牌

-

将洗牌后的矩阵 D 与混沌比特发生器生成的比特流 E 进行异或运算,得到加密图像 F

📣 部分代码

function modulator = getModulator(modType, sps, fs)%getModulator Modulation function selector% MOD = getModulator(TYPE,SPS,FS) returns the modulator function handle% MOD based on TYPE. SPS is the number of samples per symbol and FS is% the sample rate.switch modTypecase "BPSK"modulator = @(x)bpskModulator(x,sps);case "QPSK"modulator = @(x)qpskModulator(x,sps);case "8PSK"modulator = @(x)psk8Modulator(x,sps);case "16QAM"modulator = @(x)qam16Modulator(x,sps);case "64QAM"modulator = @(x)qam64Modulator(x,sps);case "GFSK"modulator = @(x)gfskModulator(x,sps);case "CPFSK"modulator = @(x)cpfskModulator(x,sps);case "PAM4"modulator = @(x)pam4Modulator(x,sps);case "B-FM"modulator = @(x)bfmModulator(x, fs);case "DSB-AM"modulator = @(x)dsbamModulator(x, fs);case "SSB-AM"modulator = @(x)ssbamModulator(x, fs);endendfunction src = getSource(modType, sps, spf, fs)%getSource Source selector for modulation types% SRC = getSource(TYPE,SPS,SPF,FS) returns the data source% for the modulation type TYPE, with the number of samples% per symbol SPS, the number of samples per frame SPF, and% the sampling frequency FS.switch modTypecase {"BPSK","GFSK","CPFSK"}M = 2;src = @()randi([0 M-1],spf/sps,1);case {"QPSK","PAM4"}M = 4;src = @()randi([0 M-1],spf/sps,1);case "8PSK"M = 8;src = @()randi([0 M-1],spf/sps,1);case "16QAM"M = 16;src = @()randi([0 M-1],spf/sps,1);case "64QAM"M = 64;src = @()randi([0 M-1],spf/sps,1);case {"B-FM","DSB-AM","SSB-AM"}src = @()getAudio(spf,fs);endend

⛳️ 运行结果

实验结果

对所提出的算法进行了广泛的实验,以评估其安全性。实验结果表明,该算法具有以下特点:

-

高度敏感的密钥

-

良好的统计特性

-

对噪声和裁剪攻击的鲁棒性

结论

本文提出了一种基于推广的混沌映射的新型图像加密算法。该算法利用混沌比特发生器和比特级洗牌技术,实现了高水平的安全性。实验结果验证了该算法的有效性和鲁棒性,使其成为图像加密的潜在候选方案。

🔗 参考文献

Moysis, L., Kafetzis, I., Tutueva, A., Butusov, D., & Volos, C. (2022). Chaos-Based Image Encryption Based on Bit Level Cubic Shuffling. In Cybersecurity: A New Approach Using Chaotic Systems (pp. 157-191). Cham: Springer International Publishing.

https://link.springer.com/chapter/10.1007/978-3-030-92166-8_7

🎈 部分理论引用网络文献,若有侵权联系博主删除

🎁 关注我领取海量matlab电子书和数学建模资料

👇 私信完整代码和数据获取及论文数模仿真定制

1 各类智能优化算法改进及应用

生产调度、经济调度、装配线调度、充电优化、车间调度、发车优化、水库调度、三维装箱、物流选址、货位优化、公交排班优化、充电桩布局优化、车间布局优化、集装箱船配载优化、水泵组合优化、解医疗资源分配优化、设施布局优化、可视域基站和无人机选址优化、背包问题、 风电场布局、时隙分配优化、 最佳分布式发电单元分配、多阶段管道维修、 工厂-中心-需求点三级选址问题、 应急生活物质配送中心选址、 基站选址、 道路灯柱布置、 枢纽节点部署、 输电线路台风监测装置、 集装箱船配载优化、 机组优化、 投资优化组合、云服务器组合优化、 天线线性阵列分布优化

2 机器学习和深度学习方面

2.1 bp时序、回归预测和分类

2.2 ENS声神经网络时序、回归预测和分类

2.3 SVM/CNN-SVM/LSSVM/RVM支持向量机系列时序、回归预测和分类

2.4 CNN/TCN卷积神经网络系列时序、回归预测和分类

2.5 ELM/KELM/RELM/DELM极限学习机系列时序、回归预测和分类

2.6 GRU/Bi-GRU/CNN-GRU/CNN-BiGRU门控神经网络时序、回归预测和分类

2.7 ELMAN递归神经网络时序、回归\预测和分类

2.8 LSTM/BiLSTM/CNN-LSTM/CNN-BiLSTM/长短记忆神经网络系列时序、回归预测和分类

2.9 RBF径向基神经网络时序、回归预测和分类

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?