目录

-

日志分析

-

web日志

-

windows系统日志

-

文件排查

-

进程排查

-

新增、隐藏账号排查

-

启动项/服务/计划任务排查

-

工具

日志分析

web日志

dirpro扫描目录,sqlmap扫描dvwa

-

Python dirpro -u http://192.168.52.129 -b sqlmap -u "http://192.168.52.129/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=bs8kg7ou7ru6dj4auppq32m663;security=low" --dbs

使用星图对日志文件进行分析,发现存在漏洞攻击行为,信息具体,可视化强。

windows系统日志

日志位置

-

windows 2000 专业版 /windows Server2003/windows XP 系统日志 C:WindowsSystem32configSysEvent.evt 安全性日志 C:WindowsSystem32configSecEvent.evt 应用程序日志 C:WindowsSystem32configAppEvent.evt Vista/win7/win8/win10/winser2008 以上 目录 %SystemRoot%System32WinevtLogs 系统日志 %SystemRoot%System32WinevtLogsSystem.evtx 安全性日志 %SystemRoot%System32WinevtLogsSecurity.evtx 应用程序日志 %SystemRoot%System32WinevtLogsApplication.evtx

事件id

|

事件 ID (旧版本) |

事件 ID (新版本) |

描述 |

事件日志 |

|---|---|---|---|

|

528 |

4624 |

成功登录 |

安全 |

|

529 |

4625 |

失败登录 |

安全 |

|

680 |

4776 |

成功 / 失败的账户认证 |

安全 |

|

624 |

4720 |

创建用户 |

安全 |

|

636 |

4732 |

添加用户到启用安全性的本地组中 |

安全 |

|

632 |

4728 |

添加用户到启用安全性的全局组中 |

安全 |

|

2934 |

7030 |

服务创建错误 |

系统 |

|

2944 |

7040 |

IPSEC 服务的启动类型已从禁用更改为自动启动 |

系统 |

|

2949 |

7045 |

服务创建 |

系统 |

日志清除相关

|

事件 |

事件 ID |

事件级别 |

事件日志 |

事件来源 |

|---|---|---|---|---|

|

事件日志服务关闭 |

1100 |

信息 |

安全 |

EventLog |

|

事件日志被清除 |

104 |

信息 |

系统 |

EventLog |

|

事件日志被清除 |

1102 |

信息 |

安全 |

EventLog |

-

登录成功的所有事件 LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM Security.evtx where EventID=4624" 指定登录时间范围的事件: LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM Security.evtx where TimeGenerated>'2018-06-19 23:32:11' and TimeGenerated<'2018-06-20 23:34:00' and EventID=4624" 提取登录成功的用户名和IP: LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM c:Security.evtx where EventID=4624" 登录失败的所有事件: LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM Security.evtx where EventID=4625"

文件排查

排查的几个点:

-

回收站、浏览器下载记录、浏览器历史记录

-

时间排序,查看最新的文件

-

修改时间在创建时间之前的文件

temp (tmp) 相关目录

C:WindowsTemp

Recent 文件

Recent 存储最近打开的文件的快捷方式

-

%UserProfile%Recent C:Documents and SettingstestRecent C:Userstest.WIN10Recent

预读取文件查看

-

C:WindowsappcompatPrograms 查看工具 winprefetchview

粘滞键exe

查看C:WindowsSystem32下的sethc.exe文件的创建、修改时间是否正常,如下图,一般情况下,系统文件的创建时间与修改时间应相同,sethc的创建时间与修改时间不同,可确定sethc已被替换成后门文件。由于攻击者可修改文件时间,上述简单粗暴的判断方式可能不靠谱,可将sethc拷贝出来、上传至VT检测危害。

攻击日期内新增的文件

-

forfiles /m *.exe /d 2023/10/9 /s /c "cmd /c echo @path @fdate @ftime" 2> null

webshell

-

河马查杀

进程排查

-

思路:重点检查没有厂商名字、没有签名验证信息、没有描述信息、CPU 或内存资源占用长时间过高的进程。检查可疑进程的所属、路径、参数是否合法。

-

再分析这些进程加载了什么dll、使用了什么模块,分析是否存在异常,从而判断该进程是否为一个恶意的进程。

-

(1)查看端口得到PID netstat -nao netstat -ano | findstr "ESTABLISHED" (2)根据PID查看进程对应的程序名称 tasklist /V | findstr PID (3)关闭进程 taskkill /PID 3876 /F wmic process where name="mysqld.exe" delete wmic process where processid=3876 call terminate

发现异常文件先放进检测箱里面,发现异常连接先放在情报社区

-

https://www.virustotal.com/gui/ https://x.threatbook.com/

新增、隐藏账号排查

命令行

-

net user lusrmgr.msc net localgroup Administrators

分析安全日志

-

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM Security.evtx where TimeGenerated>'2023-10-09 23:32:11' and TimeGenerated<'2023-10-10 23:34:00' and EventID=4720"

分析注册表

-

HKLMSAMSAMDomainsAccountUsersNames

正常情况下,上述路径的SAM权限仅system用户可查看,需要给administrator用户授权才能打开完整路径。对SAM右键、给administator用户添加完全控制权限

启动项/服务/计划任务排查

注册表启动项

-

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunonce

检测是否被映像劫持

-

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Options 检查是否存在Debugger,且与exe文件名不一致

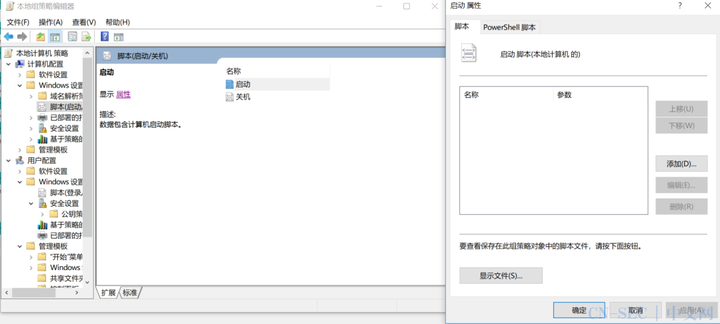

组策略

gpedit.msc

依次选择 【计算机配置】【Windows 设置】【脚本】【启动】

添加图片注释,不超过 140 字(可选)

系统配置的启动项

msconfig

开机启动项文件夹

-

C:UsersxxxxAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

服务排查

-

services.msc

查看计划或定时任务

-

C:WindowsSystem32Tasks C:WindowsSysWOW64Tasks C:Windowstasks taskschd.msc

工具

-

火绒剑 yyds,几乎包含上面的排查项

-

autorun

-

procexp

-

河马查杀

-

LogParser.msi

-

winprefetchview-x64

-

xingtu_full

autorun指南

-

1、登录(Logon): 此条目会扫描标准自动启动位置,例如当前用户和所有用户的启动文件夹、(Startup)运行注册表(Run Registry)项和标准应用程序启动位置。 2、资源管理器(Explorer): 此条目显示Explorer shell 扩展、浏览器帮助对象、资源管理器工具栏、活动设置执行和 shell 执行挂钩。 3、IE浏览器(Internet Explorer): 此条目显示浏览器帮助程序对象(Browser Helper Objects)(BHO)、Internet Explorer工具栏和扩展。 4、计划任务(Scheduled Tasks): 任务(Task)计划程序任务配置为在引导或登录时启动。 5、服务(Services): 它显示所有配置为在系统启动时自动启动的Windows服务。 6、驱动(Drivers): 这将显示系统上注册的所有内核模式驱动程序,但禁用的驱动程序除外。 7、已知DLL(AppInit DLL): 这有 Autoruns 显示注册为应用程序初始化DLL。 8、引导执行(Boot Execute): 在启动过程早期运行的本机映像(与Windows映像相反)。 9、镜像劫持(Image Hijacks): 图像文件执行选项和命令提示符自动启动。 10、应用初始化(AppInit): 显示注册为应用程序初始化DLL的DLL。 11、已知的 DLL(Known DLLs): 这会报告 Windows 加载到引用它们的应用程序中的DLL的位置。(DLLs) 12、Winlogon (win登录通知): 显示注册登录事件的Winlogon通知的DLL 。(Shows DLLs) 13、Winsock 提供商(Winsock Providers): 显示已注册的Winsock 协议,包括Winsock 服务提供程序。恶意软件(Malware)通常将自身安装为Winsock 服务提供商,因为很少有工具可以删除它们。自动运行可以禁用它们,但不能删除它们。 14、LSA 提供者(LSA Providers): 显示(Shows)注册本地安全机构(Local Security Authority)( LSA ) 身份验证、通知和安全包。 打印机监视器驱动程序(Printer Monitor Drivers): 显示加载到后台打印服务中的DLL 。(DLLs)恶意软件(Malware)已使用此支持自动启动自身。 15、侧边栏(Sidebar Gadgets): 显示 Windows 边栏小工具。

本文详细介绍了如何通过日志分析来排查Web日志中的漏洞攻击,Windows系统日志的定位与事件ID,以及针对进程、账号、启动项/服务/计划任务的全面安全检查方法,包括使用LogParser等工具进行深入分析。

本文详细介绍了如何通过日志分析来排查Web日志中的漏洞攻击,Windows系统日志的定位与事件ID,以及针对进程、账号、启动项/服务/计划任务的全面安全检查方法,包括使用LogParser等工具进行深入分析。

1408

1408

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?