x01 web弱口令获取ssh权限

对公网的端口进行扫描后,发现443端口是某厂商的vpn管理平台,通过默认账号密码:admin/xxxxx进入平台,发现该平台可以连接内网中的机器,于是想着用该设备的ssh做一次代理,进入内网。(PS:一般情况下设备的web账号密码也是ssh的账号密码)。

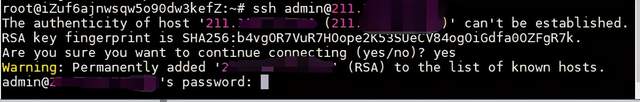

telnet 22端口,端口开放,但是ssh连接则又显示不可达,如下:

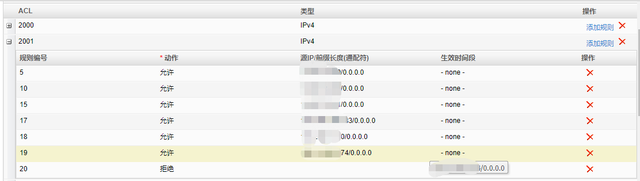

咨询了团队大佬,说是有ACL限制了。刚好设备里面可以修改ACL,于是修改ACL允许我的IP进行连接。

里面有很多的ACL规则组,不知道该在哪个规则组里面添加,于是下载完整的配置文件:

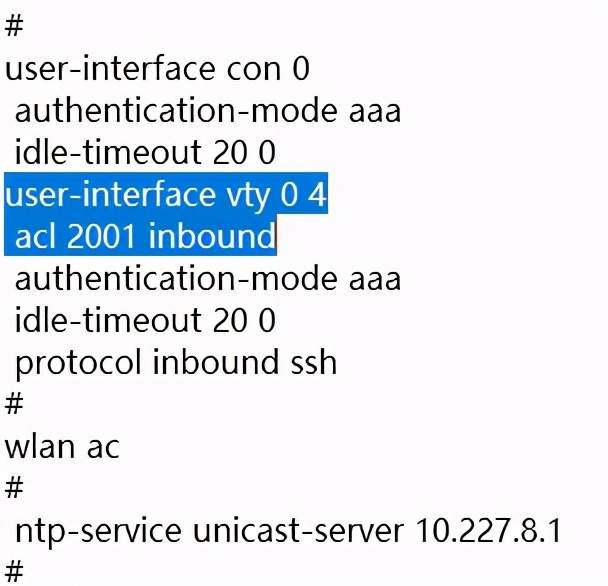

在配置文件中看到,与vty相关的是2001这条ACL规则,配置如下:

所以将自己IP加到2001这个ACL规则库中。加了ACL规则以后,就可以连接了。

尝试用pl ink从ssh做转发进内网,但是安全设备

本文详细记录了一次通过公网设备的弱口令登录,修改ACL规则进入内网,利用集权设备的弱口令进一步获取服务器权限的过程。在面对杀软拦截时,借助mimikatz读取密码并重置管理员密码,最终实现内网横向移动。此外,还介绍了使用RDP-Sniper和超级弱口令工具进行内网扫描的方法。

本文详细记录了一次通过公网设备的弱口令登录,修改ACL规则进入内网,利用集权设备的弱口令进一步获取服务器权限的过程。在面对杀软拦截时,借助mimikatz读取密码并重置管理员密码,最终实现内网横向移动。此外,还介绍了使用RDP-Sniper和超级弱口令工具进行内网扫描的方法。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3099

3099

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?