题目:奇怪的图片

题目文件网址:

https://pan.baidu.com/s/1CF8jApx7_7omDzzgnFDFZg

提取码:v7bu

说明:此题主要考察对png文件格式的了解。

本篇思路参考博客:

https://www.cnblogs.com/k1two2/p/5170178.html pngIDAT隐藏数据

https://blog.youkuaiyun.com/liuzxQAQ/article/details/79749981 pngIDAT数据提取

https://www.cnblogs.com/lidabo/p/3701197.html png格式详解

P.S 解法的思路描述较复杂,若想直接解题请下载文件后用winhex打开,从步骤6看起。

解法:

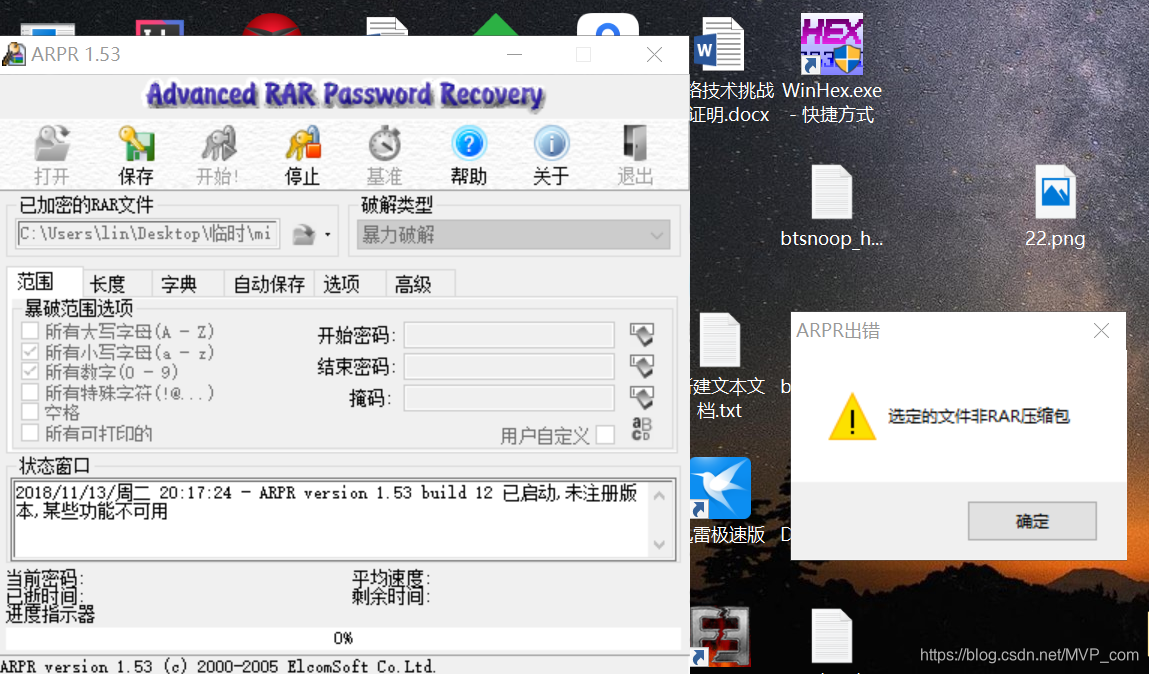

1、下载压缩包,打开发现flag.txt发现需要密码。遂先用Advanced RAR Password Recovery破解试试。

2、发现软件提示此非rar压缩包。

说明此文件非有效的rar压缩包,由于题目提示有图片,于是将文件用binwalk跑一下,看看这到底是什么文件。

说明此文件非有效的rar压缩包,由于题目提示有图片,于是将文件用binwalk跑一下,看看这到底是什么文件。

该博客介绍了在CTF挑战中遇到的一道涉及png文件的题目,通过分析文件格式,利用winhex工具发现文件末尾的base64编码,并通过解码揭示隐藏的flag。在无法通过常规手段解压后,作者深入研究png结构,找到高度为0导致图片不可见的问题,修改高度后正常显示图片。进一步研究发现PNG的IDAT块可用于隐藏信息,通过对IDAT区的数据处理,成功提取出隐藏的flag。

该博客介绍了在CTF挑战中遇到的一道涉及png文件的题目,通过分析文件格式,利用winhex工具发现文件末尾的base64编码,并通过解码揭示隐藏的flag。在无法通过常规手段解压后,作者深入研究png结构,找到高度为0导致图片不可见的问题,修改高度后正常显示图片。进一步研究发现PNG的IDAT块可用于隐藏信息,通过对IDAT区的数据处理,成功提取出隐藏的flag。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

8352

8352

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?