CVE-2012-2122漏洞介绍

当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。也就是说只要知道用户名,不断尝试就能够直接登入SQL数据库

前期准备:

0、安装Docker沙盒

1、搭建vulhub 靶场

2、下载vulhub源码

用docker-compose部署cve2012-2122漏洞

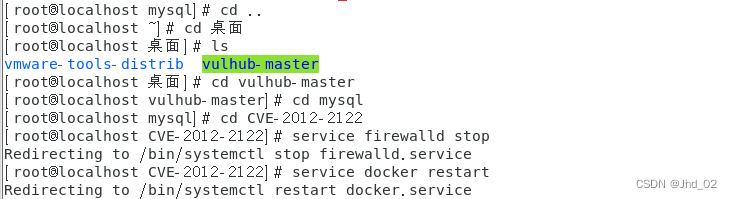

进入靶场目录,关闭防火墙,重启docker服务

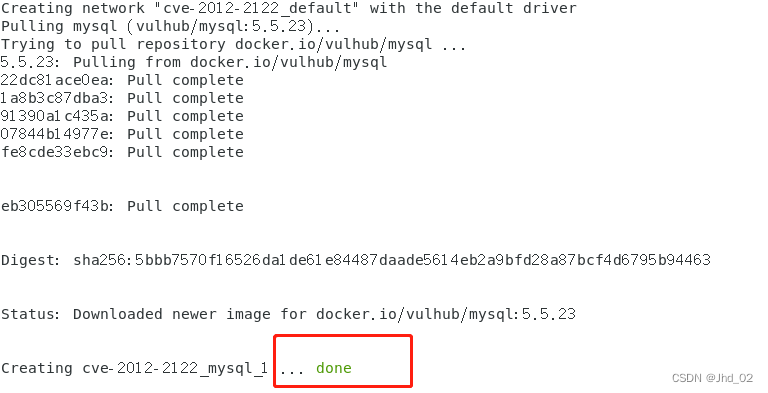

拉取镜像

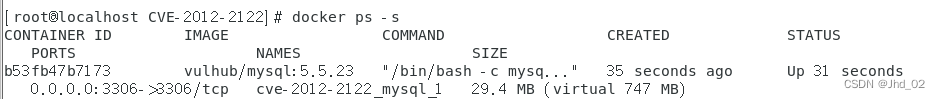

容器运行成功

关闭宿主机MySQL

本文详细介绍了MySQL的CVE-2012-2122漏洞,该漏洞允许通过不断的密码尝试来绕过身份验证。文章涵盖前期准备,包括Docker沙盒的安装和靶场搭建,然后通过docker-compose部署漏洞环境。文中还提供了两种攻击方法,一是利用msfconsole,二是使用shell命令,展示了如何复现漏洞并上传木马,最后提到了通过菜刀连接靶机shell及使用wireshark抓包分析。

本文详细介绍了MySQL的CVE-2012-2122漏洞,该漏洞允许通过不断的密码尝试来绕过身份验证。文章涵盖前期准备,包括Docker沙盒的安装和靶场搭建,然后通过docker-compose部署漏洞环境。文中还提供了两种攻击方法,一是利用msfconsole,二是使用shell命令,展示了如何复现漏洞并上传木马,最后提到了通过菜刀连接靶机shell及使用wireshark抓包分析。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

533

533

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?