实验环境:

攻击机:kali

被攻击方:Windows Server 2003 (SQL service 2008)

前提

开启SQL service远程登陆服务,开启了1433端口

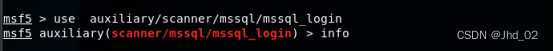

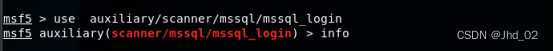

Msf 密码本爆破

进入msf服务

set RHOST ’靶机IP‘

set pass_file /‘密码本路径’

爆破密码

本文介绍了在Kali Linux中使用msf hydra和hydra进行SQL Server 2008 1433端口的弱口令爆破,并详细阐述了四种获取SQL-server权限后的提权方法,包括一句话木马、插入图片马、Ole Automation procedures和cmdshell提权。

本文介绍了在Kali Linux中使用msf hydra和hydra进行SQL Server 2008 1433端口的弱口令爆破,并详细阐述了四种获取SQL-server权限后的提权方法,包括一句话木马、插入图片马、Ole Automation procedures和cmdshell提权。

实验环境:

攻击机:kali

被攻击方:Windows Server 2003 (SQL service 2008)

前提

开启SQL service远程登陆服务,开启了1433端口

Msf 密码本爆破

进入msf服务

set RHOST ’靶机IP‘

set pass_file /‘密码本路径’

爆破密码

1975

1975

3万+

3万+

1651

1651

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?