前言

看到好久没更新博客了,最近又刚好在学习pwn,那就补一篇WriteUP吧!

题目信息

解题过程

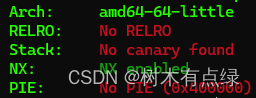

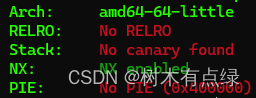

先check

64位程序,只开启了NX保护,直接上IDA静态分析

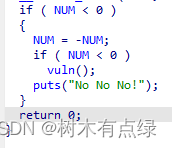

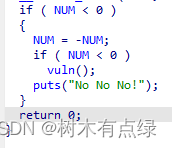

文章详细描述了一个64位程序的pwn挑战,通过溢出漏洞和数值溢出技巧进入vuln函数,然后寻找并利用ropgadget来构造payload,最终目标是获取shell。在初次尝试失败后,通过调整system调用的地址成功拿到flag。

文章详细描述了一个64位程序的pwn挑战,通过溢出漏洞和数值溢出技巧进入vuln函数,然后寻找并利用ropgadget来构造payload,最终目标是获取shell。在初次尝试失败后,通过调整system调用的地址成功拿到flag。

看到好久没更新博客了,最近又刚好在学习pwn,那就补一篇WriteUP吧!

先check

64位程序,只开启了NX保护,直接上IDA静态分析

2261

2261

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?