前言

这次比赛作为一个萌新赛还是很不错的,即使真的是萌新也可以学到很多东西。但是服务器不是很好,web经常打着打着就死,就没打了xD,很贴心的加了一道红包题,Binary实际上就是Reverse,Algorithm实际上就是Crypto。(本菜因为太菜了没AK,就拿了个第三名呜呜呜)

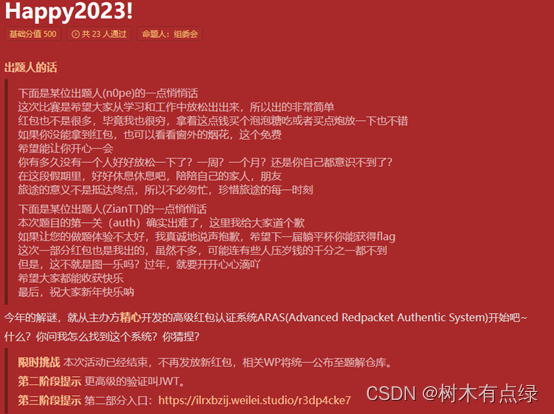

Happy2023

Happy2023

一开始因为有点不明白题,等第三阶段提示之后直接进入口

先把禁用编辑框取消掉,然后直接输入token进入题目

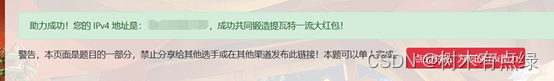

我们点一下助力链接康康

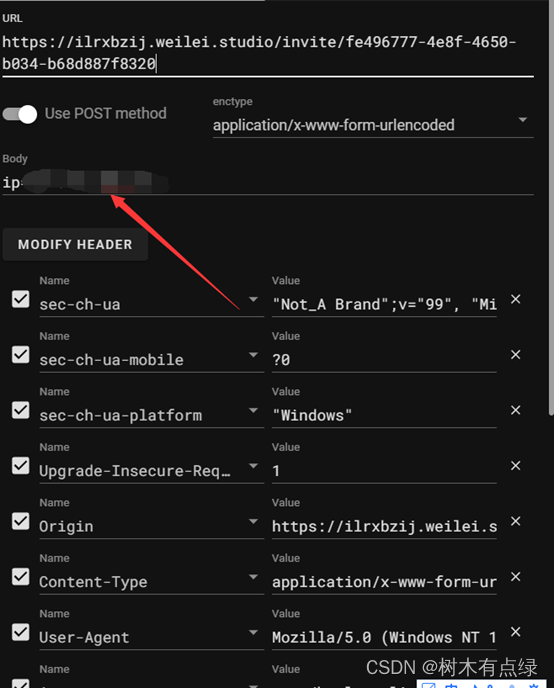

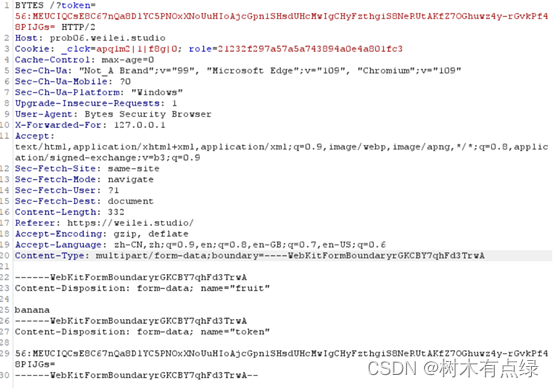

看上去是会判断ip地址的,本来想伪造xff,但是用hackbar发现了如下内容

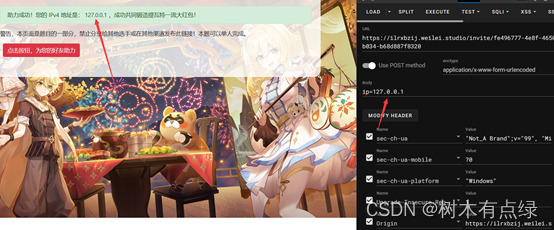

原来ip实际上就是post请求的东西,我们改一个验证一下(

一开始本来想用burp直接打的,后来跟主办方确认一下100个ip就够了,懒得开burp,直接手撸100次拿到flag和红包,7块多入账

Misc

签退

填写问卷获取flag

签到

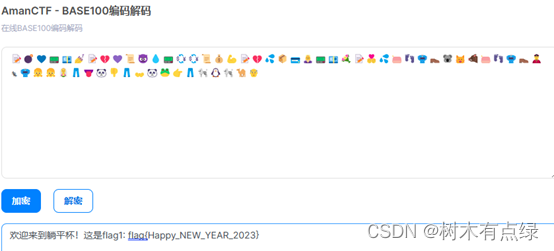

Base100解密就有flag了

二维的码

这道题因为优快云会屏蔽二维码,就不配图啦

Flag1

解一下伪加密,实际上就是个xor过的汉信码,用stegsolve进行xor直接扫就行了

Flag2

有一个缺定位符的二维码,补上直接扫码就能拿到压缩包密码,解压压缩包然后扫PDF417拿到flag2

Flag3

先扫AZTEC,然后拿到part1,part2和pass,part1是codablock,part2是micropdf417,pass是databar,然后解rabbit编码就能出flag3了

这里推荐个在线网站:products.aspose.app

神秘的……文字?

Flag1

军刀的magic大法好

Flag2

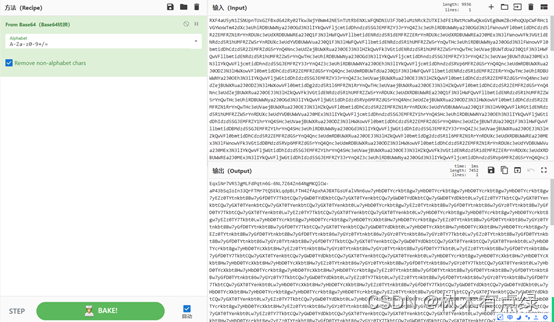

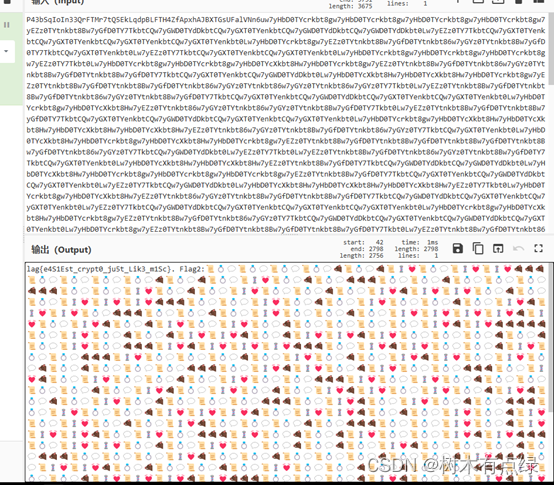

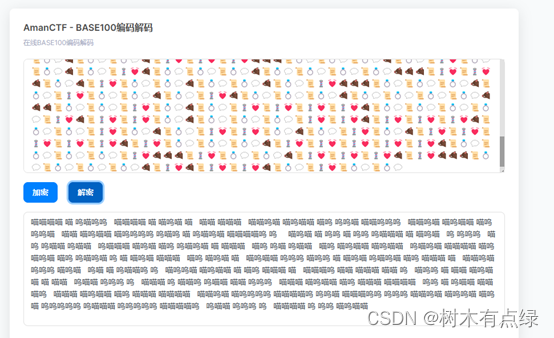

解一下base100,拿到一个类似于兽音译者的东西

但是实际上不是兽音译者,喵呜分别替换 .-然后解Morse就能得到flag2

Flag3

对flag3进行字频排序

![]()

我们发现一共出现了58种字符,可以猜测是base58,但是表是不标准的表

最后测试了一下,发现出题人使用了Base58编码/解码 - 一个工具箱 - 好用的在线工具都在这里! (atoolbox.net)这个表不标准的在线网站进行加密,解密一下然后扔quipquip就能出flag3了

躺平问答

无意义题目,大部分在线网站就能出了,我只做了一半(拿到flag1),具体过程略了,反正就是一堆在线网站慢慢测就能出的东西

我抄,盒!

该题目是有两个flag的,但是用一个在线网站就能搞定,下面推荐给大家:EXIF信息查看器 (tuchong.com)

Binary

躺平flag提取器

Flag1

记事本大法好

Flag2

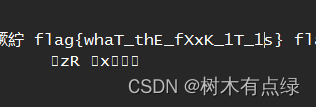

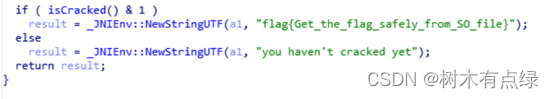

IDA静态分析一下

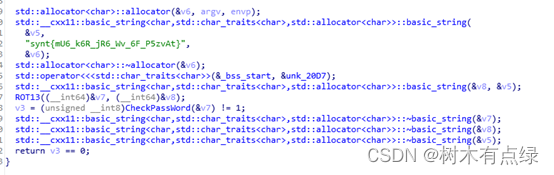

发现实际上就是个rot13,但是除了rot13了字母之外还干了别的事情,但是这C++的伪代码实在是让我有点着急,就想着试试动调

先下断点然后一路n,最后在栈中发现flag

躺平flag提取器 · 极速版

Flag1

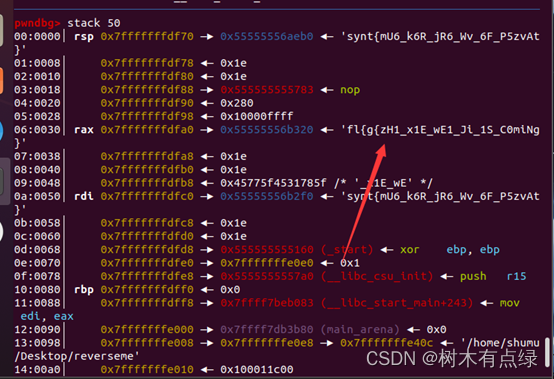

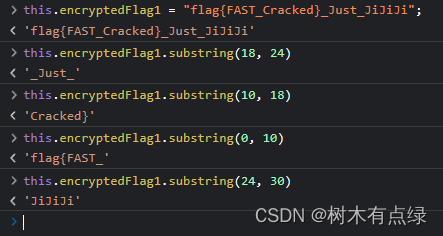

直接用GDA打开看看代码

浏览器大法好

Flag2

解压,看看C层代码,直接出flag

Algorithm

口算大整数

RSA低加密指数攻击

import gmpy2

import libnum

def de(c, e, n):

k = 0

while True:

mm = c + n*k

result, flag = gmpy2.iroot(mm, e)

if True == flag:

return result

k += 1

n=0x1de23623833c43b029d4dc120ba85b32d003295a32608044d1bc2ba2eebaf75bc98957364e73da46188d3852cec5bded7a82cad4e1d528d7de55496bfe0d8aff7709304b65e5682e32ac9ba0d7413f9f48b86c287325ffdc361ad9cc80b95edc79290ed05c7f0cb2c4c5051826646c590e9cd23114691431eef2b1ba6dc0cafa87cde3f02603c4b4d9b1156bff175ce6511eb5e11f1241717796322d9b788bd2b62ef65962b800d61bc3015b1b856a320225b65ed4a6ab0e2f454a3833d0e7831bff02b4e021abb7a291d41c1127bcdbc528672d19b708c2b845abcc6bb3522dbfa032eb1f2220e85baf485a612ff5efb06215dee8392c087d97

e=0xa

c=0x6e33c752ca1a0db08ce1552057c2a0fb014af90bbddd30abbbd6697b8427f1d99c13e700db43925616973d7c097e4ac280a112306d5e60460f9a21cd696ffd33933e8190185e5718238ada743c06af6cdc52eecc751a0b1b90e5327ca8939c0a8dc098cae5b3ee8f82b9e1c44593c1a8e8195e441cfefb89537ec5114cbc3984f1792aee043caadd67290af4472c5d4d2510935ace33858c36d1649b9a280f4863590ea437a54596a78f9fe60b9cf9ad62716cc2ec53932c174c8c54b68b7d19e9a376d49ddac274a6a3f880e63ccd41023ed29d38c33b888fcedb5076c11b11f09a0c1afeef47ad777445f7623b01d3fafd04ecde9ff59a9

m=de(c,e,n)

print(m)

print(libnum.n2s(int(m)).decode())

#642921858775594515791349538825618120516397975603574599926141

#flag{w0W_Rea11Y_e4sY_R5A}

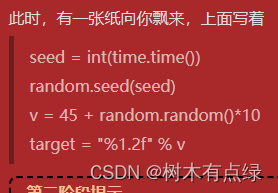

V我≈50

看这个说明是用当前的时间作为随机数种子,我们只需要保证手速足够快,在他环境生成的时候我们本地生成一个一样的随机数再提交就能拿到flag了

Web

躺平问答 · Beta版

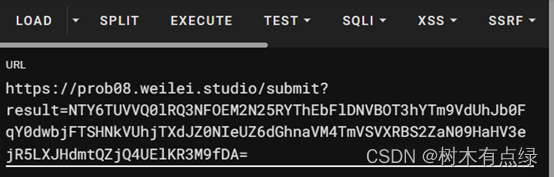

正常答题,发现get了一堆东西上去

Base64解密一下,|前面是token,|后面是分数,改一下分数再base64加密回去然后再get请求一下即可获取flag

HTTP百解

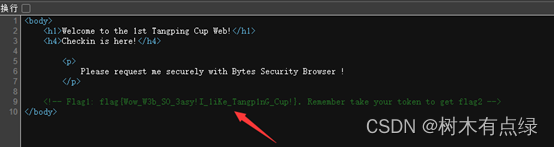

Flag1

开局直接ctrl+u大法拿到flag1

Flag2

以上是该题目payload,不想开burp打了,就口头叙述一下这个题吧

开局先说要用字节安全浏览器,改一下User-Agent绕过,然后说我们没有管理员权限,我们发现cookie里面的role是md5后的user,我们改成md5后的admin即可绕过,然后说要BYTES请求,我们把POST改成BYTES即可,然后让传data类型数据上去,传一下就出flag了(

每日emo

【不被喜欢的姑娘喜欢,是一件很伤心的事情,可天没有塌下来,该怎么活,还得怎么活。】

本次萌新赛虽然服务器表现不佳,但提供了丰富的学习机会。通过多种技术手段如逆向工程、密码学、Web漏洞利用等,解析了多个挑战并获得flag。

本次萌新赛虽然服务器表现不佳,但提供了丰富的学习机会。通过多种技术手段如逆向工程、密码学、Web漏洞利用等,解析了多个挑战并获得flag。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?