哈喽大家好,欢迎来到虚拟化时代君(XNHCYL)。

“ 大家好,我是虚拟化时代君,一位潜心于互联网的技术宅男。这里每天为你分享各种你感兴趣的技术、教程、软件、资源、福利…(每天更新不间断,福利不见不散)

第一章、小叙

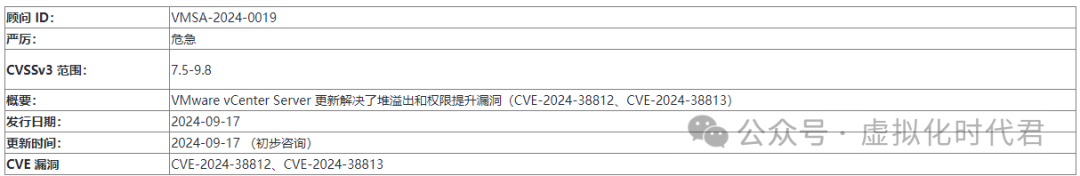

VMware vCenter Server 和VMware Cloud Foundation再次出现堆溢出和权限提升高危漏洞(CVE-2024-38812、CVE-2024-38813),CVSS 9.8

第二章、受影响的产品

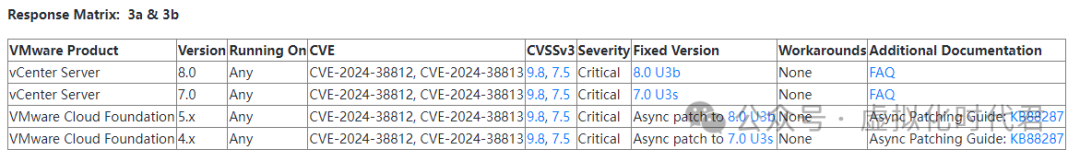

-

VMware vCenter Server 8.0

-

VMware vCenter Server 7.0

-

VMware Cloud Foundation 5.x

-

VMware Cloud Foundation 4.x

第三章、受影响的版本

-

VMware vCenter Server 8.0 < 8.0 U3b

-

VMware vCenter Server 7.0 < 7.0 U3s

-

VMware Cloud Foundation 5.x < 8.0 U3b

-

VMware Cloud Foundation 4.x < 7.0 U3s

第四章、漏洞详情

1、VMware vCenter Server 堆溢出漏洞 (CVE-2024-38812)

-

漏洞描述:

vCenter Server 在 DCERPC 协议的实现中存在堆溢出漏洞。VMware 已评估此问题的严重性在“严重”范围内,最高 CVSSv3 基本评分为 9.8。 -

已知攻击手段:

具有 vCenter Server 网络访问权限的恶意行为者可能会通过发送特制网络数据包来触发此漏洞,这可能会导致远程代码执行。 -

解决方法:

要修复 CVE-2024-38812,需要升级目前VMware vCenter版本。

2、VMware vCenter 权限提升漏洞 (CVE-2024-38813)

-

描述:

vCenter Server 存在权限提升漏洞。VMware 已评估此问题的严重性在“重要”严重范围内,最高 CVSSv3 基本评分为 7.5。 -

已知攻击手段:

具有 vCenter Server 网络访问权限的恶意行为者可能会触发此漏洞,通过发送特制网络数据包来将权限升级到 root。 -

解决方法:

要修复 CVE-2024-38813,需要升级目前VMware vCenter版本。

第五章、修复方案

VMware官方强烈要求更新至版本,最新版本号如下:

-

VMware vCenter Server 8.0 >= 8.0 U3b

-

VMware vCenter Server 7.0 >= 7.0 U3s

-

VMware Cloud Foundation 5.x >= 8.0 U3b

-

VMware Cloud Foundation 4.x >= 7.0 U3s

第六章、参考资料:

修复版本和发行说明:

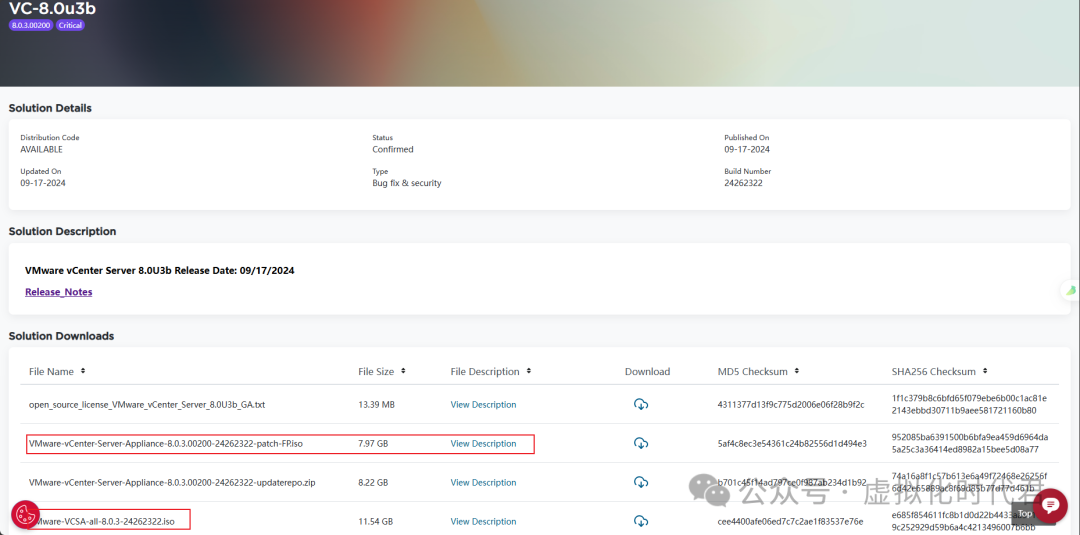

VMware vCenter 服务器 8.0 U3b

下载和文档:

https://support.broadcom.com/web/ecx/solutiondetails?patchId=5515

https://docs.vmware.com/en/VMware-vSphere/8.0/rn/vsphere-vcenter-server-80u3b-release-notes/index.html

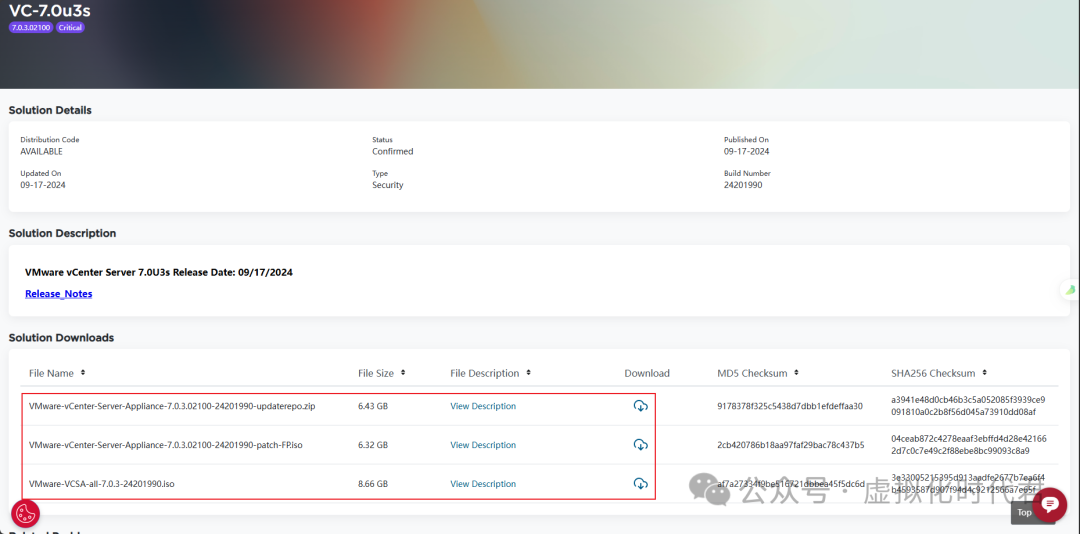

VMware vCenter 服务器 7.0 U3s

下载和文档:

https://support.broadcom.com/web/ecx/solutiondetails?patchId=5513

https://docs.vmware.com/en/VMware-vSphere/7.0/rn/vsphere-vcenter-server-70u3s-release-notes/index.html

知识库文章:

Cloud Foundation 5.x/4.x:

https://knowledge.broadcom.com/external/article?legacyId=88287

Mitre CVE 词典链接:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-38812

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-38813

第一个 CVSSv3 计算器:

CVE-2024-38812:https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

CVE-2024-38813:https://www.first.org/cvss/calculator/3.1#CVSS:3.1/AV:N/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H

后台私信vc8.0或者vc7.0即可获得相应的版本下载链接

第七章、往期回顾

如果您觉得文章不错可以查看以前的文章

一键云迁移:利用VMware PowerCLI将OVA虚拟机顺利迁移到AWS

VMware Esxi 7.0 安装P40显卡疑难杂症小诊断

VMware vCenter 7.0 添加Esxi 7.0主机报错

VMware vCenter Server 7.0 完整安装过程详解

VMware vCenter 6.5/6.7/7.0升级攻略

【VMware】VMware vCenter 更换自签名证书

【VMware】VMware vCenter 重置root密码偏方

【VMware】批量修改VMware Esxi 主机root密码

VMware ESXi 7.0安装NVIDIA GPU显卡硬件驱动和配置vGPU

【VMware】vrops vRealize Operations Manager 8云管平台部署与配置

每日一句

“人生如梦,唯有珍惜每一刻,才能让回忆闪耀光芒。”

资源申明:小编更新资源文章只是为了给大家提供一个绿色学习的平台,如果你在本站看到的任何图片文字有涉及到你的利益以及版权都可以联系小编删除。VX:JGECYL

1199

1199

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?