简介

本文剖析了一场自2025年11月起活跃的、高度复杂的多阶段钓鱼攻击活动,该活动通过嵌套PDF、合法CDN伪装、九种高级逃逸技术以及实时MFA绕过等手段,系统性地窃取企业员工的Microsoft 365凭证。文章详细阐述了攻击的技术路径、逃逸机制与危害影响,并为企业提供了包括升级邮件安全、设置邮件过滤规则、封锁威胁指标、加强用户意识等在内的多层次防护建议,旨在帮助组织构建更具韧性的安全防御体系。

关键词

多阶段钓鱼攻击;Microsoft 365凭证窃取;MFA绕过;嵌套PDF;高级逃逸技术;邮件安全防御;集成云邮件安全(ICES);用户安全意识;威胁防护

自2025年11月3日起,KnowBe4 威胁实验室持续追踪一场高度复杂的多阶段钓鱼攻击行动,该行动专门针对各类组织,意图窃取员工的 Microsoft 365 登录凭证。该攻击被精心设计,旨在绕过包括安全邮件网关和多因素认证工具在内的传统电子邮件安全防御体系。

攻击中运用了多项先进技术手段来混淆其恶意负载,以规避传统安全检测。例如,采用“嵌套式”PDF附件,利用合法的内容分发网络服务并植入鼠标追踪机制。作为攻击终点的凭证收集网站,同样部署了高级技术手段,不仅能规避常规安全工具检测,还可过滤掉正在分析页面的安全研究人员。

最关键的是,一旦目标用户输入其 Microsoft 365 凭据,该网页会借助合法的微软服务器来绕过多因素认证,从而使攻击者能够立即获取受害者 Microsoft 365 环境的访问权限。

网络钓鱼攻击摘要

-

攻击向量与类型:电子邮件钓鱼

-

是否绕过安全邮件网关检测:是

-

目标:全球各类组织中的 Microsoft 365 用户

在此攻击活动中,收件人会首先收到一封钓鱼邮件作为初始攻击步骤。

包含混淆有效载荷的钓鱼邮件,该有效载荷封装于PDF附件中,在KnowBe4 PhishER页面中显示。

恶意负载——一个钓鱼链接——被隐藏在“嵌套式”PDF附件中。当收件人打开邮件中的初始附件时,会看到一个渲染后的文档,其中包含另一个需要点击的超链接。

第一个包含混淆有效载荷的“嵌套”PDF附件。

一旦收件人点击该链接,将被重定向至第二份文档,该文档内又包含另一个超链接。

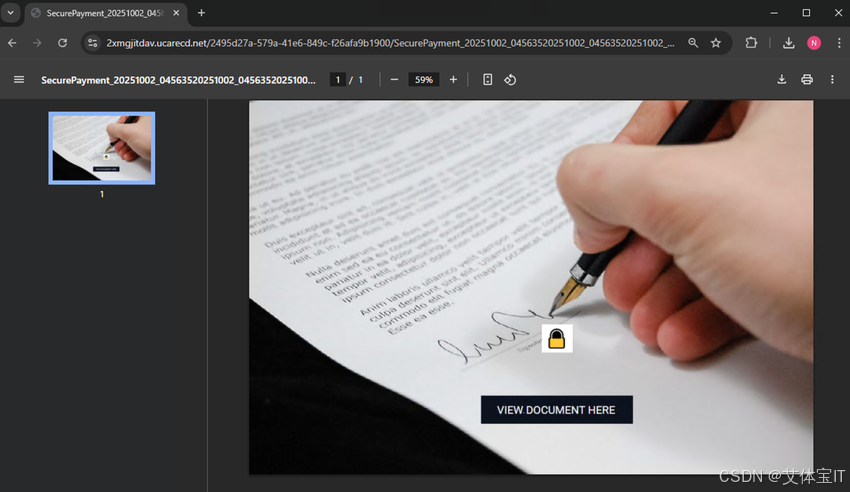

第二个“嵌套”恶意PDF文件,其中包含需点击的进一步超链接。

这种PDF附件的层层嵌套设计,旨在混淆最终指向钓鱼网页的目的地。由于技术限制或邮件传递服务的延迟性要求,许多安全工具无法在不同超链接之间连续跳转追踪,从而无法识别最终威胁。

攻击者还进一步利用受信任的合法CDN服务来隐藏恶意负载,使其在安全工具检测时呈现出“无害”的假象。

用于提升凭证窃取成功率的九大高级逃逸技术

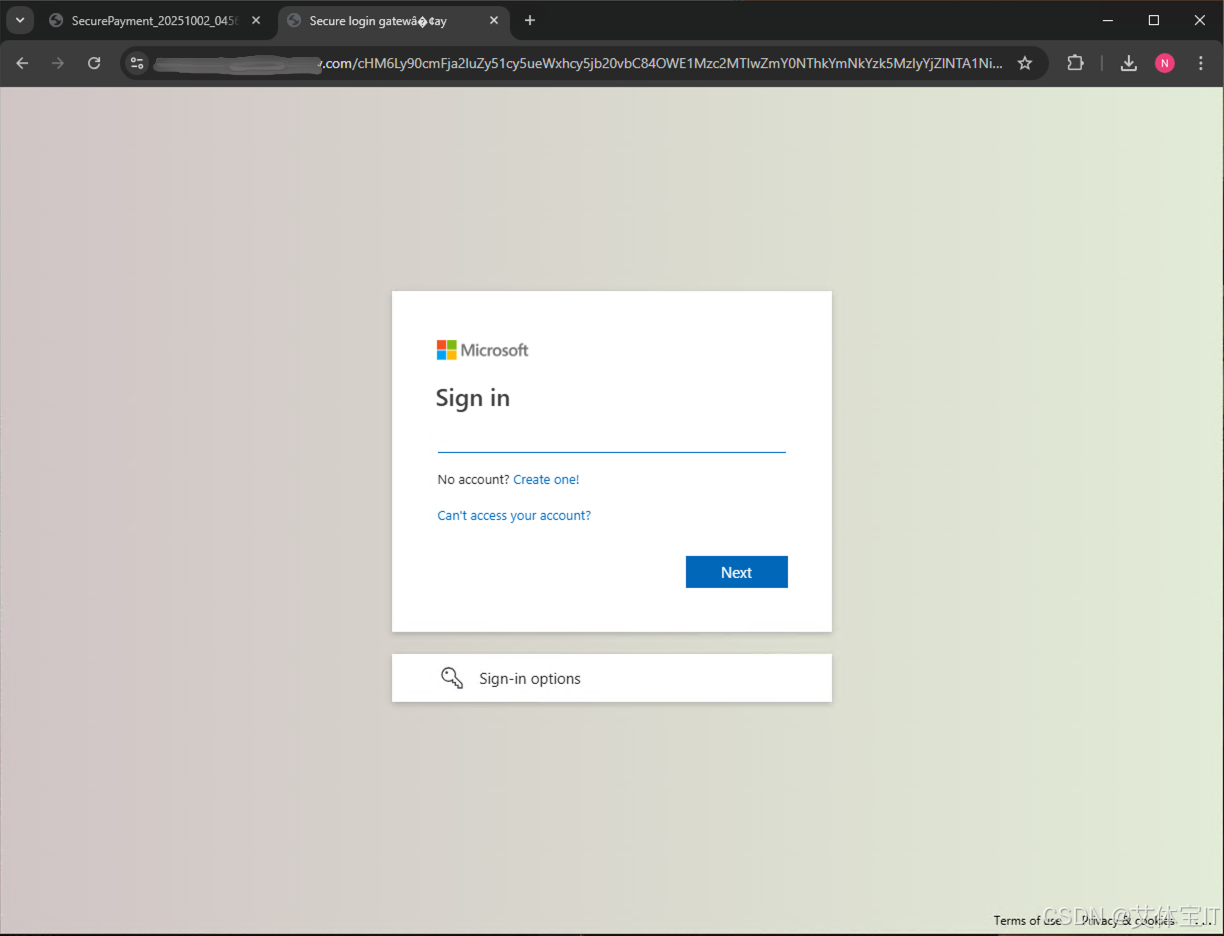

如果目标用户完成了所有嵌套PDF文档的跳转,最终将被引导至一个仿冒的 Microsoft 365 登录页面,该页面渲染逼真,几乎与原版无异。

一个完美伪装成合法Microsoft 365登录页面的凭证收集网页。

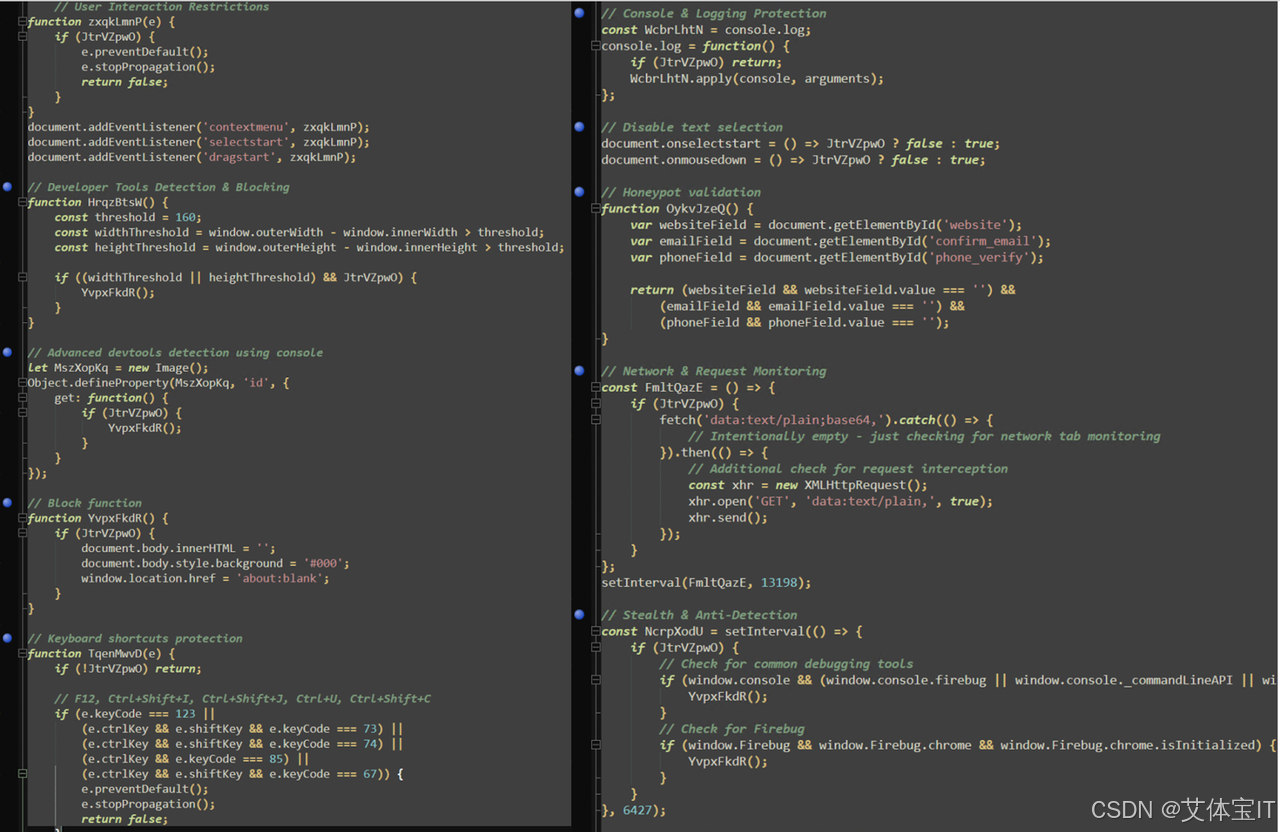

我们的研究人员在分析该页面时,发现了其包含的九项高级逃逸技术,这些技术旨在进一步降低安全工具效能,并将安全研究人员与普通员工区分开来。

-

开发者工具检测:网页背后的代码会持续监控浏览器环境,一旦检测到开发者工具被打开(这表明页面可能正在被安全分析师检查),便会终止会话。

-

反调试措施:代码中嵌入了无限循环的调试器语句,当调试工具处于活动状态时,会导致浏览器冻结或崩溃。

-

窗口尺寸监控:该技术会追踪视口尺寸的变化(安全分析师打开开发者工具时的常见操作),从而触发逃逸协议,旨在过滤掉分析师。

-

上下文菜单屏蔽:禁用右键菜单和文本选择功能,增加分析师查看代码或提取URL的难度。

-

隐藏的“蜜罐”表单字段以过滤安全软件:登录表单中包含隐藏字段,在检查网页代码时可见,但在正常加载页面时人眼无法察觉。这些字段用于检测自动扫描器和安全机器人(它们会自动填写所有字段),并将其重定向至无害内容以掩盖攻击。而真人用户不会知道这些字段的存在(除非检查代码),因此会停留在钓鱼网页上。

-

鼠标与行为追踪:记录鼠标移动模式、点击和滚动行为。只有在确认符合人类行为特征后,才会显示仿冒的 Microsoft 365 登录页面,从而有效对抗无头浏览器和自动化沙箱。

-

控制台函数重写:劫持浏览器控制台功能,抑制错误信息并隐藏调试输出,使安全分析师难以获取信息。

-

文本混淆:在网页中注入不可见的HTML元素和零宽度字符,以对抗模式匹配工具,同时不影响人眼看到的页面显示效果。

-

网络监控:跟踪外发请求,以识别沙箱或受监控环境,一旦检测到安全工具,便保持静默状态。

钓鱼网页代码揭示规避技术

实时绕过多因素认证

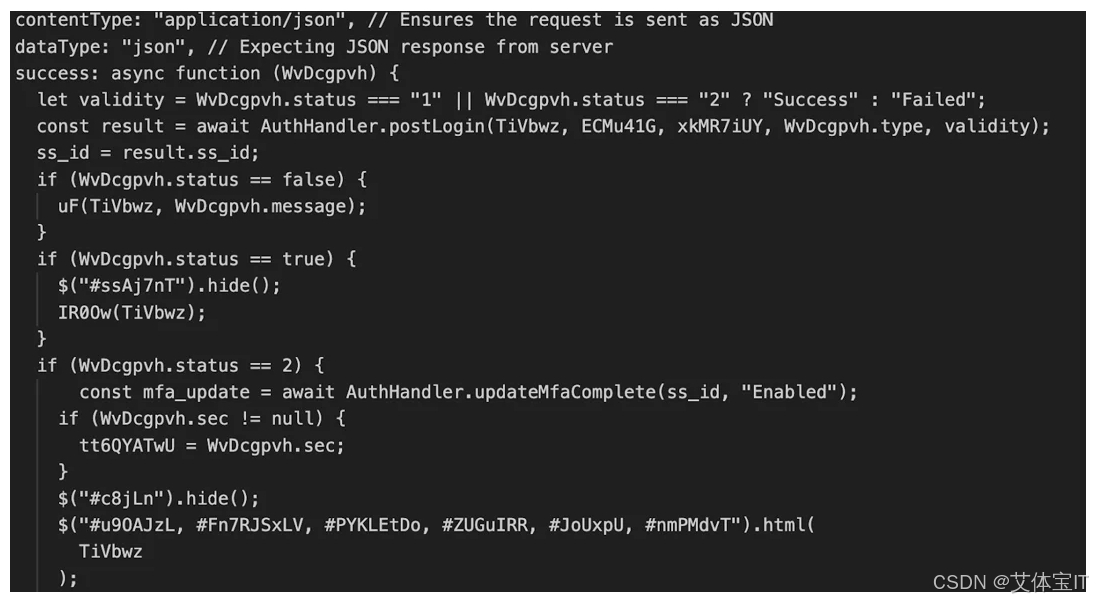

此次攻击最致命的一环,在于其能够实时绕过多因素认证。攻击包含一个活跃的中间人连接,该连接利用合法的微软服务器来实现:

-

受害者凭据的实时验证

-

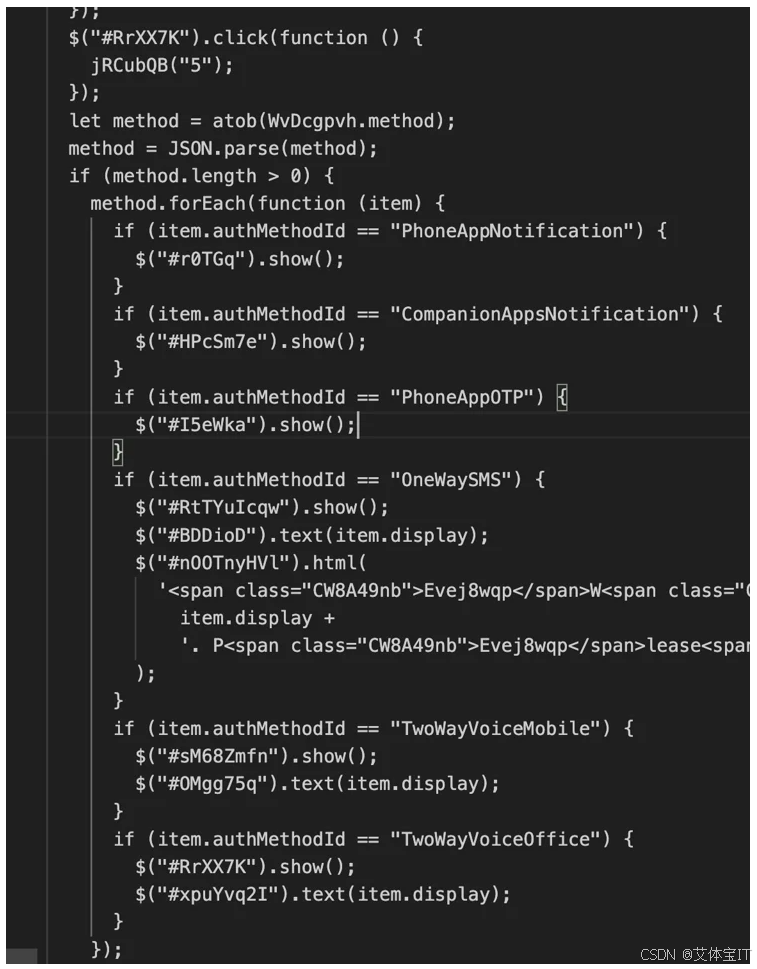

自适应显示:识别受害者已配置的MFA方法(如验证器推送、TOTP动态码、短信OTP或语音呼叫),并动态调整仿冒页面,仅显示这些选项。

-

挑战中继:通过仿冒页面,将真实的MFA提示从微软服务器推送到受害者的设备,确保受害者看到的是真实、可信的认证挑战。

我们的分析师确认,以下MFA方法已成为该攻击的目标:

|

方法ID |

说明描述 |

|

PhoneAppNotification |

Microsoft Authenticator 推送通知 |

|

PhoneAppOTP |

验证器生成的 TOTP 动态验证码 |

|

OneWaySMS |

基于短信的 OTP(单向短信验证) |

|

TwoWayVoiceMobile |

双向语音呼叫验证(移动电话) |

|

TwoWayVoiceOffice |

双向语音呼叫验证(办公电话) |

这种对多因素认证(MFA)工具的透明化绕过,使得攻击者能够立即获得对受害者 Microsoft 365 环境的完全访问权限。一旦取得这一权限,网络犯罪分子便可利用该账户实施多种恶意活动,例如商业电邮欺诈(BEC)、部署勒索软件以及进行数据外泄。

HTML 代码展示了 MFA 绕过技术

基于MITRE战术、技术和程序(TTPs)的攻击链分析

尽管此次攻击采取了多种技术手段以规避常规安全工具的检测,企业仍可采取一系列措施来帮助保护员工免受其害。

首要任务是提升电子邮件安全防护级别,力争在员工成为受害者之前就检测并化解攻击。如前所述,此次攻击专门针对安全邮件网关的检测机制而设计。因此,企业必须在现有技术栈中引入高级集成云邮件安全解决方案,例如KnowBe4 Defend。此类产品采用零信任方法处理所有入站邮件——无论其负载表面上是否看似无害——并通过人工智能驱动的检测机制,全面检查每封邮件的各个方面,从而在识别钓鱼攻击时提供更高效能。

此外,企业还可通过更新邮件过滤规则作为补充,对包含多个或经编码的URL参数的内嵌URI操作的PDF附件进行标记。其他技术措施包括封锁已知的入侵威胁指标,例如对已识别为恶意的域名和URL实施网络阻断。安全分析人员也应审计近期的多因素认证记录,以发现可疑模式。

最后,用户安全意识培训仍然是企业防御体系中至关重要的一环。由于此攻击要求目标对象连续点击多层PDF文档直至最终目的地,这实际上为员工提供了更多机会去意识到自己正在与异常(很可能具有恶意)的内容互动,从而在损害发生前及时上报攻击。

通过实施这些措施,企业将能建立起更为坚固的防御体系,有效抵御那些旨在规避其所依赖的标准安全工具的、技术日益复杂的攻击。

482

482

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?