xctf

web-get_post

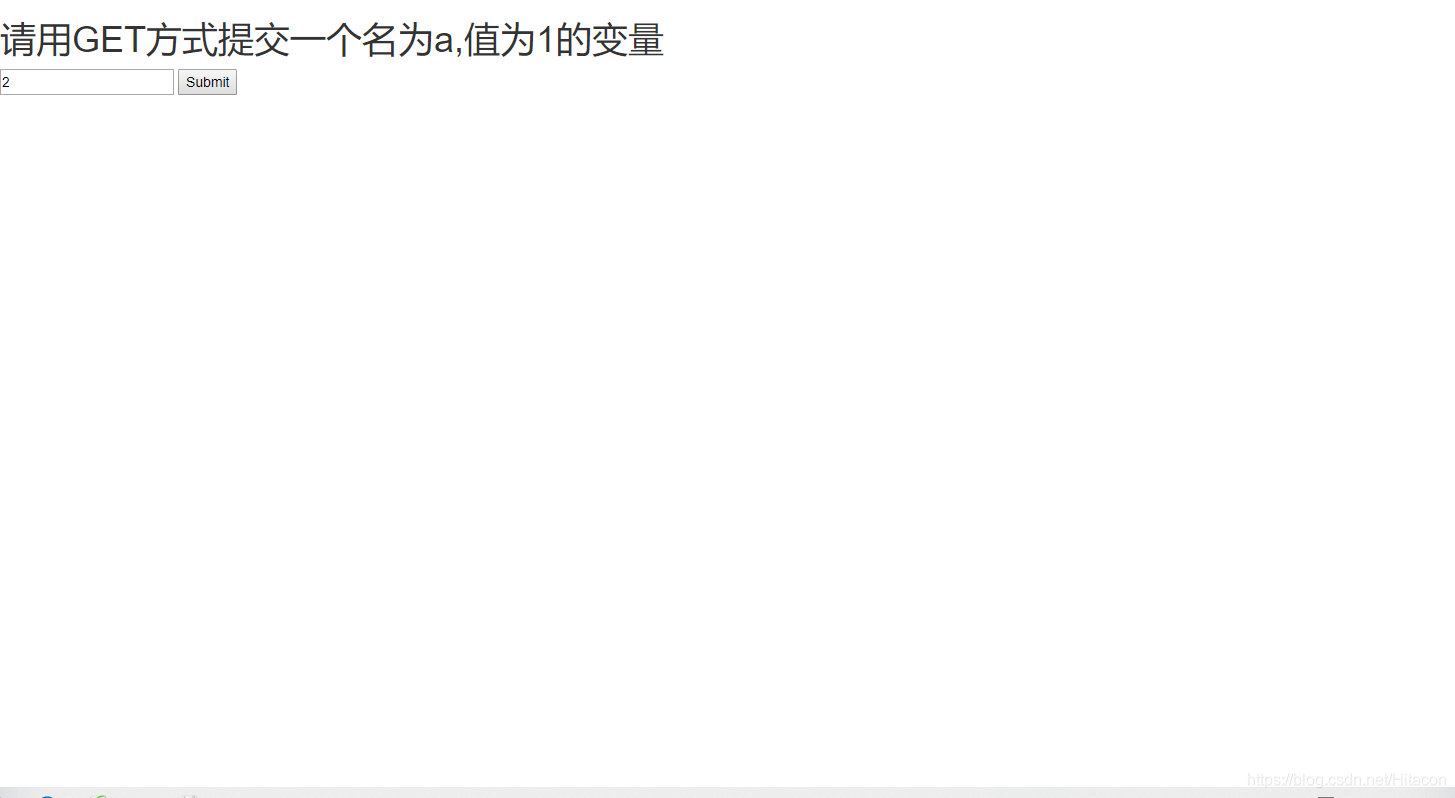

网页显示:

请用GET方式提交一个名为a,值为1的变量

所以在连接后面加上?a=1

然后又出现如下:

请再以POST方式随便提交一个名为b,值为2的变量

wp里用的最多的是火狐的hackbar,但还有其他方法:

1.用py爬虫:

import requests as t

url = "http://220.249.52.133:48048/?a=1"

s = t.post(url,data={"b":"2"})

print(s.text)

答案就出来了:cyberpeace{b2af3db25f7608ee66c526d5ab877311}

2.自定义表单:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>POST&GET</title>

<link href="http://libs.baidu.com/bootstrap/3.0.3/css/bootstrap.min.css" rel="stylesheet" />

</head>

<body>

<h1>请用GET方式提交一个名为a,值为1的变量</h1>

<form method="post" action="http://220.249.52.133:48048/?a=1">

<input type="text" name='b' value='2' />

<input type="submit" value="Submit" />

</form>

</body>

</html>

写到文本里后打开为网页出现如下:

提交后flag就出来了

web-robots

根据提示访问robots协议:

http://220.249.52.133:50147/robots.txt

显示如下:

User-agent: *

Disallow:

Disallow: f1ag_1s_h3re.php

发现f1ag_1s_h3re.php文件不被允许爬虫访问,可以试着进去

http://220.249.52.133:50147/f1ag_1s_h3re.php

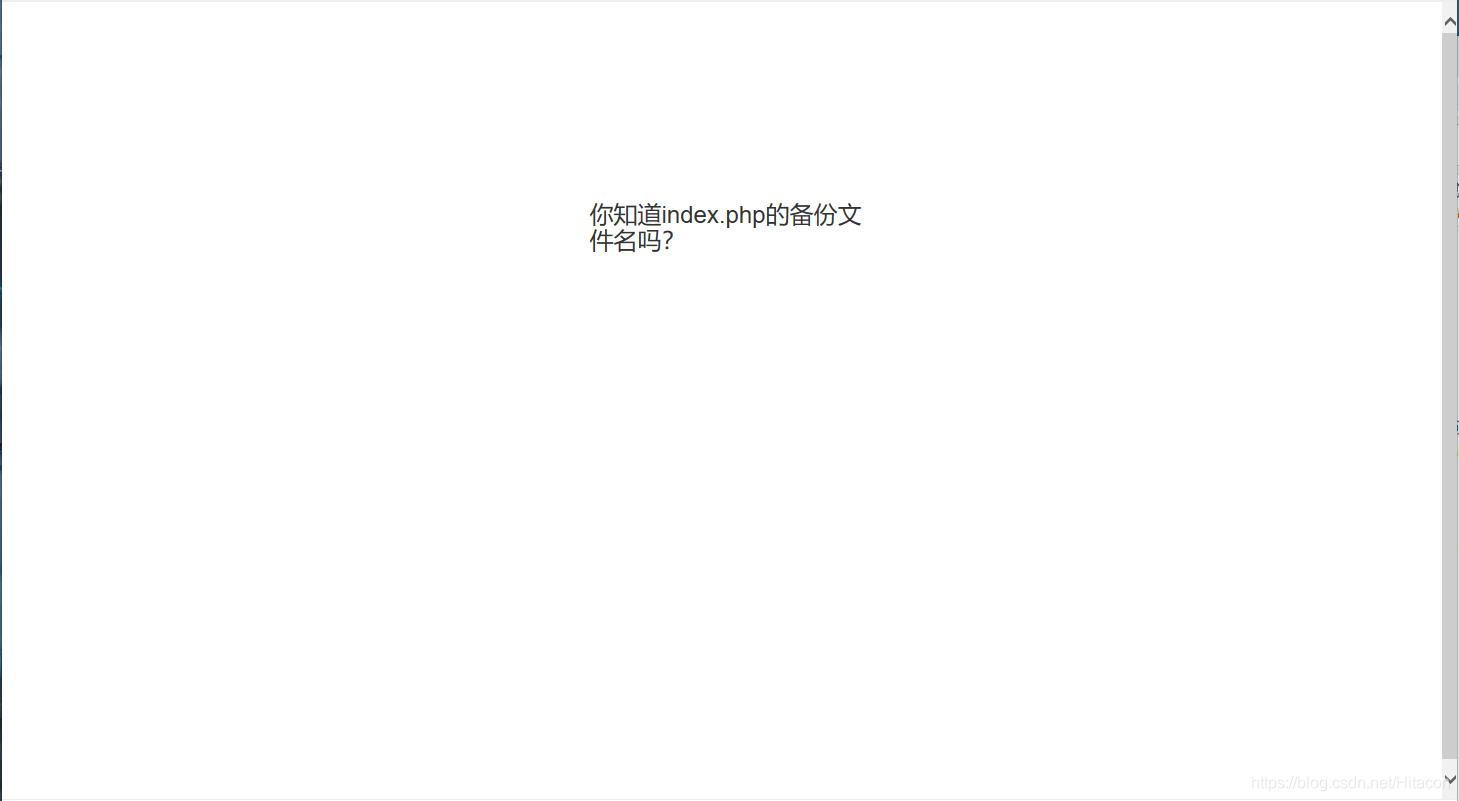

backup

打开后能看到提示

常见的备份文件后缀名有: .git .svn .swp .svn .~ .bak .bash_history

一个一个试,一直到http://220.249.52.133:47196/index.php.bak

下载文件后打开就能找到flag

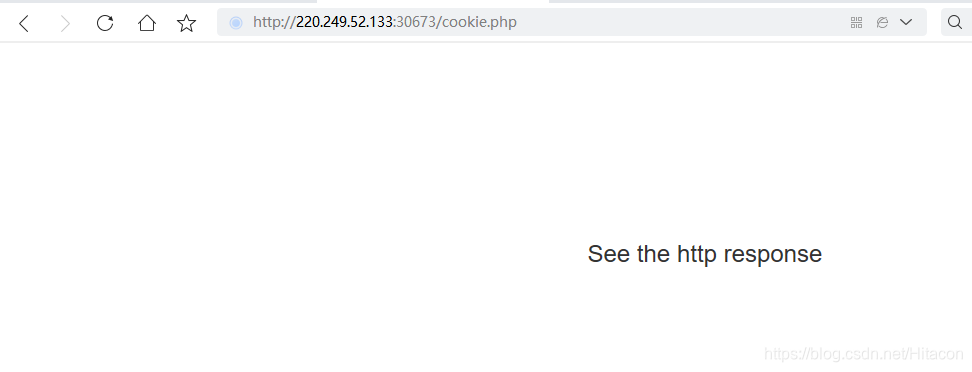

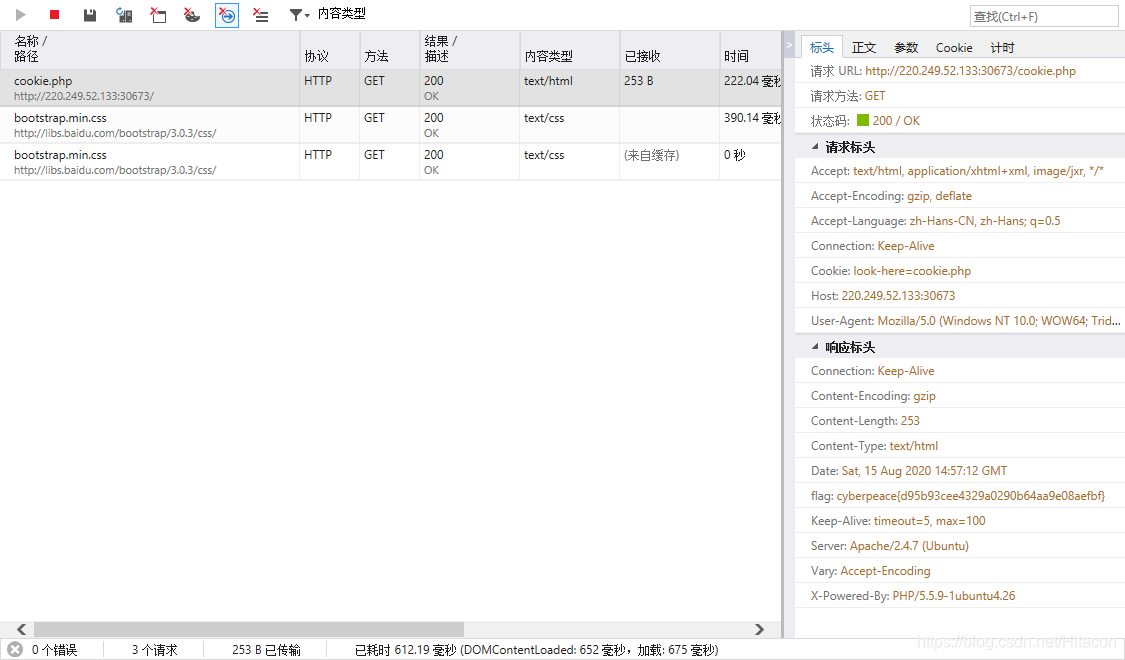

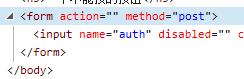

cookie

先看了下网页的cookie。f12打开 开发人员工具,点击选择网络点击下面的文件(如果没有可以刷新网页),右侧查看cookie

可以看到提示 look-here:cookie.php

复制到地址栏看到了新的提示:

http响应,还是在f12里面找,cookie.php文件的响应标头里找到了flag:

disabled_button

查看源码发现按钮设置有disabled

删掉就能按了

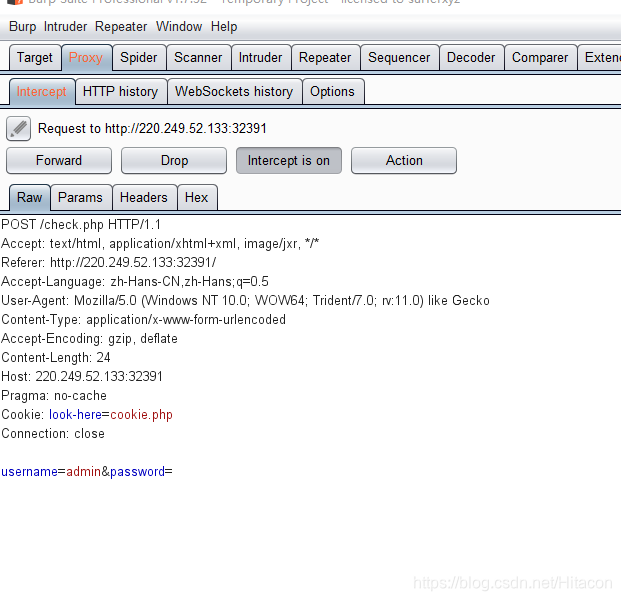

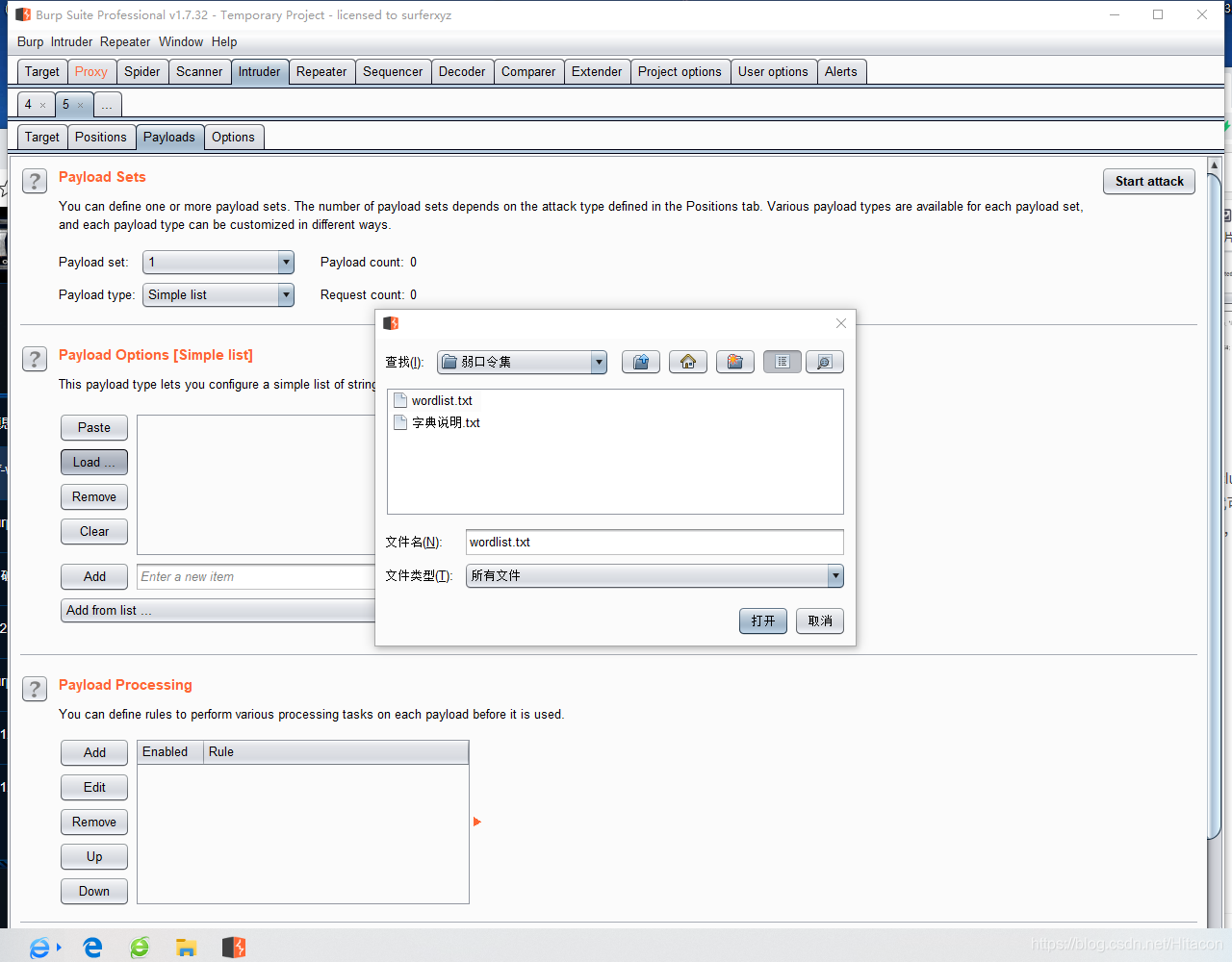

weak_auth

用到burpsuit,放上使用方法的链接:

https://www.cnblogs.com/nieliangcai/p/6689915.html

先按照博客里的方法设置浏览器代理服务器,输入admin点击login后可以看到burp截取到的信息。

右击选择send to intruder,设置用户名和密码两个参数

在attack type 栏选择cluster bomb可以多点爆破,这题用sniper就可以。右边点击clear ,在password 点击add,转到payloads进行设置

加载字典,点击右上角start attack,可以看到响应包有一个大小不同,点击length排序,密码是123456,回到proxy,输入123456点击forward后,转回网页,出现了flag

cyberpeace{1517545f878e102a8ac7396e413c66ad}

1239

1239

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?