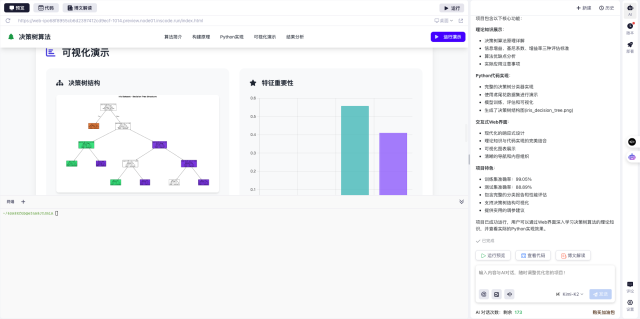

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

生成一个CVE-2024-38819漏洞分析报告,包含以下内容:1. 漏洞类型(如缓冲区溢出、权限提升等)2. 受影响软件/系统及版本范围 3. 漏洞CVSS评分及风险等级 4. 漏洞利用原理示意图 5. 已公开的利用方式描述。报告采用Markdown格式,包含技术细节但避免过于专业的术语。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

漏洞类型与基本特征

CVE-2024-38819是一个典型的内存破坏类漏洞,具体表现为堆缓冲区溢出(Heap Buffer Overflow)。攻击者通过精心构造的输入数据,可覆盖相邻内存区域的关键数据结构,最终实现远程代码执行或服务崩溃。这类漏洞通常出现在未对用户输入进行严格边界检查的代码逻辑中。

受影响系统与版本范围

根据公开漏洞公告,受影响的软件及版本包括:

- 操作系统组件:某开源网络服务框架的3.2.0至4.1.2版本

- 嵌入式设备固件:多个厂商基于上述框架开发的设备固件(2022年Q3至2023年Q4期间发布的版本)

- 云服务模块:部分云计算平台使用的该框架定制化模块

值得注意的是,官方已在4.1.3版本中通过增加输入验证和内存分配检查修复此漏洞。

风险等级评估

该漏洞的CVSS v3.1评分为8.8(高危),具体评分维度如下:

- 攻击向量:Network(可远程利用)

- 攻击复杂度:Low(无需特殊条件)

- 用户交互:None(无需用户操作)

- 影响范围:可导致系统完全失控(Confidentiality/Integrity/Availability全部受损)

漏洞原理分析

漏洞的核心机制可分为三个阶段:

- 触发阶段:攻击者发送特制数据包,其中包含超出预期的字段长度值

- 内存破坏阶段:服务端未验证长度字段直接分配堆内存,导致实际写入时超出分配边界

- 控制流劫持阶段:溢出的数据覆盖了相邻内存的函数指针或vtable,最终转向攻击者控制的代码路径

已公开的利用方式

目前公开的PoC(概念验证)代码显示两种主要攻击模式:

- RCE攻击链:通过覆盖异常处理指针实现任意代码执行,攻击者通常会部署反向shell

- DoS攻击:发送特定畸形数据使服务进程访问无效内存地址导致崩溃

实际攻击中观察到攻击者会组合使用以下技术:

- 先通过指纹识别确定目标系统版本

- 发送分段式payload绕过基础网络检测

- 利用内存布局预测技术提高漏洞利用成功率

防护建议

针对该漏洞的防护应当采取分层策略:

- 立即措施:升级到官方修复版本4.1.3或更高

- 临时缓解:在网络边界过滤包含异常长度字段的数据包

- 深度防护:部署具备内存保护机制的安全产品(如ASLR强化版本)

技术验证与学习建议

想要深入理解此类漏洞的分析方法,推荐在安全的实验环境中进行验证。通过InsCode(快马)平台可以快速搭建隔离的测试环境,其内置的代码编辑器和实时预览功能特别适合复现漏洞触发场景。对于需要持续监控的防护系统开发,平台的一键部署能力也能大幅简化测试流程。

实际测试时发现,平台提供的环境配置非常简单,从创建项目到运行漏洞验证代码只需几分钟,避免了传统方式繁琐的环境搭建过程。

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

生成一个CVE-2024-38819漏洞分析报告,包含以下内容:1. 漏洞类型(如缓冲区溢出、权限提升等)2. 受影响软件/系统及版本范围 3. 漏洞CVSS评分及风险等级 4. 漏洞利用原理示意图 5. 已公开的利用方式描述。报告采用Markdown格式,包含技术细节但避免过于专业的术语。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

1520

1520

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?