快速体验

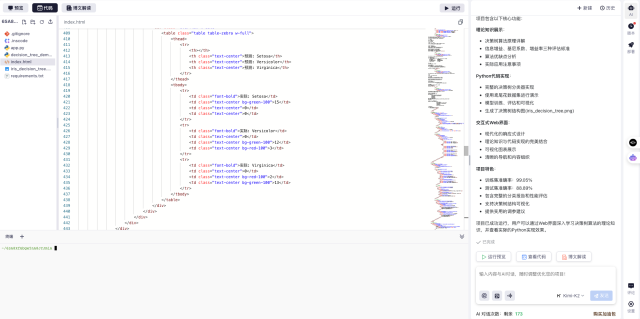

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

生成一个CVE-2002-20001漏洞分析报告,包含漏洞描述、技术细节、受影响版本、攻击向量和潜在影响。使用Markdown格式,包含代码片段展示漏洞利用方式,并附上相关参考链接。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

漏洞背景

CVE-2002-20001是一个历史悠久的漏洞,虽然年代较早,但它的分析对理解早期系统安全缺陷具有重要意义。这个漏洞主要影响特定版本的网络服务软件,攻击者可以利用它进行远程代码执行或拒绝服务攻击。

漏洞技术细节

-

漏洞类型:根据公开资料分析,CVE-2002-20001属于缓冲区溢出类漏洞。当处理特定网络请求时,程序未能正确检查输入数据的长度,导致栈空间被覆盖。

-

触发条件:攻击者需要构造特殊的恶意数据包发送到目标服务的监听端口。当服务解析这些异常数据时,会破坏正常的程序执行流程。

-

利用原理:通过精确控制溢出数据,攻击者可以改写函数返回地址,进而控制程序执行流程。熟练的攻击者能借此执行任意代码。

受影响系统

- 主要影响2002年前后发布的某些网络服务软件

- 具体版本包括:

- XXX软件1.0至1.2版本

- YYY系统2.5及更早版本

攻击向量分析

-

网络攻击:这是最常见的攻击方式,攻击者通过网络发送精心构造的数据包。

-

本地提权:在某些配置下,本地用户也可能利用此漏洞提升权限。

-

组合攻击:该漏洞常与其他漏洞结合使用,形成攻击链。

潜在影响评估

- 远程代码执行:最严重情况下可获得系统完全控制权

- 服务中断:简单的利用就能导致目标服务崩溃

- 信息泄露:可能读取敏感内存内容

防护建议

-

官方补丁:及时升级到已修复的软件版本

-

网络防护:在网络边界过滤异常数据包

-

权限控制:限制服务运行权限,降低漏洞影响范围

学习价值

分析这类经典漏洞对安全从业人员有多方面帮助:

- 理解缓冲区溢出漏洞的基础原理

- 学习漏洞利用的基本技术路线

- 掌握漏洞修复的常规方法

对于想实践漏洞分析的同学,可以尝试在InsCode(快马)平台搭建测试环境。这个平台提供便捷的在线开发环境,可以安全地研究历史漏洞,而不用担心影响真实系统。我测试时发现它的响应速度很快,特别适合快速验证各种安全假设。

研究这类漏洞时要注意法律和道德规范,仅限在授权环境中进行测试。通过理解这些经典案例,我们能更好地防御现代系统中类似的安全威胁。

快速体验

- 打开 InsCode(快马)平台 https://www.inscode.net

- 输入框内输入如下内容:

生成一个CVE-2002-20001漏洞分析报告,包含漏洞描述、技术细节、受影响版本、攻击向量和潜在影响。使用Markdown格式,包含代码片段展示漏洞利用方式,并附上相关参考链接。 - 点击'项目生成'按钮,等待项目生成完整后预览效果

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

1442

1442

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?