[笔记] 计算机网络安全:(1)网络安全基础

目录

引言

传统信息安全手段:物理措施,行政措施

信息安全两次重大变革:

- 计算机安全:重要信息被存储在计算机中

- 网络安全:通过网络进行数据传输 、交换、存储、共享和分布式计算

一 网络安全现状

差

导致发生网络安全事件可能的原因

- 导致安全事件发生的原因

- 未修补或防范软件漏洞仍然是导致安全事件发生的最主要原因

- 发现网络安全事件的途径

- 网络(系统)管理员通过技术监测发现占53.5%

- 通过安全产品报警发现占46.4%

- 事后分析发现的占35.4%

- 使用最多的网络安全产品

- 防火墙

- 计算机病毒防治软件

- 入侵检测系统

二 网络安全威胁与防护措施

信息安全的基本目标

- 保密性:确保信息不被泄露或呈现给 非授权的人

- 完整性:确保数据的一致性,防止非授 权地生成、修改或毁坏数据

- 可用性:确保合法用户不会无缘无故地被拒绝访问信息或资源

- 合法使用:确保资源不被非授权的人或以非授权的方式使用

信息安全的一些基本概念

- 安全威胁:是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

- 防护措施:是指保护资源免受威胁的一些物理的控制/机制/策略和过程。脆弱性是指在实施防护措施中或缺少防护措施时系统所具有的弱点

- 风险:是对某个已知的、可能引发某种成功攻击的脆弱性代价的测度

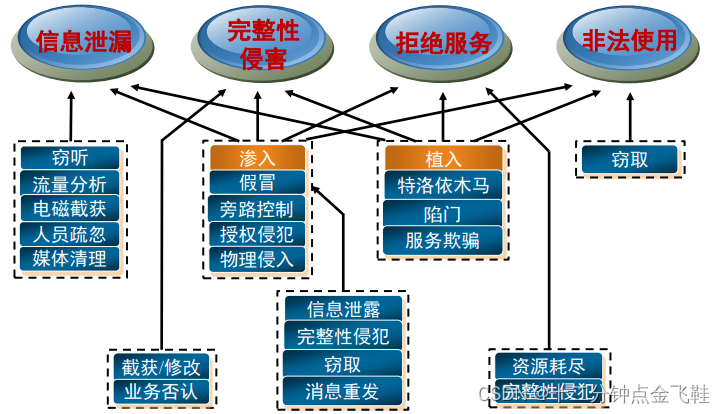

安全威胁来源

- 基本威胁

- 信息泄漏

- 完整性破坏

- 拒绝服务

- 非法使用

- 主要的可实现威胁

- 渗入威胁:假冒、旁路控制、授权侵犯

- 植入威胁:特洛伊木马、陷门

- 潜在威胁:在某个特定环境中,对基本威胁和可实现威胁分析可发现其潜在威胁

- 窃听 Eavesdropping

- 流量分析 Traffic analysis

- 操作人员不慎导致信息泄漏

- 媒体废弃物导致信息泄漏

典型威胁及其相互关系

安全攻击分类

X.800和RFC 2828对安全攻击进行分类

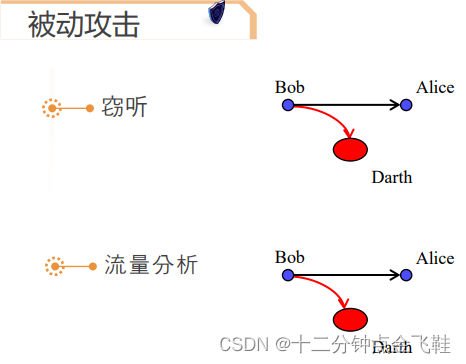

- 被动攻击

- 试图获得系统信息,但不会对系统资源造成破坏。

- 难以检测,但可预防。

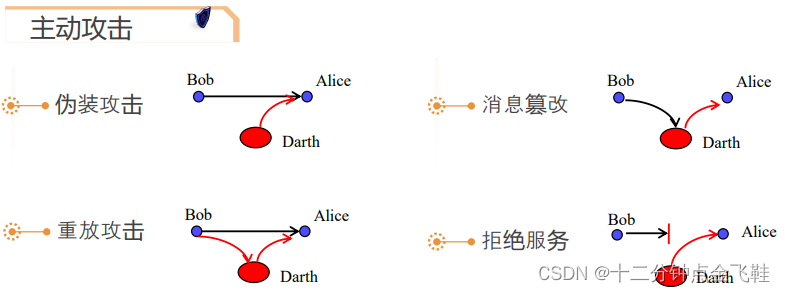

- 主动攻击

- 试图破坏系统的资源,影响系统的正常工作。

- 易于检测,难以绝对阻止。应重视检测,应急响应,从破坏中恢复

网络攻击的常见形式

- 口令窃取

- 口令猜测攻击的三种基本方式

- 利用已知或假定的口令尝试登录

- 根据窃取的口令文件进行猜测

- 窃听某次合法终端之间的会话,并记录所使用的口令

- 抵御口令猜测攻击方式

- 阻止选择低级口令

- 对口令文件严格保护

- 彻底解决口令机制的弊端

- 使用基于令牌的机制,例如一次性口令方案(OTP-One-Time password)

- 口令猜测攻击的三种基本方式

- 欺骗攻击:钓鱼邮件

- 软件缺陷

- 缺陷

- 指程序中某些代码不能满足特定需求

- 采取相应的步骤,降低缺陷发生的可能性

- 网络蠕虫传播

- 方式之一是向守护程序发送新的代码

- 蠕虫向“读”缓冲区内注入大量的

- 缺陷

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2189

2189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?