影响范围

- Elasticsearch 1.3.0-1.3.7

- Elasticsearch 1.4.0-1.4.2

漏洞介绍

Elasticsearch使用Groovy作为默认的动态脚本语言并且增加了沙盒机制,但是默认仍然可以支持直接执行动态语言,在Elasticsearch1.3.8之前的版本及版本1.4.x在1.4.3之前的版本中Groovy脚本引擎存在漏洞,远程攻击者可通过精心构造的脚本绕过沙箱保护机制并执行任意Shell命令来获取服务器端的权限

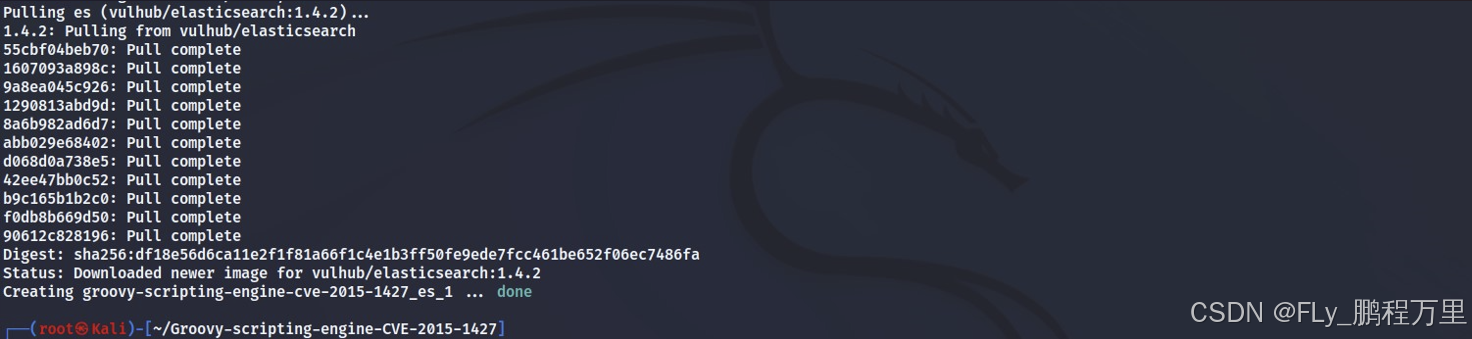

环境搭建

这里使用Docker来构建环境:

git clone https://github.com/cyberharsh/Groovy-scripting-engine-CVE-2015-1427.git

docker-compose build

docker-compose up -d

随后在浏览器中访问服务地址:

http://192.168.189.130:9200/

订阅专栏 解锁全文

订阅专栏 解锁全文

3082

3082

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?