基本介绍

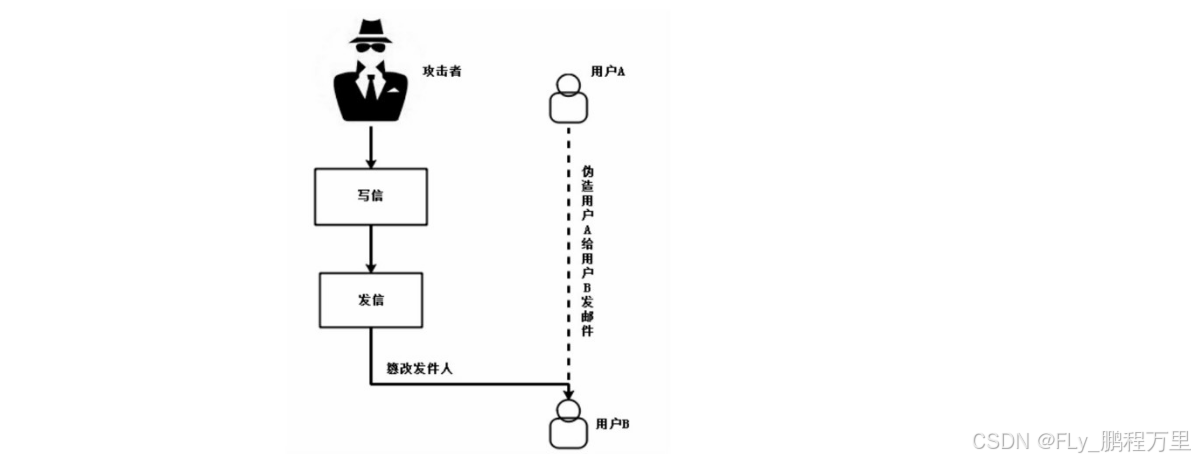

在发送邮件或站内消息时篡改其中的发件人参数,导致攻击者可以伪造发信人进行钓鱼攻击等操作,这也是一种平行权限绕过漏洞,用户登录成功后拥有发信权限,开发者就信任了客户端传来的发件人参数,导致业务安全问题出现

测试过程

攻击者抓包篡改发信请求,可伪造发信人发送钓鱼信件

简易案例

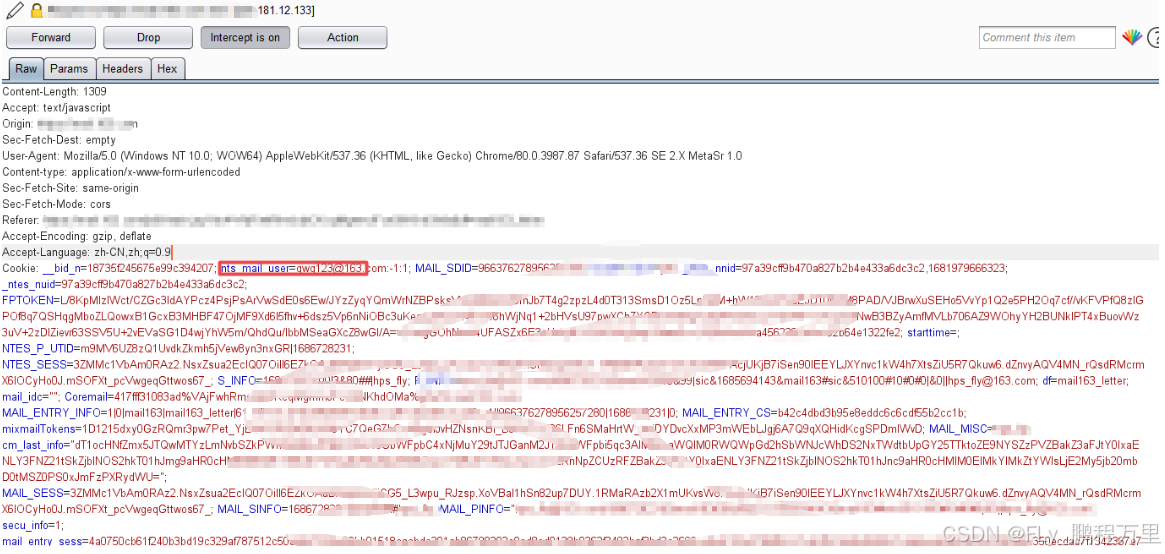

Step 1:编写邮件,单击"发送"按钮

Step 2:使用BurpSuite工具将邮件发送数据包中的发件人参数"nts_mail_user"进行修改并提交发送邮件

Step 3:收件时发现发件人被篡改成功

修复建议

用户登录后写信、发送消息时要通过Session机制判断用户身份,如果需要客户端传 输邮箱、发件人,服务端需要校验邮箱、发件人是否和登录者的身份一致,如发现不一致则拒绝请求,防止被攻击者篡改用于钓鱼攻击

平行权限绕过漏洞的测试与修复

平行权限绕过漏洞的测试与修复

251

251

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?