基本介绍

在用户登录系统失败时,部分系统会在页面显示用户登录的失败信息,假如提交账号在系统中不存在,系统提示"用户名不存在"、"账号不存在"等明确信息,假如提交账号在系统中存在,则系统提示"密码/口令错误"等间接提示信息,攻击者可根据此类登录失败提示信息来判断当前登录账号是否在系统中存在,从而进行有针对性的暴力破解口令测试

测试过程

针对系统返回不同的登录失败提示信息进行逻辑分析,判断是否能通过系统返回的登录失败信息猜测系统账号或密码,测试流程如下所示:

测试案例

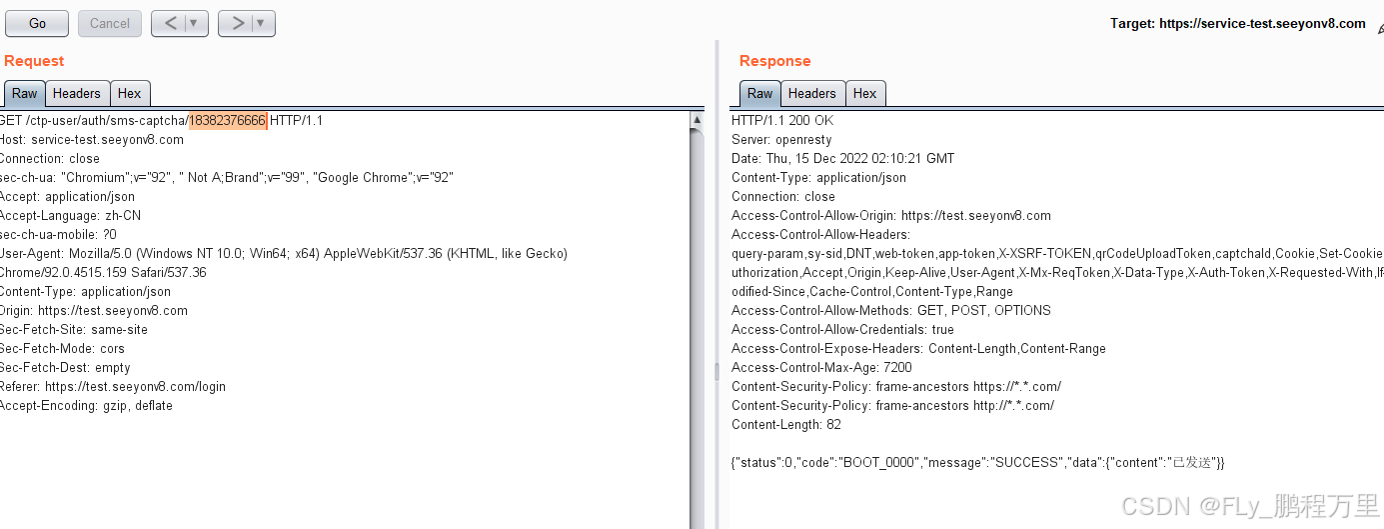

使用手机验证码登录并使用Burpsuite抓包

系统内存在的用户显示"已发送":

订阅专栏 解锁全文

订阅专栏 解锁全文

479

479

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?